BIOS hoặc firmware (hoặc ROM ở các thiết bị khác) là một trong các thành phần trọng yếu của máy tính. Nhờ có BIOS mà máy tính mới hoạt động. Do vậy nếu kiểm soát được BIOS thì hầu như kẻ ác ý có toàn quyền kiểm soát máy tính.

Vì điều này mà Học viện Quốc gia về Tiêu chuẩn & Công nghệ (NIST) của Mỹ đang soạn thảo một bản hướng dẫn nhằm chuẩn hoá các quy định về an ninh nhằm bảo vệ BIOS trước sự tấn công của các phần mềm ác ý (malware), cụ thể nhất là các loại rootkit.

Một chip ROM chứa BIOS máy tính.

Rootkit là một loại malware vốn tập trung tấn công vào các thành phần trọng yếu của máy tính, bằng cách chiếm các quyền truy cập tối cao (privileged access) nhằm qua mặt các cơ chế an ninh để duy trì khả năng hoạt động của mình.

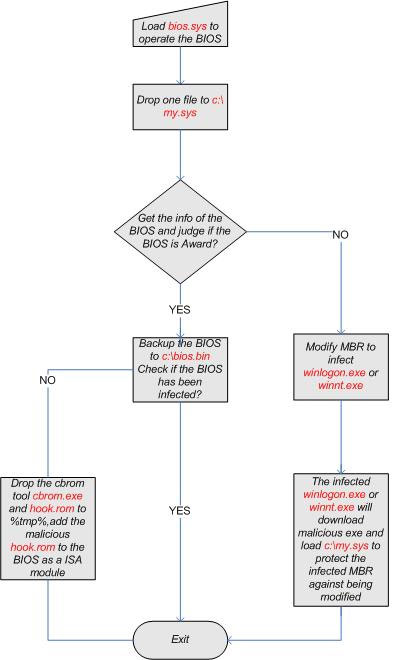

Trong các năm qua, đã xuất hiện một số rootkit với khả năng "giấu mình" cực tốt, ví như trojan Mebromi, không chỉ có khả năng lây vào các file hệ thống mà còn "ẩn thân" vào trong chip ROM chứa BIOS. Nên kể cả khi người dùng format lại ổ cứng và cài lại hệ điều hành thì trojan này vẫn tồn tại trên máy, vì lệnh format không ảnh hưởng tới chip ROM. Mebromi thực hiện được điều này dựa trên một số sơ hở trong cách thức flash lại BIOS của hãng Award.

Cách thức lây nhiễm của Mebromi.

Thay đổi lại quy định an ninh về BIOS là điều cần thiết để máy tính chống chọi với các loại rootkit nguy hiểm như vậy. NIST nêu trong bản hướng dẫn:

"Khả năng chỉnh sửa lại firmware BIOS từ các phần mềm ác ý tạo ra một nguy hiểm cực lớn vì vai trò độc nhất và tối cao của BIOS trong kiến trúc máy tính. Việc sửa lại BIOS có thể là một phần trong các âm mưu tấn công có chủ đích và tinh vi lên các doanh nghiệp, tổ chức - bên cạnh phương pháp tấn công DoS hiện đang tồn tại".

Một cuộc tấn công dựa trên rootkit có thể là ác mộng cho các công ty lớn. Chỉ cần mẫu rootkit truy cập được vào hệ thống server, nó có thể lây lan trên toàn bộ các máy con của nhân viên. Điều đáng gờm là rootkit rất khó trị khi đã lây nhiễm, một số trường hợp chỉ có thể thay thế phần cứng mới. Trong bản hướng dẫn, NIST liệt kê 4 đặc trưng cho việc thiết kế BIOS:

- Các quy định về cách cập nhật BIOS có chứng thực từ Internet

- Một tuỳ chọn cập nhật BIOS trực tiếp từ máy được đảm bảo an ninh

- Các cơ chế bảo vệ tính toàn vẹn của BIOS

- Các cơ chế ngăn cản các thành phần hệ thống vượt qua sự bảo vệ BIOS

Dự kiến NIST sẽ hoàn chỉnh bản hướng dẫn này vào 14-09 tới sau khi các công ty có quan tâm thảo luận về các đề xuất trên.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ