Volumetric DDoS Attack là gì?

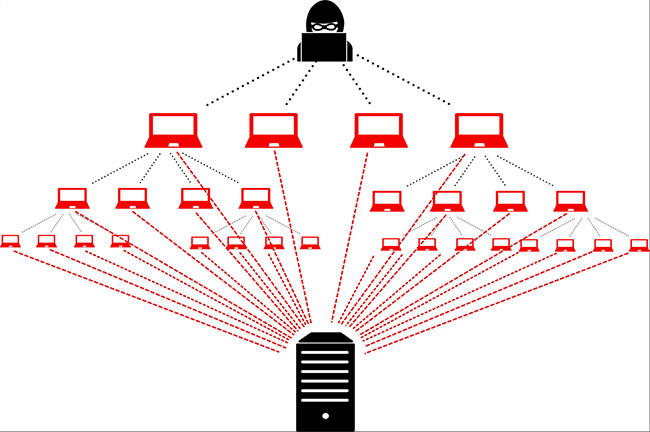

Volumetric DDoS Attack được thiết kế để áp đảo dung lượng mạng nội bộ bằng khối lượng lớn lưu lượng độc hại. Các cuộc tấn công DDoS này cố gắng tiêu thụ băng thông trong mạng/dịch vụ mục tiêu hoặc giữa mạng/dịch vụ mục tiêu và phần còn lại của Internet.

Các kiểu tấn công Volumetric DDoS Attack

Các cuộc tấn công Volumetric DDoS Attack thường được thực hiện nhắm vào một mục tiêu cụ thể, thường là các dịch vụ quan trọng của nhà cung cấp dịch vụ (SP) hoặc khách hàng doanh nghiệp.

Những kẻ tấn công với kỹ năng cao có xu hướng kết hợp các cuộc tấn công Volumetric DDoS Attack với các cuộc tấn công lớp ứng dụng (Application Layer Attack) để che giấu những cuộc tấn công cấp ứng dụng tập trung hơn gây thiệt hại thực sự.

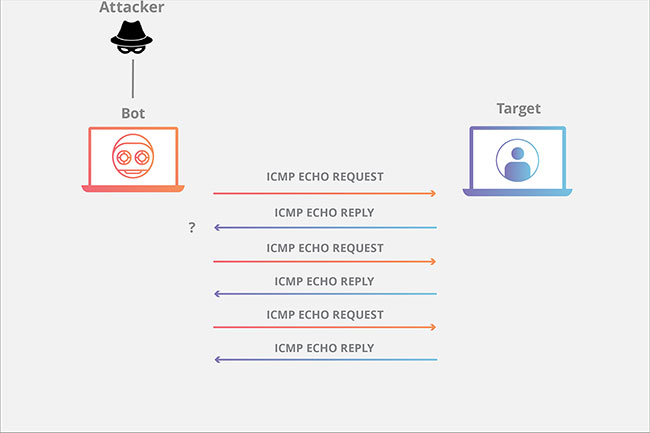

Các kiểu tấn công DDoS này lợi dụng những service dễ bị tấn công, như memcached, NTP, DNS và SSDP, khởi chạy các truy vấn giả mạo, sẽ làm tràn ngập đích đến với các reply packet (gói yêu cầu phản hồi) lớn, lấp đầy những liên kết và nhiều trường hợp dẫn đến cơ sở hạ tầng mạng mục tiêu bị sập.

Các kiểu tấn công Volumetric DDoS Attack bao gồm ICMP Flood, IP/ICMP Fragmentation, IPSec Flood, UDP Flood và Reflection Amplification Attack.

Dấu hiệu của Volumetric DDoS Attack

Các cuộc tấn công DDoS như vậy thường có băng thông rất cao (lên đến 100Gb+ hoặc thậm chí vượt lên nhiều Terabit/giây), trở nên rõ ràng ngay lập tức đối với cả mục tiêu và nhà cung cấp kết nối upstream. Vì lý do này, những kẻ tấn công đã học cách chủ động theo dõi kết quả các cuộc tấn công của chúng và thường ngẫu nhiên hóa các tham số tấn công ngay khi người phòng thủ có thể chặn hoặc hạn chế vectơ tấn công hiện tại bằng các công cụ giảm thiểu DDoS.

Để phát hiện các cuộc tấn công Volumetric DDoS Attack, phân tích Flow Telemetry (NetFlow, IPFIX, sFlow, v.v...) đã trở thành tiêu chuẩn của ngành. Flow Telemetry thường được thực hiện bằng cách sử dụng các công cụ phân tích luồng chuyên dụng (thường được đặt ở trung tâm), xử lý từ xa luồng xuất từ các router và switch, kích hoạt các biện pháp phòng thủ phù hợp theo việc phân loại cuộc tấn công.

Tại sao Volumetric DDoS Attack lại nguy hiểm?

Trong khi các cuộc tấn công Volumetric DDoS Attack chủ yếu tập trung vào việc gây ra tắc nghẽn, chúng cũng có thể là dấu hiệu của một động cơ thầm kín, che đậy các cuộc tấn công DDoS phức tạp hơn. Trong những trường hợp như vậy, những kẻ tấn công có thể cố gắng gây ra sự gián đoạn hoạt động và mất tập trung nhiều nhất có thể, bao gồm cả việc giám sát và nhanh chóng thay đổi các cuộc tấn công của chúng để né tránh các kỹ thuật giảm thiểu tĩnh.

Các loại tấn công DDoS này được gọi là DDoS "Trojan Horse" và có thể nhằm mục đích vô hiệu hóa tường lửa hoặc hệ thống ngăn chặn xâm nhập, cho phép những kẻ tấn công xâm nhập vào mạng, cài đặt phần mềm độc hại và cuối cùng là đánh cắp dữ liệu.

Cách giảm thiểu và ngăn chặn tấn công Volumetric DDoS Attack

Giảm thiểu và ngăn chặn các cuộc tấn công Volumetric DDoS Attack yêu cầu những công nghệ bảo vệ DDoS, chẳng hạn như Remotely-triggered Blackholing (RTBH) và Source-based Remotely-triggered Blackholing (S/RTBH), đã được chứng minh là rất hiệu quả khi được sử dụng theo cách phù hợp với tình huống.

Tính năng BGP, FlowSpec (viết tắt của "flow specification"), đã được chứng minh là cực kỳ hiệu quả khi kết hợp với các công cụ phân tích Flow Telemetry tập trung vào bảo mật. Kết hợp phân tích Flow Telemetry với FlowSpec cho phép tự động phát hiện và phân tích các cuộc tấn công, giúp giảm thiểu các cuộc tấn công Volumetric Attack. Các bước sau được khuyến nghị, đặc biệt là trong bối cảnh mở rộng mạng và áp dụng Internet of Things (IoT):

- Sử dụng phân tích Flow Telemetry, bổ sung với phân tích hành vi để phát hiện các bất thường và những cuộc tấn công DDoS. Bằng cách tập trung vào việc hiểu những gì được coi là bình thường, quá trình xác định những thứ bất thường sẽ trở nên dễ dàng hơn.

- Khi phát hiện một cuộc tấn công DDoS Volumetric DDoS Attack, hãy sử dụng FlowSpec để tự động kích hoạt tính năng giảm thiểu dựa trên mạng, nhằm chặn những cuộc tấn công ở các biên mạng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài