WebRTC (Web Real-Time Communication) là một công nghệ nguồn mở cho phép giao tiếp ngang hàng trong trình duyệt web và các ứng dụng tương tự.

Được phát hành lần đầu vào năm 2011, WebRTC loại bỏ nhu cầu về plugin trình duyệt và phần mềm của bên thứ ba. Ví dụ, nếu bạn đã từng sử dụng Discord hoặc Google Hangouts thì bạn đã sử dụng dịch vụ do WebRTC cung cấp.

Nhưng có một vấn đề với WebRTC: Khả năng rò rỉ địa chỉ IP.

Rò rỉ WebRTC là gì?

Những gã khổng lồ công nghệ như Google, Microsoft và Apple sử dụng WebRTC. Hầu hết các trình duyệt hiện nay cũng sử dụng công nghệ này, điều đó có nghĩa là luôn có khả năng địa chỉ IP của bạn (một chuỗi ký tự duy nhất cho máy tính hoặc mạng) bị rò rỉ mà bạn không biết. Nhưng rò rỉ WebRTC chính xác là gì và nó sẽ diễn ra như thế nào?

Giả sử bạn đang sử dụng VPN để duyệt Internet, cho dù đó là để bảo vệ quyền riêng tư của bạn hay chỉ vì bạn cần bỏ qua các hạn chế về địa lý. Một VPN tốt sử dụng mã hóa mạnh, ẩn địa chỉ IP thực và giả mạo vị trí của bạn, làm cho có vẻ như bạn đang ở một quốc gia khác và do đó bảo vệ quyền riêng tư của bạn.

Nhưng ngay cả khi đã bật VPN, một trình duyệt sử dụng công nghệ WebRTC vẫn có thể làm rò rỉ địa chỉ IP thực của bạn. Vì vậy, nếu bạn đang cố gắng trò chuyện video với ai đó thông qua trình duyệt của mình hoặc nói chuyện qua Google Hangouts, WebRTC có thể đang bỏ qua các biện pháp bảo vệ mà bạn đã thiết lập và làm rò rỉ địa chỉ IP thực của bạn.

Rò rỉ WebRTC không chỉ làm mất đi mục đích sử dụng VPN mà còn thể hiện một lỗ hổng bảo mật lớn mà kẻ đe dọa có thể khai thác, nếu chúng chặn thông tin liên lạc của bạn theo một cách nào đó. Ví dụ, tin tặc có thể khởi chạy một cuộc tấn công giả mạo IP và triển khai phần mềm độc hại vào máy tính của bạn.

Cách kiểm tra xem WebRTC có đang làm rò rỉ địa chỉ IP thực của bạn không

Nếu bạn chưa cài đặt phần mềm VPN, địa chỉ IP thực của bạn sẽ hiển thị bất kể bạn đang sử dụng trình duyệt hay thiết bị nào. Tuy nhiên, như đã giải thích ở trên, ngay cả khi VPN được bật, địa chỉ IP của bạn có thể hiển thị do rò rỉ WebRTC.

Đây là cách kiểm tra xem IP của bạn có bị rò rỉ hay không.

Điều đầu tiên bạn cần làm là ngắt kết nối VPN của mình, sau đó truy cập trang web như WhatIsMyIP - tại đó, bạn có thể dễ dàng kiểm tra địa chỉ IP thực của mình.

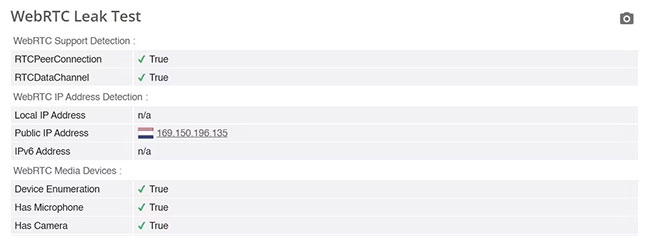

Sau khi bạn làm điều đó, hãy bật VPN và truy cập BrowserLeaks. Đây là một công cụ trực tuyến miễn phí mà bất kỳ ai cũng có thể sử dụng để kiểm tra các loại vấn đề bảo mật và quyền riêng tư khác nhau của trình duyệt. Khi ở trên trang web BrowserLeaks, hãy điều hướng đến WebRTC Leak Test. Nhấp vào siêu liên kết và để trang load. Địa chỉ IP thực của bạn sẽ được hiển thị ở đây.

Điều bạn cần làm tiếp theo là lặp lại quy trình với VPN đã bật. Vì vậy, hãy bật VPN, truy cập BrowserLeaks và khởi chạy WebRTC Leak Test một lần nữa. Nếu VPN hoạt động bình thường, địa chỉ IP thực của bạn sẽ không hiển thị.

Thử nghiệm này được tiến hành trên ProtonVPN, như bạn có thể thấy bên dưới, dường như không dễ bị rò rỉ WebRTC. Thay vì hiển thị địa chỉ IP thực, nó hiển thị địa chỉ IP của một máy chủ ngẫu nhiên được kết nối ở Hà Lan.

Rõ ràng, sử dụng VPN an toàn và đáng tin cậy là một cách tốt để ngăn rò rỉ WebRTC, nhưng để đảm bảo khả năng bảo vệ tối đa, bạn nên tắt WebRTC trong trình duyệt của mình.

Vô hiệu hóa WebRTC: Những điều cần lưu ý

Sau khi bạn tắt WebRTC trong trình duyệt của mình, hãy truy cập lại BrowserLeaks để kiểm tra xem địa chỉ IP của bạn có bị rò rỉ hay không. Tiến hành kiểm tra khi bật và không bật VPN. Nếu bạn làm theo các bước nêu trên, địa chỉ IP thực của bạn sẽ không hiển thị trong WebRTC Leak Test của BrowserLeaks.

Tuy nhiên, hãy nhớ rằng việc tắt WebRTC trong trình duyệt không phải là không có nhược điểm. Làm như vậy có thể khiến các trang web và dịch vụ sử dụng công nghệ WebRTC gặp trục trặc hoặc hoàn toàn không hoạt động. Trong mọi trường hợp, bạn có thể tham khảo lại hướng dẫn này và bật hoặc tắt WebRTC theo cách bạn cho là phù hợp.

Sử dụng VPN tốt và tắt WebRTC chắc chắn là những bước đi đúng hướng nếu bạn muốn tăng cường bảo mật và quyền riêng tư của mình. Nhưng có những điều khác bạn có thể làm để tự bảo vệ mình trực tuyến; chuyển từ Chrome hoặc Microsoft Edge sang một trình duyệt an toàn hơn, bắt đầu sử dụng các dịch vụ email và ứng dụng trò chuyện được mã hóa cũng như làm quen với Tor.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài