Các chuyên gia bảo mật quốc tế vừa phát đi thông báo khẩn về một chủng ransomware hoàn toàn mới có tên Pay2Key, được phát hiện đang tích cực nhắm mục tiêu đến hệ thống mạng nội bộ của các tổ chức, doanh nghiệp tại Israel và Brazil với tốc độ mã hóa nhanh đến đáng sợ: Chỉ mất chưa đến một giờ đồng hồ.

Hiện tại, các cuộc tấn công có chủ đích liên quan đến ransomware mới này vẫn đang được điều tra, và chủ yếu đến từ địa chỉ IP của Brazil. Tuy nhiên không có gì đảm bảo mã độc sẽ không lây lan nhanh chóng trên toàn thế giới nếu những biện pháp kiềm chế cần thiết không được triển khai sớm.

Mã hóa các hệ thống mạng trong vòng một giờ

Theo báo cáo mới nhất từ các chuyên gia bảo mật tại Check Point, đội ngũ hacker đứng sau vận hành Pay2Key nhiều khả năng đang tích cực sử dụng Remote Desktop Protocol (RDP) để truy cập trực tiếp vào hệ thống mạng của nạn nhân và triển khai payload độc hại ban đầu. Nói cách khác, những kẻ khai thác Pay2Key nắm trong tay khả năng thâm nhập và hoạt động trong các hệ thống mạng mục tiêu trước khi ransomware bắt đầu mã hóa hệ thống. Sau đó khi quá trình mã hóa diễn ra, mã độc tống tiền này cũng chỉ cần tới một giờ để khiến toàn bộ hệ thống mạng của nạn nhân “hóa đá”.

Sau khi đã thâm nhập được vào mạng của nạn nhân, những kẻ tấn công sẽ thiết lập một hệ thống proxy chịu trách nhiệm cho tất cả các liên lạc đến và đi giữa những máy tính bị nhiễm ransomware và máy chủ điều khiển và kiểm soát (C2) của Pay2Key. Chiến thuật này giúp hacker trốn tránh hiệu quả hoặc ít nhất là giảm nguy cơ bị phát hiện trước khi quá trình mã hóa tất cả các tệp có thể truy cập trên hệ thống mạng mục tiêu diễn ra bằng cách sử dụng một thiết bị duy nhất để giao tiếp với cơ sở hạ tầng của riêng chúng.

Mức tiền chuộc lên tới hàng trăm ngàn USD

Cũng giống như những trường hợp ransomware khác do con người điều hành, các tác nhân đứng sau Pay2Key sẽ sử dụng công cụ di động PsExec hợp pháp của Microsoft để thực thi từ xa payload ransomware có tên Cobalt.Client.exe trên thiết bị mạng của tổ chức bị nhắm mục tiêu.

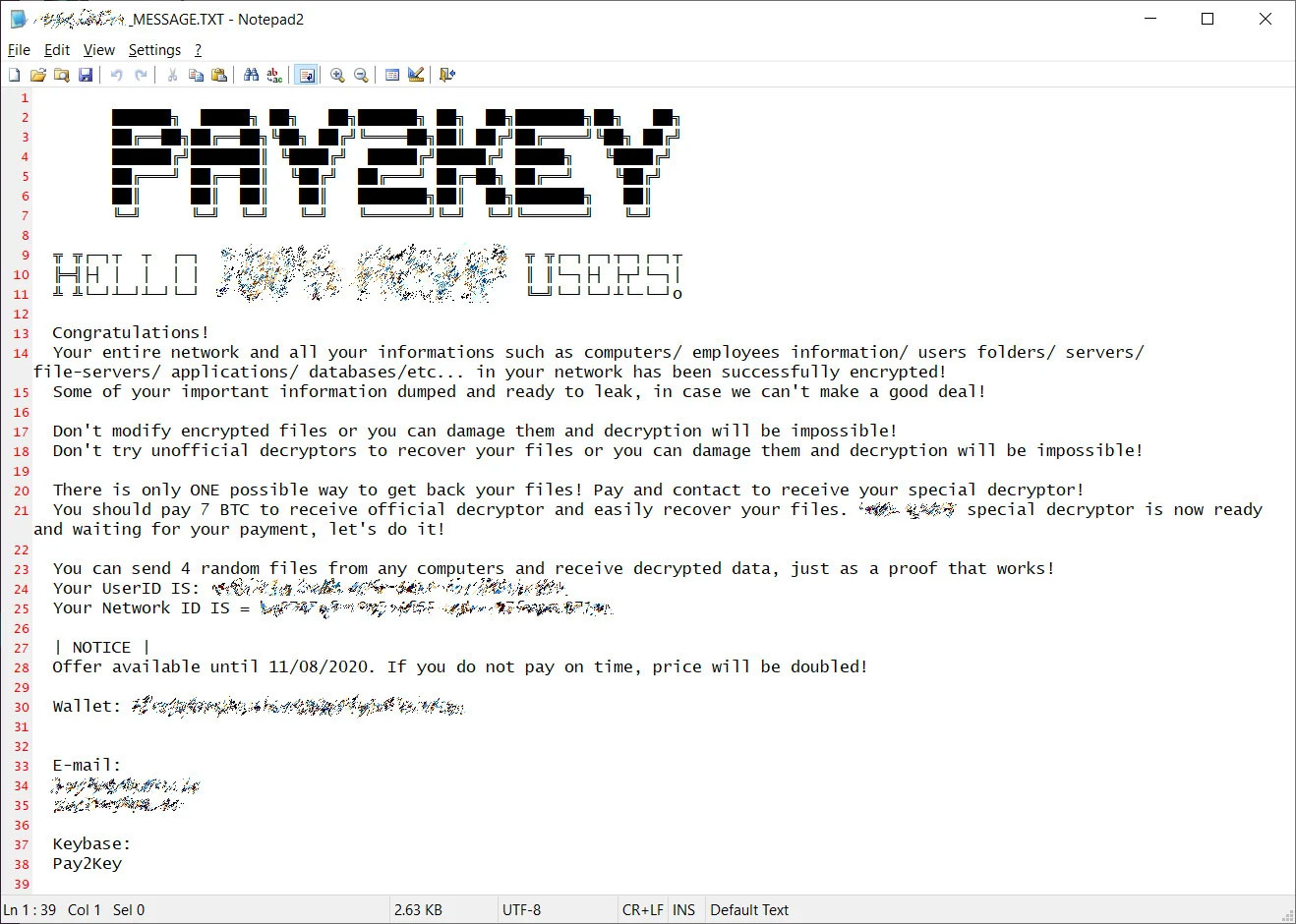

Sau khi mã hóa thành công thiết bị, ransomware sẽ đưa ra thông báo đòi tiền chuộc trên hệ thống, được tùy chỉnh cụ thể cho từng tổ chức bị xâm nhập với định danh [TÊN TỔ CHỨC] _MESSAGE.TXT. Thông báo đòi tiền chuộc cũng đề cập rằng một số tệp của nạn nhân đã bị đánh cắp trong các cuộc tấn công, nhưng Check Point vẫn chưa tìm ra bằng chứng về việc này.

Những kẻ điều hành Pay2Key hiện đang yêu cầu khoản tiền chuộc không hề nhỏ, nhưng về cơ bản vẫn là thấp so với nhiều chủng ransomware, dao động từ 7 đến 9 bitcoin cho mỗi trường hợp (khoảng 110.000 USD - 140.000 USD) cho mỗi nạn nhân, cá biệt có trường hợp thấp nhất được báo cáo là 4 bitcoin (khoảng 62.000 USD).

Về bản chất, Pay2Key triển khai kết hợp giữa lược đồ mã hóa đối xứng và không đối xứng sử dụng thuật toán AES và RSA với máy chủ C2 là máy chủ cung cấp khóa công khai RSA trong thời gian chạy. Điều này chỉ ra rằng Pay2Key sẽ không mã hóa được các hệ thống không có kết nối Internet hoặc nếu máy chủ C2 đang ngoại tuyến.

"Các hoạt động điều tra về Pay2Key đang được triển khai tích cực, và những cuộc tấn công bằng Pay2Key gần đây đã cho thấy rõ nét sự xuất hiện của một tác nhân mới đang tham gia vào xu hướng tấn công ransomware có chủ đích trên toàn thế giới hiện nay - được thiết kế tốt để tối đa hóa thiệt hại và giảm thiểu khả năng bị phát hiện", các nhà nghiên cứu của Check Point kết luận.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài