Layered security (bảo mật nhiều lớp) là một nguyên tắc được chấp nhận rộng rãi trong bảo mật máy tính và mạng. Tiền đề cơ bản của nguyên tắc này là cần nhiều lớp phòng thủ để bảo vệ tài nguyên và dữ liệu chống lại nhiều cuộc tấn công, cũng như các mối đe dọa. Không chỉ vì một sản phẩm hoặc một kỹ thuật không thể chống lại mọi mối đe dọa có thể xảy ra, mà việc có nhiều tuyến phòng thủ còn cho phép một sản phẩm “tóm” được những “kẻ xâm nhập” đã vượt qua các hàng phòng thủ bên ngoài.

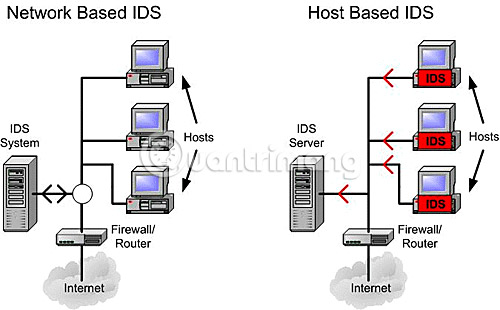

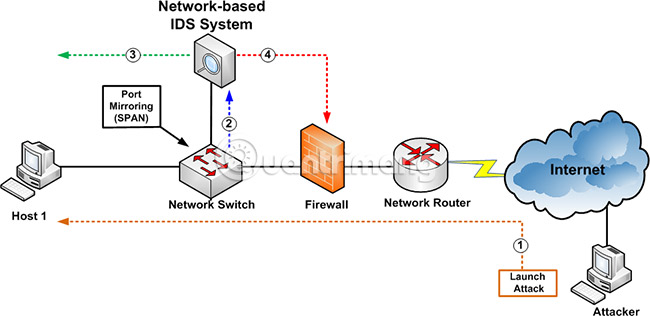

Rất nhiều ứng dụng và thiết bị có thể được sử dụng cho các lớp bảo mật khác nhau, như phần mềm diệt virus, tường lửa, IDS (Intrusion Detection Systems hay Hệ thống phát hiện xâm nhập), v.v... Mỗi loại có chức năng hơi khác nhau và có khả năng bảo vệ hệ thống khỏi một loạt các cuộc tấn công khác nhau.

Một trong những công nghệ mới hơn là IPS, hay Intrusion Prevention System - Hệ thống ngăn chặn xâm nhập. IPS giống như sự kết hợp IDS với tường lửa. Một IDS thông thường sẽ ghi lại hoặc cảnh báo người dùng về traffic đáng ngờ, nhưng việc phản hồi ra sao tùy thuộc vào người dùng. IPS có các chính sách và quy tắc để so sánh traffic mạng. Nếu bất kỳ lưu lượng nào vi phạm các chính sách và quy tắc này, IPS có thể được cấu hình để phản hồi thay vì chỉ cảnh báo cho người dùng. Các phản hồi điển hình có thể là chặn tất cả lưu lượng truy cập từ địa chỉ IP nguồn hoặc chặn lưu lượng truy cập đến trên cổng đó để chủ động bảo vệ máy tính hoặc mạng.

Có hệ thống ngăn chặn xâm nhập dựa trên mạng (NIPS) và hệ thống ngăn chặn xâm nhập dựa trên máy chủ (HIPS). Mặc dù có thể tốn kém hơn khi triển khai HIPS - đặc biệt là trong môi trường doanh nghiệp lớn, nhưng bảo mật dựa trên máy chủ được khuyên dùng bất cứ khi nào có thể.

Giải pháp ngăn chặn xâm nhập dựa trên máy chủ (HIPS) cho mạng

- Đừng dựa vào signature (chữ ký): Signature hay các đặc điểm đặc trưng của các mối đe dọa đã biết là một trong những phương tiện chính được sử dụng bởi phần mềm diệt virus và phát hiện xâm nhập (IDS). Signature không thể được phát triển cho đến khi mối đe dọa thực sự tồn tại và người dùng có khả năng bị tấn công trước khi signature được tạo. Giải pháp ngăn chặn xâm nhập dựa trên máy chủ nên kết hợp tính năng phát hiện dựa trên signature với phát hiện bất thường để thiết lập đường cơ sở của hoạt động mạng "bình thường", sau đó phản hồi bất kỳ lưu lượng nào có vẻ không bình thường. Ví dụ, nếu máy tính không bao giờ sử dụng FTP và đột nhiên một số mối đe dọa cố gắng mở kết nối FTP từ máy tính, HIPS sẽ phát hiện đây là hoạt động bất thường.

- Làm việc với cấu hình: Một số giải pháp HIPS có thể bị hạn chế về các chương trình hoặc tiến trình mà chúng có thể giám sát và bảo vệ. Bạn nên cố gắng tìm một HIPS có khả năng xử lý các gói thương mại có sẵn cũng như mọi ứng dụng tùy chỉnh tại nhà đang sử dụng. Nếu không dùng các ứng dụng tùy chỉnh hoặc không coi đây là một vấn đề quan trọng đối với môi trường của mình, ít nhất hãy đảm bảo rằng giải pháp HIPS của bạn bảo vệ các chương trình và tiến trình đang chạy.

- Cho phép tạo các chính sách: Hầu hết các giải pháp HIPS đi kèm với một bộ chính sách khá đầy đủ và nhà cung cấp thường sẽ có bản cập nhật hoặc phát hành chính sách mới để đưa ra phản hồi cụ thể cho các mối đe dọa hoặc tấn công mới. Tuy nhiên, điều quan trọng là bạn có khả năng tạo chính sách của riêng mình, trong trường hợp có một mối đe dọa riêng đặc biệt mà nhà cung cấp không giải thích, hoặc khi mối đe dọa mới bùng nổ và bạn cần có chính sách để bảo vệ hệ thống của mình, trước khi nhà cung cấp có thời gian để phát hành bản cập nhật. Bạn cần đảm bảo rằng sản phẩm mình sử dụng không chỉ có khả năng cho phép tạo chính sách, mà việc tạo chính sách đó cũng phải dễ hiểu và không cần đào tạo hàng tuần hoặc kỹ năng lập trình chuyên nghiệp.

- Cung cấp tính năng báo cáo và quản trị tập trung: Khi nói về việc bảo vệ dựa trên máy chủ cho các server hoặc máy trạm riêng lẻ, các giải pháp HIPS và NIPS tương đối đắt tiền và nằm ngoài khả năng của một người dùng gia đình thông thường. Vì vậy, ngay cả khi nói về HIPS, có lẽ cũng cần xem xét từ quan điểm triển khai HIPS trên hàng trăm máy tính để bàn và máy chủ trên một mạng. Mặc dù việc được bảo vệ ở cấp độ máy tính để bàn riêng lẻ thật tuyệt vời, nhưng việc quản lý hàng trăm hệ thống riêng lẻ hoặc cố gắng tạo báo cáo tổng hợp gần như là không thể nếu không có chức năng quản lý và báo cáo tập trung tốt. Khi chọn một sản phẩm, hãy đảm bảo rằng nó có tính năng báo cáo và quản trị tập trung để có thể triển khai các chính sách mới cho tất cả các máy hoặc để tạo báo cáo từ tất cả các máy tại một vị trí.

Những điều khác cần ghi nhớ

Có một vài điều khác bạn cần ghi nhớ. Đầu tiên, HIPS và NIPS không phải là một giải pháp đơn giản cho vấn đề phức tạp như bảo mật. Chúng có thể là một sự bổ sung tuyệt vời cho hệ thống phòng thủ nhiều lớp chắc chắn, bao gồm tường lửa và ứng dụng diệt virus, nhưng không thể thay thế các công nghệ hiện có.

Thứ hai, việc triển khai một giải pháp HIPS ban đầu có thể hơi khó khăn. Việc cấu hình khả năng phát hiện dựa trên sự bất thường thường đòi hỏi rất nhiều “sự trợ giúp” để ứng dụng hiểu lưu lượng "bình thường" là gì và lưu lượng bất thường là như thế nào. Bạn có thể gặp một số vấn đề khi thiết lập đường cơ sở xác định lưu lượng "bình thường" cho hệ thống.

Cuối cùng, các công ty thường quyết định mua sản phẩm dựa trên những gì nó có thể làm cho họ. Trong thực tế, điều này được đo lường dựa trên Return On Investment hoặc ROI (lợi tức đầu tư). Tức là nếu đầu tư một khoản tiền vào một sản phẩm hoặc công nghệ mới, mất bao lâu để sản phẩm hoặc công nghệ đó tự sinh lợi.

Thật không may, các sản phẩm bảo mật mạng và máy tính thường không giống như vậy. Nếu sản phẩm hoặc công nghệ bảo mật hoạt động như thiết kế, mạng sẽ được đảm bảo an toàn, nhưng sẽ không có "lợi nhuận" để đo lường ROI từ đó. Phải nhìn vào mặt trái và xem xét công ty có thể mất bao nhiêu nếu sản phẩm hoặc công nghệ đó không được áp dụng. Cần bao nhiêu tiền để xây dựng lại máy chủ, phục hồi dữ liệu, thời gian và nguồn lực dành cho nhân viên kỹ thuật để “dọn dẹp” tàn cuộc sau một cuộc tấn công, v.v...? Nếu không sử dụng sản phẩm bảo mật đó, có khả năng doanh nghiệp sẽ mất nhiều tiền hơn rất nhiều so với chi phí mua sản phẩm hoặc công nghệ.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài