Khi Internet và các mạng nội bộ càng ngày càng phổ biến, thách thức của các vấn đề xâm nhập mạng trái phép đã buộc các tổ chức phải bổ sung thêm hệ thống để kiểm tra các lỗ hổng về bảo mật CNTT. Một trong những hệ thống được những người quan tâm đến bảo mật nhắc đến nhiều nhất là hệ thống phát hiện xâm nhập (IDS). Bài viết này chúng tôi sẽ giới thiệu cho các bạn về IDS, cụ thể là vấn đề tổng quan về một số loại tấn công có thể phát hiện, triệu chứng khi bị tấn công và nhiệm vụ của IDS, các kiến trúc khác nhau và những khái niệm trong lĩnh vực này.

IDS là gì?

IDS (Intrusion Detection Systems - Hệ thống phát hiện xâm nhập) là thiết bị hoặc phần mềm có nhiệm vụ giám sát traffic mạng, các hành vi đáng ngờ và cảnh báo cho admin hệ thống. Mục đích của IDS là phát hiện và ngăn ngừa các hành động phá hoại bảo mật hệ thống, hoặc những hành động trong tiến trình tấn công như dò tìm, quét các cổng. IDS cũng có thể phân biệt giữa những cuộ tấn công nội bộ (từ chính nhân viên hoặc khách hàng trong tổ chức) và tấn công bên ngoài (từ hacker). Trong một số trường hợp, IDS có thể phản ứng lại với các traffic bất thường/độc hại bằng cách chặn người dùng hoặc địa chỉ IP nguồn truy cập mạng.

Công cụ nào không phải là IDS?

Có nhiều thiết bị, công cụ bị nhầm tưởng là IDS, bạn cần phân biệt rõ để tránh nhầm lẫn. Cụ thể, các thiết bị bảo mật dưới đây không phải là IDS:

- Hệ thống ghi nhật ký mạng được sử dụng để phát hiện lỗ hổng đối với những cuộc tấn công từ chối dịch vụ (DoS) trên mạng đang bị tắc nghẽn. Đây là các hệ thống giám sát traffic trong mạng.

- Các công cụ đánh giá lỗ hổng, dùng để kiểm tra lỗi và lỗ hổng trong hệ điều hành, dịch vụ mạng (các bộ quét bảo mật).

- Các phần mềm diệt virus được thiết kế để phát hiện phần mềm nguy hiểm như virus, Trojan horse, worm, logic bomb... Mặc dù những tính năng mặc định có thể rất giống hệ thống phát hiện xâm nhập và thường cung cấp một công cụ phát hiện vi phạm bảo mật hiệu quả, nhưng xét tổng thể chúng không phải là IDS.

- Tường lửa: Dù nhiều tưởng lửa hiện đại được tích hợp sẵn IDS, nhưng IDS không phải là tường lửa.

- Các hệ thống bảo mật/mật mã, ví dụ như VPN, SSL, S/MIME, Kerberos, Radius

Phân loại IDS

IDS có nhiều loại và tiếp cận các traffic đáng ngờ theo nhiều cách khác nhau. Có IDS dựa trên mạng (NIDS) và dựa trên máy chủ (HIDS). Có IDS phát hiện dựa trên việc tìm kiếm các chữ ký cụ thể của những mối đe dọa đã biết (tương tự như cách các phần mềm diệt virus phát hiện và ngăn chặn malware) và IDS phát hiện bằng cách so sánh các mẫu traffic với baseline rồi xem có sự bất thường nào không. Có những IDS chỉ theo dõi và cảnh báo, có IDS sẽ thực hiện hành động khi phát hiện xâm nhập. Chúng ta sẽ xem xét cụ thể dưới đây:

- NIDS: Network Intrusion Detection Systems được đặt tại một điểm chiến lược hoặc những điểm giám sát traffic đến và đi từ tất cả các thiết bị trên mạng. Lý tưởng nhất là bạn có thể quét tất cả traffic inbound và outbound, nhưng việc này có thể tạo ra nút thắt cổ chai làm giảm tốc độ chung của mạng.

- HIDS: Host Intrusion Detection Systems, hệ thống phát hiện xâm nhập này chạy trên máy chủ riêng hoặc một thiết bị đặc biệt trên mạng. HIDS chỉ giám sát các gói dữ liệu inbound và outbound từ thiết bị và cảnh báo người dùng hoặc quản trị viên về những hoạt động đáng ngờ được phát hiện.

- Signature-Based: Là các IDS hoạt động dựa trên chữ ký, giám sát các gói tin trên mạng và so sánh chúng với cơ sở dữ liệu chữ ký, thuộc tính từ những mối đe dọa đã biết, tương tự như cách phần mềm diệt virus hoạt động. Vấn đề đối với hệ thống IDS này là có thể không phát hiện ra mối đe dọa mới, khi chữ ký để nhận biết nó chưa được IDS kịp cập nhật.

- Anomaly-Based: IDS này sẽ phát hiện mối đe dọa dựa trên sự bất thường. Nó giám sát traffic mạng và so sánh với baseline đã được thiết lập. Baseline sẽ xác định đâu là mức bình thường của mạng: loại băng thông thường được dùng, giao thức thường dùng, cổng và thiết bị thường kết nối với nhau, cảnh báo cho quản trị viên mạng hoặc người dùng khi phát hiện traffic truy cập bất thường hoặc những khác biệt đáng kể so với baseline.

- Passive: IDS thụ động sẽ chỉ phát hiện và cảnh báo. Khi phát hiện traffic đáng ngờ hoặc độc hại, nó sẽ tạo cảnh báo và gửi đến quản trị viên hoặc người dùng. Việc hành động như nào sau đó tùy thuộc vào người dùng và quản trị viên.

- Reactive: Loại IDS này bên cạnh nhiệm vụ như IDS Passive, nó còn thực hiện những hành động được thiết lập sẵn để ngay lập tức phản ứng lại các mối đe dọa, ví như: chặn truy cập, khóa IP.

Một số nội dung khác về IDS

Các loại tấn công được phân thành hai loại như sau:

- Bị động (được trang bị để tăng mức truy cập làm cho có thể thâm nhập vào hệ thống mà không cần đến sự đồng ý của tài nguyên CNTT)

- Tích cực (các kết quả gây ra thay đổi trạng thái không hợp lệ của tài nguyên CNTT)

Dưới dạng mối quan hệ giữa nạn nhân và người xâm nhập, các tấn công được chia thành:

- Bên trong, những tấn công này đến từ chính các nhân viên của công ty, đối tác làm ăn hoặc khách hàng

- Bên ngoài, những tấn công đến từ bên ngoài, thường thông qua Internet.

Các tấn công cũng được phân biệt bằng hạng mục nguồn, cụ thể là nguồn đã thực hiện từ các hệ thống bên trong (mạng nội bộ, Internet hoặc từ các nguồn quay số từ xa). Bây giờ chúng ta hãy xem xét đến các loại tấn công có thể bị phát hiện bởi công cụ IDS và xếp chúng vào một chuyên mục đặc biệt. Các loại tấn công dưới đây có thể được phân biệt:

- Việc bẻ khóa và sự vi phạm truy cập

- Trojan horses

- Đánh chặn; hầu hết kết hợp với việc lấy cắp TCP/IP và sự đánh chặn thường sử dụng các cơ chế bổ sung để thỏa hiệp hệ thống

- Sự giả mạo

- Quét cổng và dịch vụ, gồm có quét ICMP (ping), UDP, TCP

- Lấy dấu OS từ xa, ví dụ như việc kiểm tra phản ứng đối với các gói cụ thể, các địa chỉ cổng, phản ứng của ứng dụng chuẩn, các tham số ngăn xếp IP,…

- Nghe gói tin mạng (một tấn công thụ động rất khó khăn phát hiện nhưng đôi khi vẫn có thể)

- Lấy cắp thông tin, ví dụ như trường hợp bị lộ thông tin về quyền sở hữu.

- Lạm dụng tính xác thực; một loại hình tấn công bên trong, ví dụ: nghi ngờ sự truy cập của một người dùng xác thực có thuộc tính kỳ lạ (đến từ một địa chỉ không mong muốn)

- Các kết nối mạng trái phép

- Sử dụng tài nguyên CNTT cho các mục đích riêng, ví dụ như truy cập vào các trang có hoạt động không lành mạnh

- Lợi dụng điểm yếu của hệ thống để truy cập vào tài nguyên hoặc các quyền truy cập mức cao.

- Xuyên tạc tính đồng nhất, ví dụ: để lấy được các quyền quản trị viên hệ thống.

- Thay đổi và xóa thông tin

- Truyền tải và tạo dữ liệu trái phép, ví dụ: lập một cơ sở dữ liệu về các số thẻ tín dụng đã bị mất cắp trên một máy tính của chính phủ.

- Thay đổi cấu hình trái phép đối với hệ thống và các dịch vụ mạng (máy chủ)

- Làm lụt (Flooding) – thỏa hiệp một hệ thống bằng việc gửi đi một số lượng lớn các thông tin không giá trị để làm tắc nghẽn lưu lượng hạn chế dịch vụ.

- Ping (Smurf) – một số lượng lớn các gói ICMP được gửi đến một địa chỉ quảng bá.

- Gửi mail – làm lụt với hàng trăm hoặc hàng nghìn các message trong một thời điểm ngắn.

- SYN – khởi tạo một số lượng lớn các yêu cầu TCP và không tiến hành bắt tay hoàn toàn như được yêu cầu đối với một giao thức.

- Hạn chế dịch vụ phân tán; đến từ nhiều nguồn khác nhau

- Gây tổn hại hệ thống bằng việc lợi dụng các lỗ hổng của nó

- Tràn bộ đệm (ví dụ: “Ping of Death” – gửi một số lượng lớn ICMP (vượt quá 64KB))

- Tắt hệ thống từ xa

Bạn cần phải nhớ rằng, hầu hết các tấn công không phải là một hành động đơn, mà nó thường gồm có một số các sự kiện riêng lẻ.

Bạn có gặp phải rủi ro

Để nhận ra các tấn công, chúng ta phải kiểm tra bất cứ các hành vi không bình thương nào của hệ thống. Điều này có thể là cách hữu dụng trong việc phát hiện các tấn công thực. Chúng ta hãy xem xét thêm về vấn các triệu chứng để có thể lần theo dấu vết của những kẻ xâm nhập.

Sử dụng các lỗ hổng đã được biết đến

Trong hầu hết các trường hợp, việc cố gắng lợi dụng các lỗi trong hệ thống bảo mật của một tổ chức nào đó có thể bị coi như hành vi tấn công, đây cũng là triệu chứng chung nhất cho một sự xâm nhập. Mặc dù vậy bản thân các tổ chức có thể phải có các biện pháp chống lại kẻ tấn công bằng cách sử dụng các công cụ hỗ trợ trong việc bảo vệ mạng –công cụ đó được gọi là bộ quét tình trạng file và bảo mật. Chúng hoạt động nội bộ hoặc từ xa, tuy nhiên chúng cũng thường bị những kẻ xâm nhập nghiên cứu rất kỹ.

Các công cụ này thường cũng là con dao hai lưỡi, có sẵn cho cả người dùng và kẻ tấn công. Việc kiểm tra tính đúng đắn về cách sử dụng file bằng các bộ quét toàn vẹn và việc hiểu biết đến các bộ quét lỗ hổng là cần thiết để phát hiện những cuộc tấn công đang trong quá trình thực thi hoặc lần theo những hỏng hóc từ các tấn công thành công. Từ những vấn đề đó nảy sinh ra các vấn đề công nghệ dưới đây:

- Sự phát hiện của bộ quét. Công cụ kiểm tra tính toàn vẹn file hoạt động theo một cách có hệ thống để có thể sử dụng các kỹ thuật mô hình hóa và các công cụ đặc biệt cho mục đích phát hiện, ví dụ: phần mềm anti-SATAN.

- Một sự tương quan giữa việc quét và sử dụng là rất cần thiết – việc quét các lỗ hổng có thể cần phải sâu hơn sử dụng một tính năng dịch vụ, điều này nghĩa là nó có thể báo trước được những tấn công có thể xuất hiện trong tương lai.

Hoạt động mạng khác thường có tính chất định kỳ

Một kẻ xâm nhập đang muốn tấn công một hệ thống thường khai thác các ứng dụng và tiến hành nhiều phương pháp thử. Các hoạt động xâm nhập thường khác với hoạt động của người dùng đang làm việc với hệ thống. Bất kỳ một công cụ kiểm tra thâm nhập đều có thể phân biệt các hoạt động khả nghi sau một ngưỡng. Nếu vượt quá một ngưỡng nào đó đã được đặt trước thì sẽ có một cảnh báo xuất hiện và công bố cho bạn biết. Đây là kỹ thuật thụ động cho phép phát hiện kẻ xâm nhập mà không cần phải tìm một chứng cứ rõ ràng mà chỉ cần qua việc kiểm tra định lượng.

Phương pháp thụ động sử dụng trong việc phát hiện xâm nhập được điều khiển từ cơ sở dữ liệu về các dấu hiệu tấn công tái diễn đều đặn và được xem xét theo các khía cạnh dưới đây:

- Các ngưỡng lặp lại nhằm để giúp cho việc phân biệt hoạt động hợp lệ và nghi ngờ (để kích hoạt các báo cảnh). Các hoạt động mạng có thể được nhận dạng bằng sử dụng nhiều giá trị tham số được lấy từ (ví dụ) profile người dùng hoặc trạng thái Session.

- Thời gian giữa những lần lặp là một tham số để xác định thời gian trôi qua giữa các sự kiện diễn ra liền kề nhau, ví dụ, một hoạt động bị nghi ngờ nếu xuất hiện trong khoảng 2 phút có đến 3 lần đăng nhập không thành công.

- Xây dựng một cơ sở dữ liệu ứng với các dấu hiệu tấn công. Một kẻ tấn công có thể có các hành động trung tính (hầu như xảy ra trong giai đoạn thăm dò) và điều đó có thể làm sai lệnh các thiết bị phòng chống IDS.

Các lệnh không được đánh hoặc trả lời trong các session tự động

Các dịch vụ và giao thức mạng được minh chứng theo những cách nghiêm ngặt và sử dụng các công cụ phần mềm nhận dạng. Bất kỳ một sự không tương thích nào với các mẫu đã được đưa ra (gồm có các lỗi con người như việc xuất hiện lỗi in trong gói mạng) có thể là thông tin có giá trị để phát hiện ra dịch vụ đang bị nhắm đến bởi kẻ xâm nhập.

Nếu hệ thống kiểm định sử dụng những tiện nghi, ví dụ như giữ chậm mail, thì chuỗi bản ghi của nó sẽ thể hiện thói quen thông thường hoặc có thể đoán trước . Mặc dù vậy, nếu bản ghi chỉ thị rằng một quá trình đặc biệt nào đó đã cung cấp các lệnh không hợp lệ thì đây vẫn có thể là một triệu chứng của một sự kiện bình thường hoặc một sự giả mạo.

Kiểm tra những tác động tấn công:

- Phát hiện tấn công để khôi phục lại được các lệnh hoặc câu trả lời dưới đây bằng việc khởi chạy chúng.

- Phát hiện một số tấn công thất bại có thể thấy được giao thức cú pháp của những lần tấn công thành công trước đó.

- Việc phát hiện các tấn công đang nghiên cứu để thích nghi nhằm bắt các lỗi liên quan đến cùng một đối tượng (dịch vụ, host). Sau một chu kỳ nào đó, các lỗi này sẽ ngừng.

Mâu thuẫn trực tiếp trong lưu lượng

Bất cứ sự mâu thuẫn trực tiếp nào trong các gói hoặc session là một trong những triệu chứng tấn công tiềm ẩn. Xem xét dữ liệu nguồn và địa điểm (trong nước hoặc nước ngoài) có thể nhận dạng trực tiếp về một gói tin.

Luồng Session được nhận dạng trực tiếp ngay từ gói đầu tiên. Mặc dù vậy, yêu cầu cho dịch vụ trong mạng nội bộ lại là một session đang tới và một quá trình kích hoạt một Web dựa vào dịch vụ từ một mạng nội bộ là một session gửi đi.

Sự mâu thuẫn trực tiếp dưới đây có thể được xem như các dấu hiệu của một vụ tấn công:

- Các gói đến từ Internet và được nhận dạng bởi địa chỉ mạng nội bộ của chúng – yêu cầu dịch vụ đang tới từ bên ngoài, trong trường hợp đó các gói có địa chỉ nguồn bên trong của chúng. Tình huống này có thể là dấu hiệu của một tấn công giả mạo IP bên ngoài. Các vấn đề như vậy có thể được giải quyết tại các bộ định tuyến, chúng có thể so sánh địa chủ nguồn với vị trí đích. Trong thực tế, số ít bộ định tuyến hỗ trợ tính năng bảo mật này bởi vì đây là lĩnh vực dành cho tường lửa.

- Các gói sinh ra trong mạng nội bộ (gửi đi) và đã gửi đến mạng ở ngoài với một địa chỉ đích của nó – trường hợp ngược lại. Kẻ xâm nhập thực hiện từ bên ngoài và nhắm vào một hệ thống ở ngoài

- Các gói có các cổng nguồn và đích không mong muốn – nếu cổng nguồn của một gói đang tới hoặc yêu cầu gửi đi không phù hợp với loại dịch vụ thì điều này sẽ thể hiện như một hành động xâm nhập (hoặc quét hệ thống). Ví dụ: yêu cầu Telnet Service trên cổng 100 trong môi trường có thể xảy ra thì một dịch vụ như vậy vẫn không thể được hỗ trợ (nếu có). Sự mâu thuẫn trực tiếp hầu như đều có thể được phát hiện bằng tường lửa để gạt bỏ lại các gói không hợp lệ. Mặc dù vậy, các tường lửa không phải lúc nào cũng được ưu tiên cho hệ thống phát hiện xâm nhập.

Các thuộc tính không mong muốn

Các trường hợp thường xảy ra nhất là ở những nơi phải xử lý một số lượng lớn các thuộc tính của gói hoặc các yêu cầu cụ thể đối với dịch vụ. Chúng ta hoàn toàn có thể định nghĩa mẫu thuộc tính mong đợi. Nếu các thuộc tính gặp phải không phù hợp với mẫu này thì nó có thể là một hành động xâm nhập.

- Các thuộc tính thời gian và lịch biểu – trong môi trường nào đó, hành vi mạng cụ thể có thể xảy ra một cách thường xuyên tại một thời điểm nào đó trong ngày. Nếu hành vi thông thường này bị phá vỡ thì trường hợp này cần phải được kiểm tra. Ví dụ, chúng tôi sử dụng một công ty, nơi mà việc vận chuyển được tiến hành vào chiều thứ sáu hàng tuânà. Bằng cách đó, dữ liệu số trao đổi trong các phiên giao dịch đang làm việc tại thời điểm đó hoặc vào ngày hôm đó được xem như các hành động bình thường. Tuy nhiên nếu thứ sáu là ngày nghỉ mà vẫn xuất hiện việc truyền tải dữ liệu thì vấn đề này cần phải kiểm tra.

- Thuộc tính tài nguyên hệ thống. Các xâm nhập nào đó thường liên làm ảnh hưởng xấu cho một số các thuộc tính hệ thống. Việc bẻ khóa bằng cách thử lặp đi lặp lại password nhiều lần thường liên quan đến sự sử dụng phần lớn hiệu suất CPU giống như các tấn công DoS với các dịch vụ hệ thống. Sử dụng nhiều tài nguyên hệ thống (bộ vi xử lý, bộ nhớ, ổ đĩa, các tiến trình hệ thống, các dịch vụ và kết nối mạng) đặc biệt là những thời điểm không bìng thường rất có thể là một dấu hiệu.

- Với các gói có các thiết lập TCP phúc đáp không mong đợi. Nếu có một tập ACK-flag thông qua một gói và không có SYN-packet (gói đồng bộ) trước được gửi thì cũng có thể là một trường hợp tấn công (hoặc quét dịch vụ). Tình huống như vậy có thể cũng là trường hợp bị hỏng gói, sự cố mạng đối với các phần mềm chứ không nhất thiết là một tấn công.

- Dịch vụ trộn lẫn các thuộc tính. Thông thường chúng ta có thể định nghĩa một tập hợp chuẩn các dịch vụ vào ra để cung cấp cho một người dùng cụ thể. Ví dụ: nếu người dùng đang trong chuyến đi công tác của họ, anh ta muốn sử dụng mail và các tùy chọn truyền tải file. Bất kỳ những cố gắng nào liên quan đến tài khoản của anh ta thông qua Telnet để truy cập vào các cổng đều có thể là những tấn công.

Cũng có một khái niệm tổng quát hơn so với sự trộn lẫn dịch vụ, cụ thể là người dùng và các profile dịch vụ giúp đỡ trong việc phân biệt các thuộc tính điển hình và các thuộc tính không mong muốn. Một file dấu hiệu giữ một số các dịch vụ chung của một người dùng cụ thể cũng có thể lưu thông tin bổ sung đa thuộc tính. Các thông tin này bao gồm giờ làm việc liên quan đến hệ thống của người dùng, vị trí của máy trạm làm việc (vị trí địa lý, địa chỉ IP), cường độ sử dụng tài nguyên, khoảng thời gian session điển hình bởi các dịch vụ đơn lẻ.

Các vấn đề không được giải thích

Một kẻ xâm nhập dấu mặt có thể thiết kế các hành động nguy hiểm, các hành động này thường sẽ gây ra những vấn đề kỳ cục trong hành vi của một hệ thống. Việc kiểm tra các ảnh hưởng như vậy thường khó khăn bởi vì vị trí của chúng rất khó có thể phát hiện. Dưới đây là một số ví dụng của nó:

- Các vấn đề không mong muốn với phần cứng hoặc phần mềm hệ thống, ví dụ máy chủ chạy chậm, một số tiện ích không hoạt động, những lần khởi động lại hệ thống không mong muốn, thay đổi các thiết lập đồng hồ hệ thống.

- Các vấn đề tài nguyên hệ thống: tràn file hệ thống; sự sử dụng hiệu suất CPU không cách không bình thường.

- Các thông báo kỳ cục từ các tiện ích hệ thống, các tiện ích hệ thống không hoạt động hoặc bị phá hủy. Những triệu chứng như vậy luôn phải nghi ngờ.

- Các vấn đề hiệu suất hệ thống (các bộ định tuyến hoặc các dịch vụ hệ thống có thời gian đáp ứng máy chủ quá lâu)

- Hành vi người dùng không mong muốn, ví dụ: truy cập không mong muốn vào tài nguyên hệ thống.

- Hành vi kiểm định không mong muốn. Các bản ghi kiểm định thu nhỏ kích thước (trừ khi được cố ý bởi quản trị viên hệ thống).

Các nhiệm vụ cần phải thực hiện

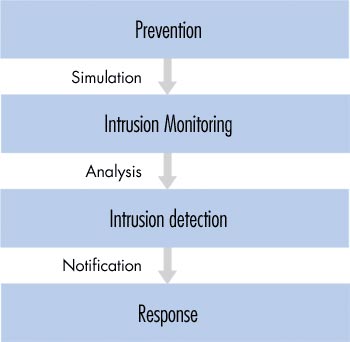

Nhiệm vụ chính của các hệ thông phát hiện xâm nhập là phòng chống cho một hệ thống máy tính bằng cách phát hiện các dấu hiệu tấn công và có thể đẩy lùi nó. Việc phát hiện các tấn công phụ thuộc vào số lượng và kiểu hành động thích hợp ( Hình 1). Để ngăn chặn xâm nhập tốt cần phải kết hợp tốt giữa “bả và bẫy” được trang bị cho việc nghiên cứu các mối đe dọa. Việc làm lệnh hướng sự tập trung của kẻ xâm nhập vào tài nguyên được bảo vệ là một nhiệm vụ quan trọng khác. Cả hệ thống thực và hệ thống bẫy cần phải được kiểm tra một cách liên tục. Dữ liệu được tạo ra bằng các hệ thống phát hiện xâm nhập được kiểm tra một cách cẩn thận (đây là nhiệm vụ chính cho mỗi IDS) để phát hiện các dấu hiệu tấn công (sự xâm nhập).

Hình 1: Quá trình của IDS

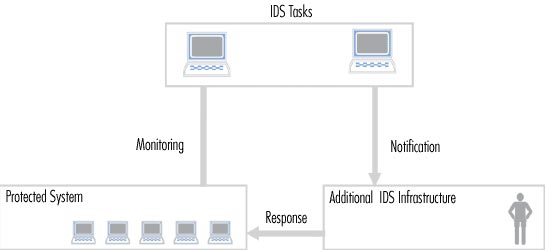

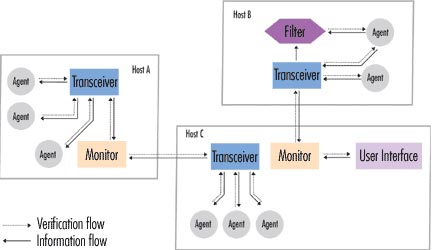

Hình 2: Cơ sở hạ tầng IDS

Khi một sự xâm nhập được phát hiện, IDS đưa ra các cảnh báo đến các quản trị viên hệ thống về sự việc này. Bước tiếp theo được thực hiện bởi các quản trị viên hoặc có thể là bản thân IDS bằng cách lợi dụng các tham số đo bổ sung (các chức năng khóa để giới hạn các session, backup hệ thống, định tuyến các kết nối đến bẫy hệ thống, cơ sở hạ tầng hợp lệ,…) – theo các chính sách bảo mật của các tổ chức (Hình 2). Một IDS là một thành phần nằm trong chính sách bảo mật.

Giữa các nhiệm vụ IDS khác nhau, việc nhận ra kẻ xâm nhập là một trong những nhiệm vụ cơ bản. Nó cũng hữu dụng trong việc nghiên cứu mang tính pháp lý các tình tiết và việc cài đặt các bản vá thích hợp để cho phép phát hiện các tấn công trong tương lai nhằm vào các cá nhân cụ thể hoặc tài nguyên hệ thống.

Phát hiện xâm nhập đôi khi có thể đưa ra các báo cảnh sai, ví dụ những vấn đề xảy ra do trục trặc về giao diện mạng hoặc việc gửi phần mô tả các tấn công hoặc các chữ ký thông qua email.

Kiến trúc của hệ thống phát hiện xâm nhập

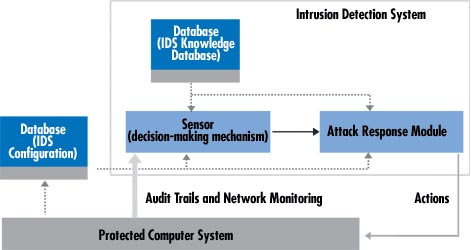

Hình 3: Một IDS mẫu.Thu hẹp bề rộng tương ứng với số lượng

luồng thông tin giữa các thành phần hệ thống

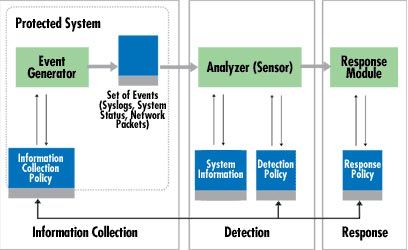

Bộ cảm biến được tích hợp với thành phần sưu tập dữ liệu (Hình 4) – một bộ tạo sự kiện. Cách sưu tập này được xác định bởi chính sách tạo sự kiện để định nghĩa chế độ lọc thông tin sự kiện. Bộ tạo sự kiện (hệ điều hành, mạng, ứng dụng) cung cấp một số chính sách thích hợp cho các sự kiện, có thể là một bản ghi các sự kiện của hệ thống hoặc các gói mạng. Số chính sách này cùng với thông tin chính sách có thể được lưu trong hệ thống được bảo vệ hoặc bên ngoài. Trong trường hợp nào đó, ví dụ, khi luồng dữ liệu sự kiện được truyền tải trực tiếp đến bộ phân tích mà không có sự lưu dữ liệu nào được thực hiện. Điều này cũng liên quan một chút nào đó đến các gói mạng.

Hình 4: Các thành phần IDS

Vai trò của bộ cảm biến là dùng để lọc thông tin và loại bỏ dữ liệu không tương thích đạt được từ các sự kiện liên quan với hệ thống bảo vệ, vì vậy có thể phát hiện được các hành động nghi ngờ. Bộ phân tích sử dụng cơ sở dữ liệu chính sách phát hiện cho mục này. Ngoài ra còn có các thành phần: dấu hiệu tấn công, profile hành vi thông thường, các tham số cần thiết (ví dụ: các ngưỡng). Thêm vào đó, cơ sở dữ liệu giữ các tham số cấu hình, gồm có các chế độ truyền thông với module đáp trả. Bộ cảm biến cũng có cơ sở dữ liệu của riêng nó, gồm dữ liệu lưu về các xâm nhập phức tạp tiềm ẩn (tạo ra từ nhiều hành động khác nhau).

IDS có thể được sắp đặt tập trung (ví dụ như được tích hợp vào trong tường lửa) hoặc phân tán. Một IDS phân tán gồm nhiều IDS khác nhau trên một mạng lớn, tất cả chúng truyền thông với nhau. Nhiều hệ thống tinh vi đi theo nguyên lý cấu trúc một tác nhân, nơi các module nhỏ được tổ chức trên một host trong mạng được bảo vệ.

Vai trò của tác nhân là để kiểm tra và lọc tất cả các hành động bên trong vùng được bảo vệ và phụ thuộc vào phương pháp được đưa ra – tạo phân tích bước đầu và thậm chí đảm trách cả hành động đáp trả. Mạng các tác nhân hợp tác báo cáo đến máy chủ phân tích trung tâm là một trong những thành phần quan trọng của IDS. DIDS có thể sử dụng nhiều công cụ phân tích tinh vi hơn, đặc biệt được trang bị sự phát hiện các tấn công phân tán. Các vai trò khác của tác nhân liên quan đến khả năng lưu động và tính roaming của nó trong các vị trí vật lý. Thêm vào đó, các tác nhân có thể đặc biệt dành cho việc phát hiện dấu hiệu tấn công đã biết nào đó. Đây là một hệ số quyết định khi nói đến nghĩa bảo vệ liên quan đến các kiểu tấn công mới. Các giải pháp dựa trên tác nhân IDS cũng sử dụng các cơ chế ít phức tạp hơn cho việc nâng cấp chính sách đáp trả.

Giải pháp kiến trúc đa tác nhân được đưa ra năm 1994 là AAFID (các tác nhân tự trị cho việc phát hiện xâm nhập) – xem hình 5. Nó sử dụng các tác nhân để kiểm tra một khía cạnh nào đó về các hành vi hệ thống ở một thời điểm nào đó. Ví dụ: một tác nhân có thể cho biết một số không bình thường các telnet session bên trong hệ thống nó kiểm tra. Tác nhân có khả năng đưa ra một cảnh báo khi phát hiện một sự kiện khả nghi. Các tác nhân có thể được nhái và thay đổi bên trong các hệ thống khác (tính năng tự trị). Một phần trong các tác nhân, hệ thống có thể có các bộ phận thu phát để kiểm tra tất cả các hành động được kiểm soát bởi các tác nhân ở một host cụ thể nào đó. Các bộ thu nhận luôn luôn gửi các kết quả hoạt động của chúng đến bộ kiểm tra duy nhất. Các bộ kiểm tra nhận thông tin từ các mạng (không chủ từ một host), điều đó có nghĩa là chúng có thể tương quan với thông tin phân tán. Thêm vào đó, một số bộ lọc có thể được đưa ra để chọn lọc và thu thập dữ liệu.

Hình 5

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài