Microsoft đã ra mắt Enterprise Mobility + Security (EMS) vào tháng 3 năm 2014, trong nỗ lực chuyển đổi từ bảo mật “hỗ trợ” sang bảo mật “tích hợp”. Đó là một thay đổi lớn vào thời điểm đó, vì EMS nhằm mang lại sự bảo mật cấp độ doanh nghiệp mà các công ty trong danh sách Fortune 500 đang sử dụng cho những doanh nghiệp vừa và nhỏ (SMB).

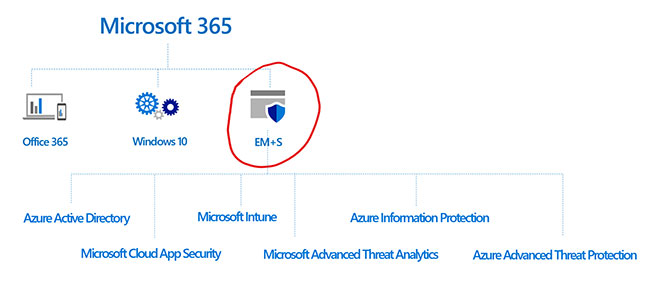

Microsoft EMS là một bộ sản phẩm bảo mật có thể được mua dưới dạng sản phẩm độc lập hoặc khi mua Microsoft 365. Microsoft 365 là gì? Đó là một gói Office 365, Windows 10 và EMS.

Trong bài viết hôm nay, mời bạn đọc cùng Quantrimang.com tìm hiểu về Microsoft EMS nhé!

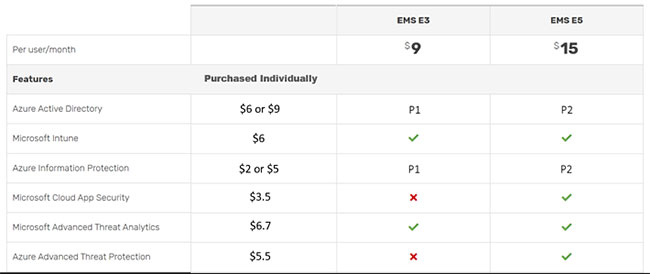

Các mức giá của Microsoft EMS

Có hai cấp Enterprise Mobility + Security (EMS) được gọi là EMS E3 và EMS E5, có thể được mua theo 4 cách sau:

- EMS E3 có thể được mua như một sản phẩm độc lập ($9/người dùng/tháng)

- EMS E3 được bao gồm trong gói Microsoft 365 E3 ($32/người dùng/tháng)

- EMS E5 có thể được mua như một sản phẩm độc lập ($15/người dùng/tháng)

- EMS E5 được bao gồm trong gói Microsoft 365 E5 ($57,50/người dùng/tháng)

Những tính năng của Microsoft EMS

Sản phẩm EMS được tạo thành từ 6 công cụ, mỗi công cụ có các tính năng riêng, vì vậy bài viết sẽ cố gắng mô tả một cách ngắn gọn. Trong phần dưới đây, bài viết sẽ mô tả 6 công cụ này làm gì.

Azure Active Directory

Bạn thậm chí có thể không biết mình đang sử dụng Azure AD, nó chạy trong nền của Office 365 và Microsoft 365. Đây là công nghệ quản lý danh tính của tất cả người dùng, hay nói cách khác là công cụ kiểm tra xem thông tin đăng nhập bạn đã nhập có chính xác hay không, sau khi bạn nhấp vào “Log in” để truy cập tài khoản hoặc ứng dụng.

Có hai giấy phép Azure Active Directory được bán với EMS. EMS E3 đi kèm với Azure AD Premium P1 và EMS E5 đi kèm với Azure AD Premium P2.

Microsoft Intune

Intune cho phép công ty có quyền kiểm soát dữ liệu. Với việc nhân viên mang theo nhiều thiết bị của riêng họ đến nơi làm việc, từ điện thoại thông minh đến laptop, thật dễ dàng để mất kiểm soát những gì đang xảy ra với dữ liệu công ty. Nhân viên có đang lưu file công ty trên laptop cá nhân không? Nhân viên của bạn có cập nhật chương trình chống phần mềm độc hại hay họ đang phát trực tuyến những bộ phim bất hợp pháp, có thể ảnh hưởng đến các file công ty, nếu nhiễm phần mềm độc hại không? Intune khắc phục các loại vấn đề đó bằng cách thiết lập những chính sách của công ty cho các quy tắc trên tất cả mọi thiết bị chứa dữ liệu.

Một số điều bạn có thể làm với Microsoft Intune là:

- Quản lý thiết bị di động và PC mà nhân viên sử dụng để truy cập dữ liệu của công ty.

- Quản lý các ứng dụng di động mà nhân viên sử dụng.

- Bảo vệ thông tin công ty bằng cách giúp kiểm soát cách nhân viên truy cập và chia sẻ thông tin đó.

- Đảm bảo các thiết bị và ứng dụng tuân thủ những yêu cầu bảo mật của công ty.

Video trên là một bản demo ngắn 15 phút về cách kích hoạt và quản lý Intune. Nếu bạn muốn giới thiệu tổng quát về mọi thứ mà Intune cung cấp, hãy xem video bên dưới về phiên Ignite 2018.

Azure Information Protection

Với AIP, bạn có thể xác định dữ liệu nào là nhạy cảm. Microsoft thông minh ở chỗ có thể phát hiện những thứ như số thẻ tín dụng và số an sinh xã hội trong tài liệu. Hoặc bạn có thể tạo các quy tắc tùy chỉnh về cách xác định thông tin nhạy cảm, để không cần phải đọc mọi file mình có. Khi đã xác định được dữ liệu nhạy cảm, bạn có thể phân loại dữ liệu đó bằng cách gắn nhãn là “secret” hoặc “sensitive” hay một trong nhiều nhãn mà Microsoft cung cấp. Sau đó, bạn có thể áp dụng các chính sách bảo vệ, chẳng hạn như không cho phép nhân viên sao chép và dán từ một số tài liệu nhất định.

Giả sử CEO vô tình gửi một bản ghi nhớ nội bộ cho các giám đốc điều hành tới toàn nhân viên công ty. Ngay cả khi các nhân viên khác nhận được file, họ cũng sẽ không thể đọc nó, trừ khi có thông tin xác thực phù hợp. Khá tuyệt, phải không? Xem video dưới đây để biết cách nó hoạt động.

Microsoft Cloud App Security

Công cụ này là Cloud Access Security Broker (CASB), cần thiết cho việc tuân thủ quy định về CNTT, cấu hình cách dữ liệu của bạn di chuyển, cũng như để biết các mối đe dọa bảo mật trên những ứng dụng của Microsoft và bên thứ ba.

Tài liệu kỹ thuật của Microsoft mô tả các trường hợp sử dụng sau để sử dụng Microsoft Cloud App Security:

- Khám phá và kiểm soát việc sử dụng Shadow IT: Xác định các ứng dụng đám mây, dịch vụ IaaS và PaaS được tổ chức sử dụng. Điều tra các kiểu sử dụng, đánh giá mức độ rủi ro và mức độ sẵn sàng của hơn 16.000 ứng dụng SaaS trước hơn 80 rủi ro. Bắt đầu quản lý chúng để đảm bảo yếu tố bảo mật và việc tuân thủ quy định.

- Bảo vệ thông tin nhạy cảm của bạn ở bất kỳ đâu trên đám mây: Hiểu, phân loại và bảo vệ thông tin nhạy cảm. Tận dụng các chính sách độc lập và quy trình tự động để áp dụng những biện pháp kiểm soát trong thời gian thực trên tất cả các ứng dụng đám mây.

- Bảo vệ chống lại các mối đe dọa và sự bất thường trên mạng: Phát hiện hành vi bất thường trên các ứng dụng đám mây để xác định ransomware, người dùng bị xâm nhập hoặc ứng dụng giả mạo, phân tích việc sử dụng có nguy cơ cao và tự động khắc phục để hạn chế rủi ro cho tổ chức của bạn.

- Đánh giá sự tuân thủ của các ứng dụng đám mây: Đánh giá xem các ứng dụng đám mây của bạn có đáp ứng những yêu cầu tuân thủ liên quan, bao gồm tuân thủ quy định và các tiêu chuẩn ngành, hay không. Ngăn chặn rò rỉ dữ liệu cho các ứng dụng không tuân thủ và hạn chế quyền truy cập vào dữ liệu được quản lý.

Microsoft Advanced Threat Analytics

Đây là một nền tảng tại chỗ giúp bảo vệ doanh nghiệp khỏi các cuộc tấn công mạng tiên tiến và mối đe dọa nội gián bằng cách tận dụng tính năng Port Mirroring từ Domain Controller và DNS server, thông qua việc triển khai ATA Lightweight Gateway trên Domain Controller.

Azure Advanced Threat Protection

Azure ATP có nhiệm vụ bảo vệ môi trường CNTT kết hợp bằng cách tận dụng cơ sở hạ tầng tại chỗ để xác định, phát hiện và điều tra các mối đe dọa nâng cao, danh tính bị xâm phạm và những hành động nội gián độc hại nhắm vào tổ chức. Tài liệu kỹ thuật của Microsoft đưa ra một số ví dụ sau:

- Giám sát người dùng, hành vi của thực thể và hoạt động bằng phân tích dựa trên học hỏi

- Bảo vệ danh tính người dùng và thông tin đăng nhập được lưu trữ trong Active Directory

- Xác định và điều tra các hoạt động đáng ngờ của người dùng và những cuộc tấn công nâng cao trong suốt kill chain (thuật ngữ chỉ tất cả các bước cần phải tiến hành để thực hiện một nhiệm vụ, liên quan đến việc thu thập thông tin trinh sát, sử dụng một loại vũ khí (công cụ phần mềm) đến khảo sát đánh giá thiệt hại)

- Cung cấp thông tin sự cố rõ ràng trên một dòng thời gian đơn giản để phân tích nhanh

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài