Biến thể malware Winos 4.0 lén lút đang sử dụng trình cài đặt NSIS lừa đảo để phát động các cuộc tấn công nhiều giai đoạn. Nó thậm chí có thể điều chỉnh bảo mật dựa trên Windows Defender để tạo ra một ngoại lệ, tạo không gian cho nó hoạt động. Kết quả cuối cùng là đánh cắp dữ liệu, giả mạo registry và giám sát PC. Hãy xem các giải pháp đã được xác minh sau đây sẽ ngăn chặn malware dai dẳng này ngay từ đầu!

Mục lục bài viết

Tại sao malware Winos 4.0 lại nguy hiểm?

Winos 4.0 là một họ malware tinh vi, ban đầu có nguồn gốc từ Gh0st RAT. "4.0" chỉ là một cái tên chứ không phải bất kỳ phiên bản cụ thể nào của malware. Nó đã tồn tại trong hơn một năm. Vào ngày 22 tháng 5 năm 2025, Rapid 7 đã công bố một biến thể Winos 4.0 đang sử dụng trình cài đặt VPN và trình duyệt để đưa malware vào.

Malware được phát hành dưới dạng phản ứng dây chuyền, bắt đầu bằng một ứng dụng NSIS giả mạo, là một file EXE bị hỏng. Tên trình cài đặt không gây nghi ngờ, chẳng hạn như QQBrowser_Setup_x64.exe hoặc Lets.15.0.exe. Điều khiến malware này trở nên nguy hiểm là những chiến thuật lừa dối chuyên nghiệp mà nhiều người dùng sẽ không nghi ngờ.

Trong khi bạn cài đặt ứng dụng mong muốn, nó sẽ thả các file bổ sung như VBScript launcher, PowerShell loader, DLL độc hại và những file cấu hình. Rapid7 đã đặt tên cho payload nhiều giai đoạn – Catena loader. Để duy trì, lệnh PowerShell im lặng sẽ thêm các loại trừ để bảo vệ payload. Đáng chú ý, malware Winos 4.0 có thể nằm im trong nhiều tuần, sau đó mới hành động.

Cuối cùng, malware Winos 4.0 sẽ ghi lại mật khẩu và thông tin chi tiết về tiền điện tử, thực hiện thay đổi registry và theo dõi ảnh chụp màn hình, webcam và micro. Chỉ hoạt động trong bộ nhớ, như chúng ta đã thấy với Remcos RAT, nó không để lại dấu vết trên ổ đĩa, tránh bị phần mềm diệt virus phát hiện.

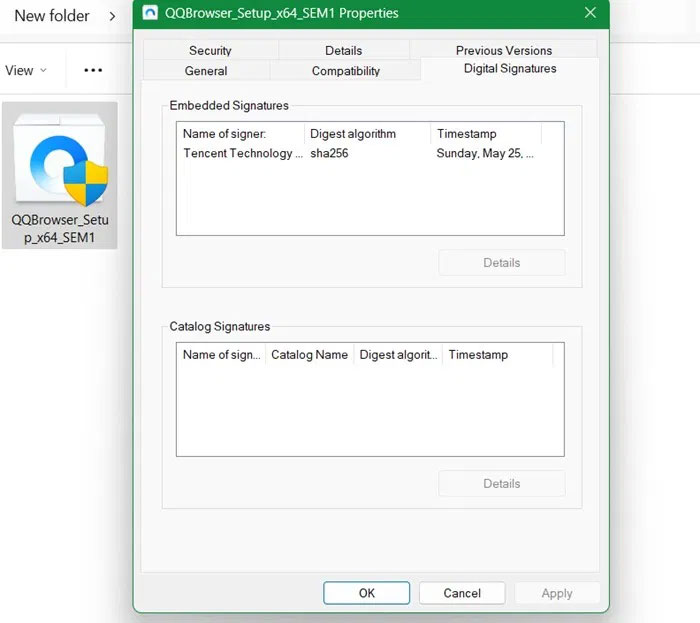

Xác minh chữ ký số của tất cả trình cài đặt

Kiểm tra chữ ký số của bất kỳ ứng dụng nào bạn định cài đặt sẽ giúp PC an toàn. Để thực hiện việc này, hãy nhấp chuột phải vào ứng dụng, đi đến Properties -> Digital Signatures. Nhấp vào Details -> View Certificate để kiểm tra tính xác thực của trình cài đặt.

Ở đây, chúng ta đang kiểm tra chữ ký số của QQBrowser, có các biến thể malware với trình cài đặt NSIS giả mạo. Tuy nhiên, chữ ký này có chữ ký hợp lệ thực sự của Tencent Technology., công ty đứng sau QQBrowser.

Bật tính năng bảo vệ ứng dụng Windows Security

Mặc dù malware Winos 4.0 đánh lừa Windows Defender, nhưng có một số bước bảo mật nhất định mà bạn có thể thực hiện bên trong ứng dụng Windows Security.

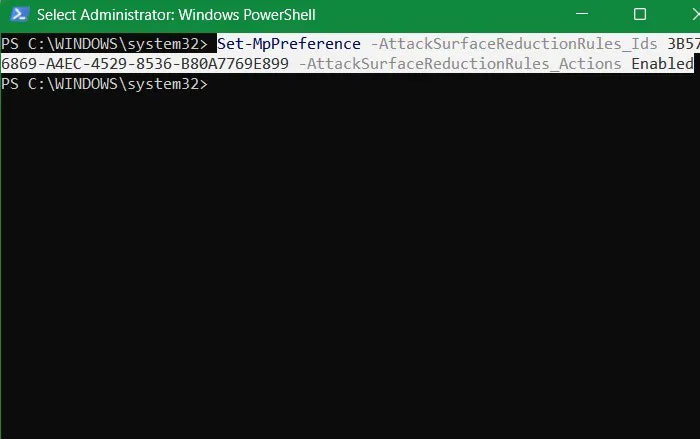

Bạn có thể ngăn trình cài đặt NSIS thực thi. Để thực hiện việc này, hãy mở PowerShell với quyền admin và chạy lệnh sau để giảm Attack Surface Area (ASR). Đây là lệnh tuyệt vời không áp đặt lệnh cấm toàn diện mà chỉ loại bỏ các trình cài đặt độc hại.

Set-MpPreference -AttackSurfaceReductionRules_Ids 3B576869-A4EC-4529-8536-B80A7769E899 -AttackSurfaceReductionRules_Actions Enabled

Tiếp theo, hãy mở ứng dụng Windows Security. Đi tới Virus & Threat Protection -> Virus & Threat Protection Settings -> Manage Settings. Kiểm tra để đảm bảo rằng Real-time Protection được bật.

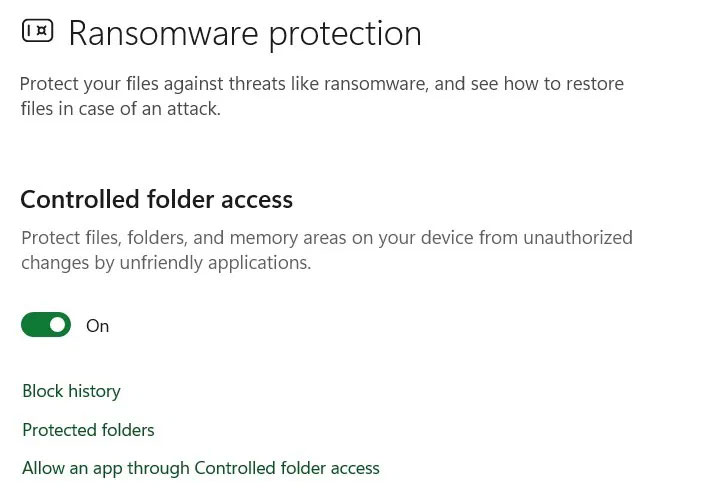

Ngoài ra, trong mục Virus & Threat Protection, hãy cuộn xuống để chọn Manage Ransomware Protection. Nếu Controlled Folder access bị tắt, hãy bật lại. Bạn có thể nhấp thêm vào Allow an App Through Controlled Folder Access để đưa các ứng dụng đáng tin cậy vào danh sách trắng.

Chỉ cần thực hiện các biện pháp bảo vệ Windows Security tối thiểu này là đủ. Người dùng Windows nâng cao cũng có thể cấu hình tường lửa để không cho phép malware Winos 4.0.

Ngăn malware Winos 4.0 thêm loại trừ vào Windows Defender

Một cách lén lút mà malware Winos 4.0 phát triển trong hệ thống là thêm loại trừ khỏi quá trình quét của Windows Defender. Bạn có thể ngăn chặn trước.

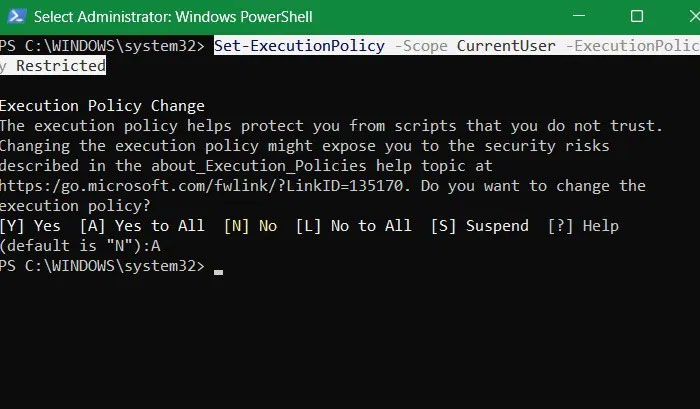

Mở PowerShell với quyền admin. Sử dụng lệnh sau để thêm chính sách thực thi cho các script xấu. Nhấp vào A để xác nhận.

Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Restricted

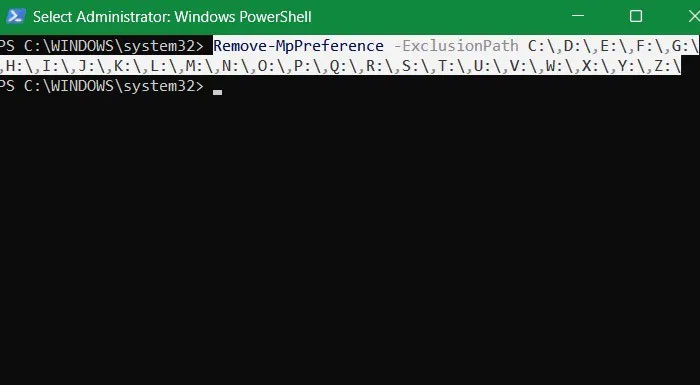

Bạn cũng có thể ngăn chặn mọi loại trừ trái phép chạy trong PowerShell. Thực hiện bằng lệnh sau, bao gồm tất cả các ký tự ổ.

Remove-MpPreference -ExclusionPath C:\,D:\,E:\,F:\,G:\,H:\,I:\,J:\,K:\,L:\,M:\,N:\,O:\,P:\,Q:\,R:\,S:\,T:\,U:\,V:\,W:\,X:\,Y:\,Z:\

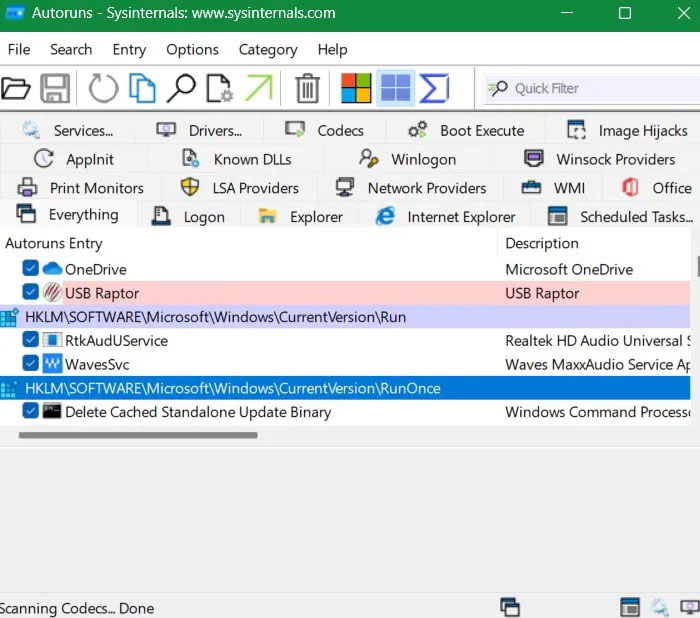

Sử dụng Autoruns để phát hiện mục nhập NSIS giả mạo

Có thể sử dụng chương trình Autoruns của Microsoft để theo dõi các chương trình khởi động xấu, bao gồm những mục nhập NSIS giả. Đây là một trong những cách dễ nhất để phát hiện malware Winos 4.0 và các biến thể của nó trước khi chúng có thể thực thi những payload của chúng.

Tải xuống file ZIP Autoruns từ trang web Sysinternals. Không cần cài đặt. Chỉ cần giải nén file và nhấp đúp vào file Autoruns64 (dành cho hệ thống Windows 64). Tại đây, bạn sẽ có chế độ xem toàn cảnh về tất cả các lần đăng nhập đang hoạt động, tác vụ đã lên lịch và tiến trình. Bạn có thể phát hiện các mục nhập được đánh dấu màu đỏ. Hãy chú ý đến bất kỳ mục nhập nào liên quan đến NSIS, chúng sẽ được đánh dấu đúng cách.

Chúng ta hiếm khi nghi ngờ các trình cài đặt ứng dụng Windows hợp pháp. Sau khi chúng vượt qua SmartScreen (mà bạn không nên tắt) và kiểm tra Windows Security, chúng ta thường cho rằng ứng dụng đó an toàn, cho dù đó là VPN hay trình duyệt. Đây là nơi tác giả malware Winos 4.0 tìm thấy quyền truy cập dễ dàng.

Đó là lý do tại sao bài viết khuyên bạn nên xác minh độ tin cậy của trình cài đặt bằng các phương pháp trên. Bảo vệ cửa sổ PowerShell của bạn khỏi các lệnh thực thi script đảm bảo an toàn tuyệt đối. Bạn có thể sử dụng VirusTotal và các trang web khác để quét malware trong những gói cài đặt.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài