Trong thời gian gần đây, các dịch vụ đám mây Microsoft Azure đã trở thành một địa chỉ lưu trữ nội dung độc hại hấp dẫn cho những tên tội phạm mạng trên toàn thế giới. Từ các mô hình lừa đảo mẫu đơn thuần đến phần mềm độc hại hay thậm chí cả các dịch vụ chỉ huy và kiểm soát (command and control services)... tất cả đều đã được tìm thấy trên đám mây Azure, dường như kẻ gian đã tìm thấy một địa điểm lưu trữ lý tưởng cho “công cụ gây án” của mình.

Chỉ trong tháng 5 vừa rồi, nhiều trang tin, tổ chức an ninh mạng lớn trên toàn thế đã đồng loạt phát hiện và đưa ra báo cáo về 2 sự cố liên quan đến phần mềm độc hại được lưu trữ trên Azure. Trong đó có 1 trường hợp cực kỳ nguy hiểm với khoảng 200 trang web hiển thị các trò lừa đảo theo kịch bản hỗ trợ công nghệ đã được lưu trữ trên nền tảng đám mây vốn đang rất được ưa chuộng này.

Một phát hiện khác được đưa ra trong tuần vừa rồi bởi trang tin công nghệ BleepingComputer đã phát đi thông báo liên quan đến việc Azure đang được sử dụng để lưu trữ mẫu lừa đảo được thiết kế cho dịch vụ Office 365. Với việc cả Azure lẫn Office 365 đều là 2 sản phẩm của Microsoft, hình thức lừa đảo này xuất hiện dưới dạng yêu cầu đăng nhập hợp pháp, giúp tăng đáng kể tỷ lệ thành công.

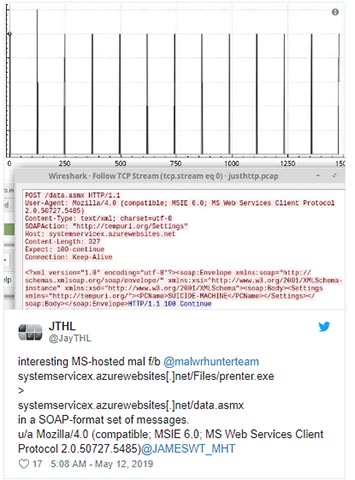

Có vẻ như đây không phải là sự tình cờ khi mà trước đó, các nhà nghiên cứu bảo mật thuộc đội ngũ MalwareHunterTeam và kỹ sư an ninh mạng JayTHL đã tìm thấy phần mềm độc hại trên Azure và báo cáo với Microsoft vào ngày 12 tháng 5.

Theo phát hiện của chuyên gia an ninh mạng David Pickett thuộc công ty bảo mật không gian mạng AppRiver, phần mềm độc hại đã được báo cáo, thế nhưng các mẫu độc hại khác được tải lên sau đó vẫn có mặt trên cơ sở hạ tầng Microsoft Azure vào ngày 29 tháng 5. Từ thực tế trên, có thể thấy một điều hiển nhiên là đội ngũ Azure đã không phát hiện ra việc phần mềm độc hại cư trú trên các máy chủ của họ.

Một trong những mẫu độc hại bị phát hiện - ‘searchfile.exe’ - đã được dịch vụ quét bảo mật VirusTotal lập chỉ mục vào ngày 26 tháng 4, đồng thời Windows Defender cũng đã phát hiện ra nó.

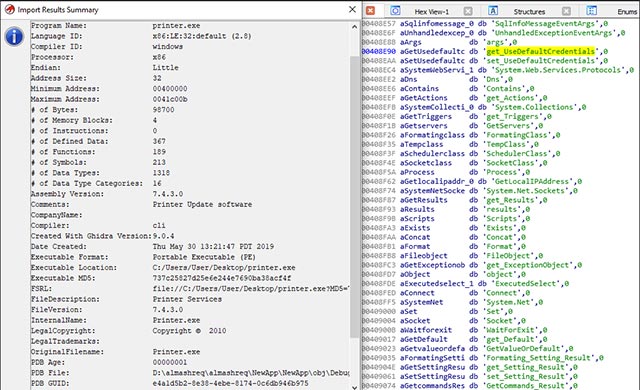

Kịch bản tương tự cũng xảy ra với phần mềm độc hại được tìm thấy bởi 2 nhóm nghiên cứu JayTHL và MalwareHunterTeam: ‘printer/prenter.exe’. Đây thực ra là một tệp thực thi di động chưa qua biên dịch, được cho là để ẩn mình tốt hơn, tránh bị phát hiện bởi các giải pháp bảo mật cổng và điểm cuối khi tải xuống.

Tuy nhiên, Windows Defender sẽ khởi động và chặn tệp độc hại này khi người dùng cố tải xuống chúng trên máy.

David Pickett cho biết khi mẫu độc hại ‘print.exe’ được thực thi, dòng lệnh (command line) sẽ được gọi để chạy trình biên dịch C# và qua đó kích hoạt payload của mã độc.

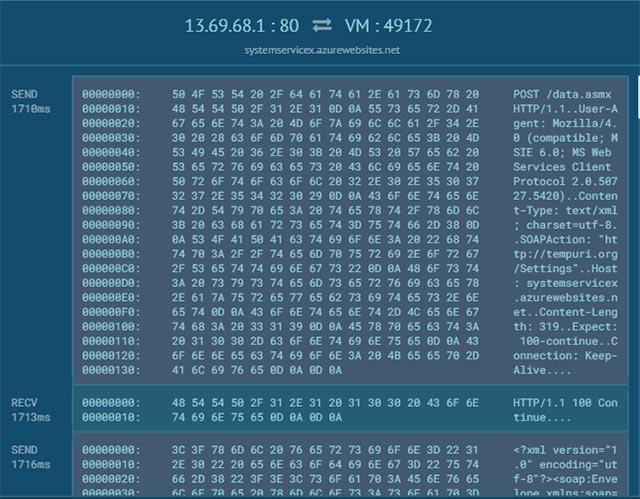

“Sau khi khởi chạy, tác nhân độc hại này sẽ tạo ra các yêu cầu XML SOAP cứ sau mỗi 2 phút nhằm đăng ký cũng như nhận lệnh từ trang web điều khiển và tác nhân độc hại Azure tại địa chỉ: systemservicex[.]azurewebsites[.]net/data[.]asmx,\”.

Trong khi đó, JayTHL cũng đã nêu chi tiết rằng mẫu độc hại này dường như là một tác nhân đơn giản chạy bất kỳ lệnh nào mà nó nhận được từ máy chủ command and control (C2 server). Theo nhận định của chuyên gia bảo mật này, có thể có tới 90 bot được kiểm soát, nếu số ID của chúng được tạo theo thứ tự liên tiếp.

Trên thực tế, Microsoft Azure sẽ không phải là nền tảng tên đám mây tuổi lớn đầu tiên bị lạm dụng để lưu trữ nội dung độc hại. Các dịch vụ tương tự của Google Drive, Dropbox và Amazon, cũng đã từng là nạn nhân của kiểu lưu trữ độc hại này. Thông thường, tội phạm mạng sẽ xâm nhập, sau đó tìm cách chiếm quyền kiểm soát các trang web hợp pháp và sử dụng chúng để lưu trữ nội dung độc hại, nhưng tất nhiên những tên tội phạm này cũng sẽ không ngần ngại nắm bắt bất kỳ cơ hội nào để kiếm lời, đặc biệt là nếu có ít rủi ro và không mất quá nhiều công sức.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

![[Infographic] Cách nhận biết và phòng tránh cuộc tấn công Phishing](https://st.quantrimang.com/photos/image/2019/04/03/phong-tranh-tan-cong-phishing-200-size-80x80-znd.jpg)

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Văn phòng

Văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Video, phim, nhạc

Video, phim, nhạc  Mạng xã hội

Mạng xã hội  Học tập - Giáo dục

Học tập - Giáo dục  Máy ảo

Máy ảo  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ