Một lỗ hổng thực thi mã trong WinRAR đã bị hacker khai thác hơn 100 lần riêng biệt chỉ ngay trong tuần đầu tiên kể từ khi được tiết lộ, và theo dự báo con số này sẽ còn tiếp tục tăng mạnh trong thời gian tới.

Vậy thì điều gì khiến tin tặc quan tâm khai thác lỗ hổng này nhiều đến vậy? Theo các nhà nghiên cứu bảo mật, con số hơn 500 triệu người dùng và đồng thời việc lỗ hổng (CVE-2018-20250) đã có mặt trên tất cả các phiên bản được phát hành trong 19 năm qua của nền tảng nén dữ liệu này chính là 2 yếu tố hấp dẫn đối với những kẻ tấn công. Không chỉ vậy, phần thưởng toàn quyền kiểm soát hệ thống của nạn nhân cũng là “miếng bánh” béo bở mà không hacker nào không muốn có.

Nhà nghiên cứu bảo mật cao cấp của McAfee, Craig Schmugar đã báo cáo vào hôm thứ năm tuần trước rằng trong một cuộc tấn công gần đây, nhóm của ông đã quan sát thấy hành vi tin tặc dụ dỗ các nạn nhân sập bẫy bằng một bản sao đã được chỉnh sửa của album Ariana Grande "Thank U, Next".

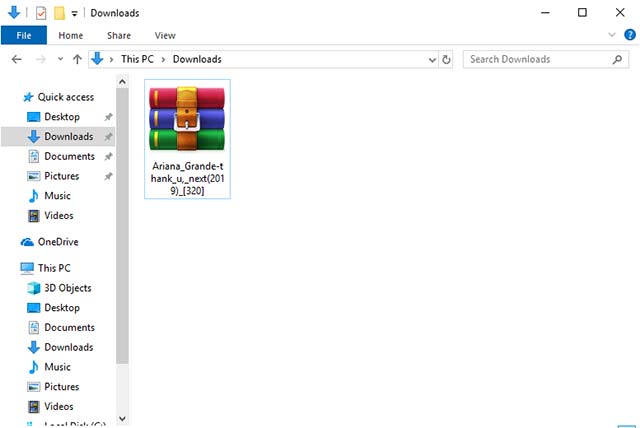

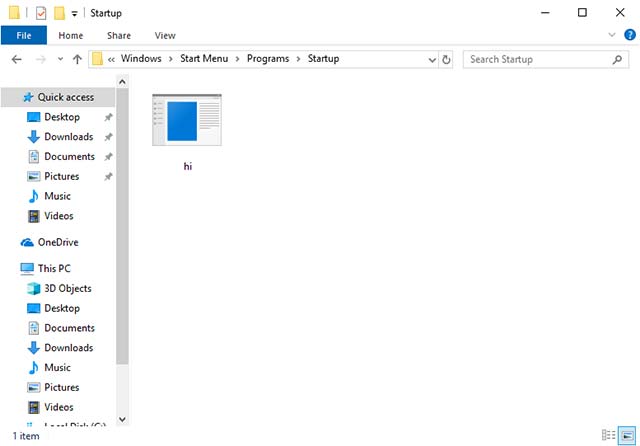

Cụ thể, các file nhạc sẽ được gửi trong một tệp lưu trữ có tên "Ariana_Grande-thank_u, _next (2019) _ [320] .rar". Nếu người dùng sử dụng phiên bản WinRAR chứa lỗi để giải nén các tệp này, mã độc hại sẽ lây lan vào thư mục Windows Startup trên hệ thống của họ.

Nhóm nghiên cứu của Craig Schmugar cho biết tính đến thời điểm hiện tại, đã có hơn 100 vụ việc liên quan đến CVE-2018-20250 được xác định, và hầu hết các trường hợp bị ghi nhận trở thành nạn nhân của lỗ hổng này đều có ID ở Hoa Kỳ.

"Kiểm soát truy cập người dùng (User Access Control - UAC) đã bị bỏ qua, do đó, hoàn toàn không có bất cứ cảnh báo nào được hiển thị cho người dùng. Lần tiếp theo khi hệ thống của họ khởi động, phần mềm độc hại cũng sẽ bắt đầu hoạt động", ông Craig Schmugar giải thích.

Trường hợp khai thác đầu tiên xuất hiện 2 ngày sau khi lỗi bảo mật này được công bố

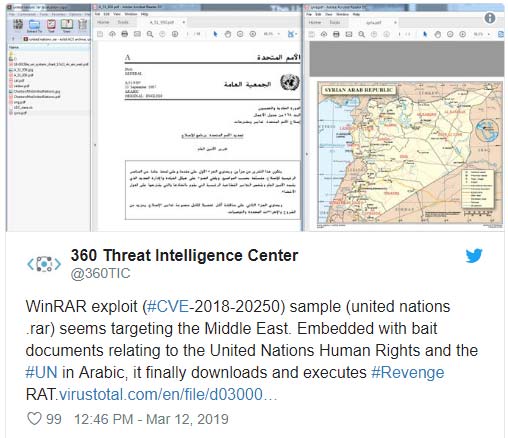

Các nhà nghiên cứu bảo mật từ Trung tâm tình báo đe dọa 360 (360 Threat Intelligence Center) của Microsoft đã phát hiện ra các hành vi khai thác lỗ hổng WinRAR này trong tự nhiên vào ngày 20 tháng 2, tức là chỉ 2 ngày sau khi lỗ hổng được công bố công khai. Chúng được sử dụng trong các cuộc tấn công lừa đảo thông qua hình ảnh hoặc tài liệu lưu trữ.

Gần đây, các nhà nghiên cứu bảo mật Trung Quốc cũng đã phát hiện ra một chiến dịch sử dụng các tài liệu liên quan đến Nhân quyền Liên Hợp Quốc để lừa đảo cũng như dụ dỗ những nạn nhân ở khu vực Trung Đông. “Hạt nhân” chính được sử dụng trong cuộc tấn công này là một công cụ truy cập từ xa (RAT), hiện đã được phát hiện bởi ít nhất 28 phần mềm antivirus.

- Đã có 12.449 vụ vi phạm dữ liệu nghiêm trọng được ghi nhận trong năm 2018, tăng 424% so với năm 2017

CVE-2018-20250 được nhà nghiên cứu Nadav Grossman phát hiện từ Check Point bằng cách sử dụng WinAFL. Đây là một lỗi logic truyền tải đường dẫn của ACE trong thư viện 'unacev2.dll' được thêm vào WinRAR để trích xuất định dạng lưu trữ cũ, hiếm khi được sử dụng ở thời điểm hiện tại.

Mã thư viện này vẫn không thay đổi kể từ năm 2005. Trong khi đó, mã nguồn của nó đã bị mất, do đó, những người chịu trách nhiệm bảo trì WinRAR không còn có thể sửa chữa phần dễ bị tổn thương của nền tảng này nữa. Giải pháp khả thi nhất hiện nay là loại bỏ hỗ trợ cho kho lưu trữ của ACE trong bản beta đầu tiên của WinRAR 5.70.

Tuy nhiên, người dùng vẫn có thể nhận được hỗ trợ của ACE trong WinRAR bằng cách áp dụng micropatch được tạo cụ thể để giải quyết vấn đề. Giải pháp này hiện có sẵn thông qua nền tảng 0Patch từ ACROS Security.

Nhìn chung, người dùng WinRAR nên sử dụng một trong hai giải pháp để có thể chống lại các phương pháp khai thác lỗ hổng CVE-2018-20250 này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài