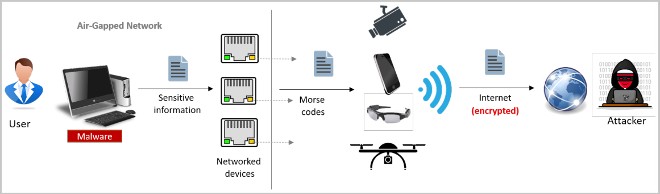

Nhà nghiên cứu người Israel có tên Mordechai Guri vừa phát hiện ra một phương pháp mới để đánh cắp dữ liệu từ các máy tính cách ly với internet (air-gapped computer). Phương pháp có tên ETHERLED này biến sự nhấp nháy của đèn LED trên card mạng thành mã Morse có thể được giải mã bởi hacker.

Để nắm bắt được các tín hiệu, hacker cần một camera có đường nhìn trực tiếp vào đèn LED trên card mạng của máy tính air-gapped. Chúng có thể được dịch thành dữ liệu nhị phân để đánh cắp thông tin.

Máy tính air-gapped là hệ thống máy tính thường được trang bị trong các môi trường có độ nhạy cảm cao (ví dụ: các cơ sở hạ tầng quan trọng, các đơn vị kiểm soát vũ khí...). Vì lý do bảo mật nên các máy tính này sẽ được cách ly với mạng internet công cộng.

Tuy nhiên, chúng vẫn có card mạng để có thể kết nối với mạng nội bộ. Mordechai Guri đã phát hiện ra rằng nếu hacker có thể cài cắm một mã độc đặc biệt thay thế driver card màn hình bằng một phần mềm sửa đổi màu đèn LED và tần số nhấp nháy chúng có thể gửi được các dữ liệu đã được mã hóa ra bên ngoài.

Phương pháp ETHERLED có thể được sử dụng trên các các thiết bị ngoại vi và phần cứng khác có sử dụng đèn LED làm chỉ báo trạng thái như router, NAS, máy in, máy scan...

So với phương pháp lọc dữ liệu được tiết lộ trước đây, theo dõi đèn LED của bàn phím và modem, thì ETHERLED là cách tiếp cận bí mật hơn và ít có khả năng gây nghi ngỡ hơn.

Chi tiết về ETHERLED

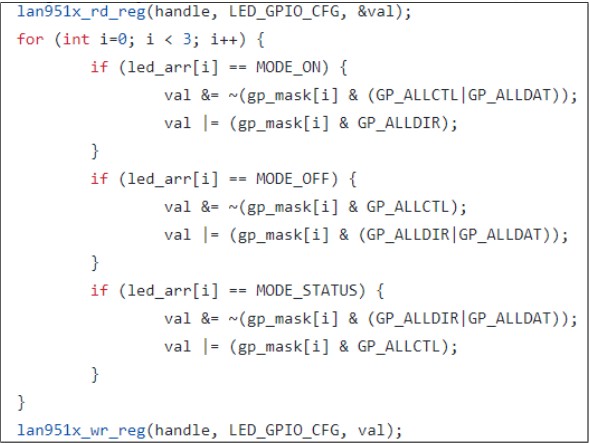

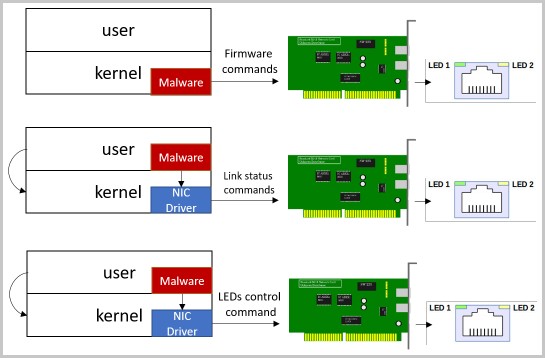

Cuộc tấn công bắt đầu bằng việc cài cắm vào máy tính mục tiêu phần mềm độc hại có chứa firmware đã được chỉnh sửa cho card mạng. Điều này cho phép hacker kiểm soát tần số, thời lượng và màu sắc nhấp nháy của đèn LED.

Ngoài ra, mã độc có thể tấn công trực tiếp ào ổ đĩa chứa bộ điều khiển giao diện mạng (NIC) để thay đổi trạng thái kết nối hoặc điều chỉnh các đèn LED cần thiết cho việc tạo ra tín hiệu.

Nhà nghiên cứu phát hiện ra rằng driver độc hại có thể khai thác chức năng phần cứng để điều khiển tốc độ kết nối mạng và bật hoặc tắt giao diện Ethernet, dẫn tới việc ánh sáng nhấp nháy và thay đổi màu sắc.

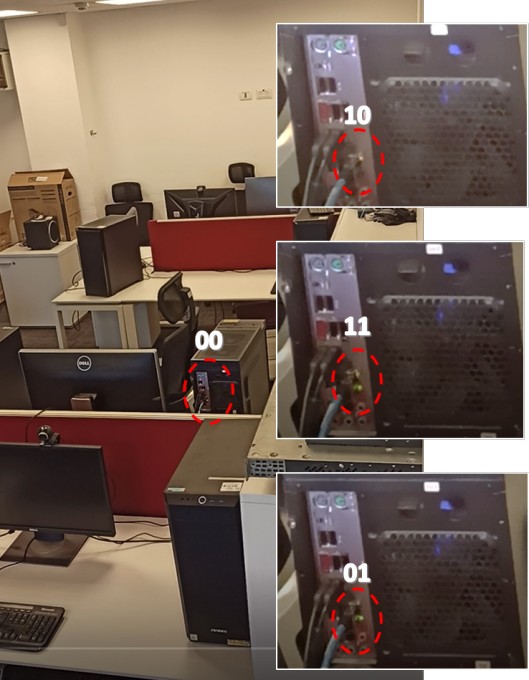

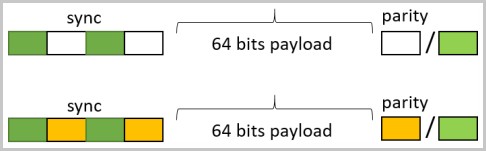

Các thử nghiệm của Guri cho thấy rằng mỗi khung dữ liệu bắt đầu bằng một chuỗi 1010, để đánh dấu thời điểm bắt đầu gói, theo sau là payload 64 bits.

Đối với quá trình lọc dữ liệu thông qua các đèn LED trạng thái đơn lẻ, cá dấu chấm và dấu gạch ngang mã Morse kéo dài từ 100ms đến 300ms được tạo ra, được phân tách bằng khoảng cách tắt chỉ báo trong khoảng từ 100ms đến 700ms.

Tốc độ bit của mã Morse có thể tăng lên đến 10 lần (10m chấm, 30m gạch ngang và 10-70ms khoảng cách) khi sử dụng phương pháp tấn công driver/firmware.

Để nắm bắt tín hiệu từ xa, hacker có thể sử dụng bất cứ thứ gì từ camera của smartphone (tối đa 30 mét), drone (lên tới 50m), webcam bị tấn công (10m), camera giám sát bị tấn công (30m) và kính thiên văn hoặc máy ảnh có ống kính tele hoặc siêu zoom (trên 100M).

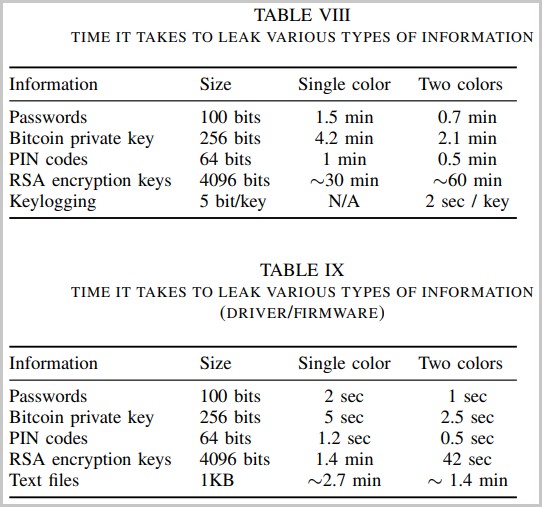

Thời gian để rò rỉ các bí mật như mật khẩu thông qua ETHERLED nằm trong khoảng từ 1 giây tới 1,5 phút, tùy thuộc vào phương thức tấn công được sử dụng. Với các dữ liệu phức tạp như mã khóa ví Bitcoin cần 2,5 giây đến 4,2 phút và 42 giây đến 1 giờ với khóa RSA 4096 bit.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài