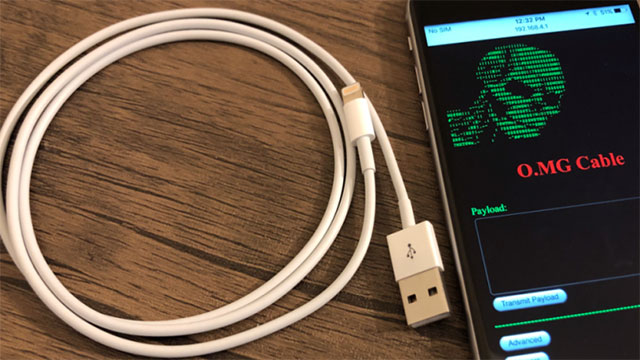

Đúng rồi, bạn không nhìn lầm đâu, một kịch bản tưởng chừng như chỉ xuất hiện trong các bộ phim giả tưởng đã chính thức được ứng dụng vào thực tế, đó chính là loại cáp USB mới, khi cắm vào máy tính có thể cho phép kẻ tấn công thực thi các lệnh từ xa thông qua kết nối WiFi, như thể chúng đang trực tiếp sử dụng bàn phím máy tính của bạn vậy!

Cụ thể, khi cắm vào máy tính Linux, Mac hoặc Windows, loại cáp USB này sẽ được hệ điều hành nhận diện dưới dạng HID hoặc thiết bị giao diện người dùng thông thường. Bởi vì các thiết bị HID được coi là thiết bị đầu vào cho một hệ điều hành, nên chúng có thể được sử dụng để nhập lệnh như thể lệnh đó đang được gõ trực tiếp trên bàn phím mà không gặp bất cứ khó khăn gì.

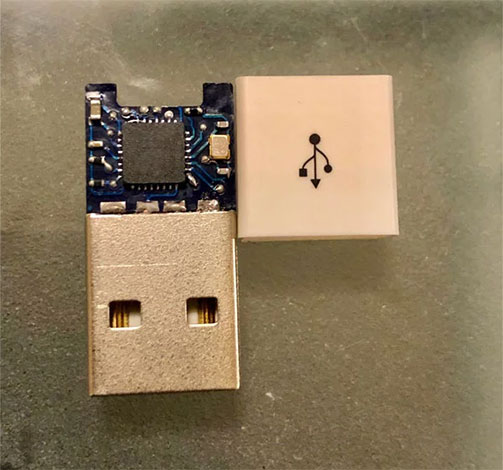

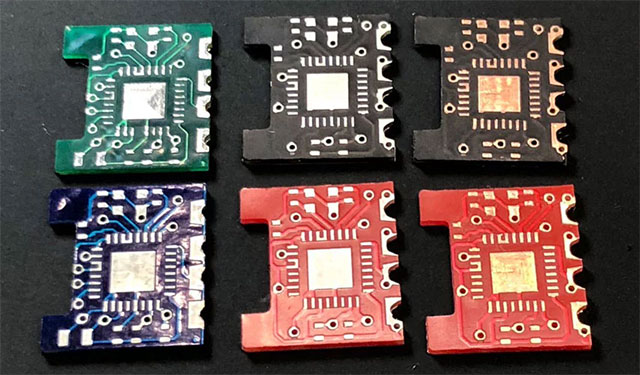

Cha đẻ của loại cáp “tấn công” này là nhà nghiên cứu bảo mật Mike Grover, người có bí danh nổi tiếng: _MG_. Về mặt cấu tạo, nó bao gồm một WiFi PCB tích hợp, cũng được tạo ra bởi chính Mike Grover. Chip WiFi này cho phép kẻ tấn công kết nối với cáp từ xa để thực thi lệnh trên máy tính hoặc thao tác với con trỏ chuột trên hệ thống một cách dễ dàng.

Trong một video trình diễn cách thức sử dụng loại cáp này, Mike Grover chỉ cần cắm cáp vào PC là đã có thể kết nối với nó từ xa và ra lệnh thông qua ứng dụng trên điện thoại thông minh một cách nhanh chóng.

Trong một cuộc phỏng vấn với BleepingComputer, nhà nghiên cứu bảo mật này đã giải thích rằng khi được kết nối với nguồn điện, cáp "tấn công" có thể được xem như là bàn phím và chuột giả lập. Có nghĩa là kẻ tấn công có thể tiến hành nhập và thực thi lệnh bất kể thiết bị đó có bị khóa hay không. Thậm chí đáng sợ hơn, nếu máy tính của bạn thường được thiết lập khóa theo phiên thông qua bộ hẹn giờ, cáp vẫn có thể được cấu hình để mô phỏng tương tác của người dùng nhằm ngăn chặn tính năng trên.

"Loại cáp này hoạt động giống như bất kỳ bàn phím và chuột nào trên màn hình khóa, điều đó có nghĩa là bạn có thể gõ và di chuyển như làm với chuột bình thường. Do vậy, nếu có quyền truy cập vào mật khẩu, bạn hoàn toàn có thể mở khóa được thiết bị đó. Ngoài ra, nếu hệ thống mục tiêu dựa vào bộ hẹn giờ để tự động khóa máy, thì kẻ tấn công vẫn có thể dễ dàng sử dụng cáp này để đối phó bằng cách mô phỏng hoạt động của người dùng. Nhìn chung, người dùng sẽ khó có thể nhận thấy bất cứ điều gì khác thường (chuyển động chuột, con trỏ v.v.) trên hệ thống của mình”. Mike Grover cho biết.

Các cuộc tấn công Wi-Fi deauthentication cũng có thể xảy ra

Mặc dù các cuộc tấn công HID có thể được ngăn chặn bằng cách sử dụng USB condom, nhưng việc chống lại quá trình truyền dữ liệu giữa cáp và máy tính sẽ phức tạp hơn rất nhiều và do đó, phương thức này có thể được sử dụng cho các cuộc tấn công hủy cấp dữ liệu WiFi (Wi-Fi deauthentication attack).

Wi-Fi deauthentication attack là một kiểu tấn công từ chối dịch vụ nhắm mục tiêu đến sự liên lạc giữa người dùng và điểm truy cập không dây Wi-Fi. Nói cách khác, kiểu tấn công này được sử dụng để ngắt kết nối các thiết bị không dây gần đó khỏi một điểm truy cập bằng cách gửi khung xác nhận từ các địa chỉ MAC giả mạo.

Với sự xuất hiện của loại cáp mới này, một cuộc tấn công Wi-Fi deauthentication có thể được sử dụng trong tình huống mà tin tặc không có quyền truy cập vào một vị trí để tiến hành các cuộc tấn công theo cách thông thường, miễn là nạn nhân đã cắm cáp vào hệ thống của họ. Điều này cũng có thể cho phép kẻ tấn công tạo ra một sự chuyển hướng vật lý từ xa, nhằm đánh lạc hướng để một cuộc tấn công từ xa khác nguy hiểm hơn có thể được thực thi.

Liệu loại cáp này có thể được bán ra thị trường?

Hiện tại, loại cáp USB này vẫn còn đang nằm trong phòng thí nghiệm, nhưng Mike Grover hy vọng nó sẽ sớm được công nhận và đến tay các nhà nghiên cứu bảo mật khác trong tương lai.

Trong một tuyên bố gần đây, Mike Grover cho biết ông đã dành ra hơn 4.000 đô la và khoảng 300 giờ nghiên cứu để tạo ra các PCB WiFi cần thiết và gắn chúng vào cáp. Nhìn chung chất lượng hoàn thiện của các sản phẩm đầu tiên là tương đối tốt. Đây là một thiết bị DIY hoàn toàn và nếu được sản xuất trên quy mô đại trà, giá bán nhiều khả năng cũng sẽ không quá cao.

Vẫn còn rất nhiều điều phải làm nếu Mike Grover muốn tung sản phẩm này ra thị trường!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài