AZORult Trojan là phần mềm độc hại được tung ra nhằm đánh cắp thông tin người dùng trên quy mô lớn. Tất nhiên mã độc này đã không thể qua mặt được các chuyên gia bảo mật của nhóm nghiên cứu Minerva Labs. Theo đó, mã độc này sẽ đóng vai trò là một trình cài đặt Google Update đã ký (signed Google Update installer) và lây lan trên hệ thống của nạn nhân bằng cách thay thế chương trình Google Updater hợp pháp trên các hệ thống này.

AZORult là một Trojan chuyên đánh cắp dữ liệu và không ngừng được cải tiến, phát triển trong những năm gần đây. Ngoài ra, chúng cũng được biết đến như là một trình tải xuống cho các phần mềm độc hại khác trong các chiến dịch tấn công được chia thành nhiều giai đoạn. Trên thực tế, AZORult đã từng góp mặt trong các chiến dịch độc hại quy mô lớn và phức tạp, lan truyền mã độc, đánh cắp dữ liệu và tiền điện tử toàn cầu.

Về bản chất, AZORult được thiết kế để lọc ra càng nhiều thông tin nhạy cảm trên hệ thống càng tốt, từ các tệp, mật khẩu, cookie và lịch sử trình duyệt đến thông tin ngân hàng và ví tiền điện tử. Một khi xâm nhập thành công vào máy tính được nhắm mục tiêu, Trojan này sẽ lục tung mọi góc ngách trên máy tính đó và lấy đinh tất cả các thông tin mà nó cho là cần thiết.

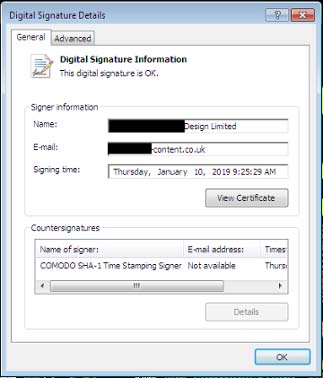

Chứng chỉ bị đánh cắp (Stolen certificate) được sử dụng để ký nhị phân Google Update giả mạo

Theo hai chuyên gia bảo mật Asaf Aprozper và Gal Bitensky của Minerva Labs, họ đã nhận được nhị phân GoogleUpdate.exe được ký với một chứng chỉ hợp lệ từ một nguồn lạ, và nguồn này bị chặn bởi nền tảng Anti-Evasion Platform của Minerva.

Vấn đề nằm ở chỗ, mọi thứ về chương trình GoogleUpdate.exe này đều chỉ ra rằng nó là một trình cập nhật hợp pháp từ Google, có biểu tượng phù hợp và được ký với một chứng chỉ không bị thu hồi.

Tuy nhiên, như thường lệ, khi kiểm tra kỹ hơn, các nhà nghiên cứu thấy rằng nhị phân thực sự đã được ký với một chứng chỉ được cấp cho "Singh Agile Content Design Limited" thay vì Google.

Thông tin cho thấy chứng chỉ này được cấp vào ngày 19 tháng 11 và kể từ đó, nó đã được sử dụng để ký hơn một trăm nhị phân, tất cả nhị phân này đều được ngụy trang thành một tệp thực thi GoogleUpdate.

AZORult Trojan lây truyền và nhận được đặc quyền truy cập hệ thống thông qua khả năng ngụy trang hoàn hảo

Sau khi phân tích sâu hơn, hai chuyên gia Asaf Aprozper và Gal Bitensky nhận thấy rằng phần mềm độc hại có trong tệp nhị phân GoogleUpdate giả được xác định là Trojan Azorult dựa trên nhiều mẫu, bao gồm một POST HTTP được yêu cầu cho /index.php mà nó đã tạo, sử dụng tên miền .bit (cho DNS qua blockchain), và Mozilla/4.0 User-Agent điển hình.

Các nhà nghiên cứu sau đó đã có thể xác thực kết luận của họ bằng các kết quả phân tích phần mềm độc hại thu được thông qua Intezer và VirusTotal, dựa trên mẫu phần mềm độc hại được tải lên để kiểm tra chuyên sâu hơn.

Bên cạnh thói quen đánh cắp dữ liệu phổ biến, chương trình GoogleUpdate.exe độc hại được tìm thấy trên một trong các máy tính của khách hàng cầu cứu sự giúp đỡ của Minerva Labs còn có một khả năng bổ sung: Nó có thể chạy ẩn hoàn hảo bằng cách ngụy trang thành chương trình Google Updater trong tệp C:\Program Files\Google\Update\GoogleUpdate.exe.

Điều này sẽ cho phép phần mềm độc hại chạy với các đặc quyền quản trị trên hệ thống, và trở nên khó bị phát hiện cũng như loại trừ hơn bằng cách sử dụng cơ chế tàng hình ưu việt này. Các nhà nghiên cứu cũng đã nêu rõ như sau:

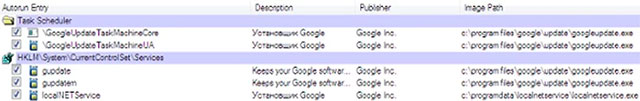

Google thường xác định hai tác vụ để cập nhật sản phẩm của mình theo lịch trình, đó là:

- GoogleUpdateTaskMachineCore - chạy khi người dùng đăng nhập vào hệ thống và mỗi ngày một lần.

- GoogleUpdateTaskMachineUA - chạy mỗi ngày một lần.

Ngoài ra, còn có hai dịch vụ cập nhật của Google cũng chạy nhị phân này, như được xác định trong các giá trị đăng ký (registry values) sau:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gupdatem\ImagePath

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gupdate\ImagePath

Nhờ khả năng có thể thay thế một cách hiệu quả chương trình cập nhật của Google, chủng Azorult này có khả năng hoạt động bền bỉ trong hệ thống mà không phải bận tâm đến việc người dùng thay đổi Windows registry hoặc thêm bất kỳ tác vụ theo lịch trình nào của riêng mình.

Nó thực hiện điều này bằng cách chiếm quyền điều khiển đã tạo của Google trên hệ thống. Ngoài ra, đặc điểm này cũng góp phần không nhỏ vào việc nâng cao hiệu quả lây nhiễm do người dùng và các giải pháp chống phần mềm độc hại sẽ gặp nhiều khó khăn hơn để xác định xem đang có điều gì đáng ngờ xảy ra với hệ thống.

Theo như thông tin mà nhóm nghiên cứu của Minerva Labs đã chỉ ra, mặc dù việc phần mềm độc hại này được ngụy trang thành các chương trình hợp pháp không phải là điều gì đó quá mới mẻ, nhưng đây là lần đầu tiên mà Azorult được liên kết với kỹ thuật này, khiến cho nó trở thành một Trojan nguy hiểm và khó kiểm soát hơn rất nhiều.

Để chứng minh cho hiệu quả của mình, Azorult gần đây đã được phân phối như một payload cho Fallout Exploit Kit, và được phổ biến như một phần của chiến dịch đe dọa tống tiền cùng với ransomware GandCrab. Ngoài ra, Trojan này cũng đã được sử dụng trong một cuộc tấn công lừa đảo cấp cao và rất thành công trong việc chống lại hàng chục dịch vụ của chính phủ từ khắp nơi trên thế giới, và đã đánh cắp được hơn 40.000 thông tin đăng nhập.

Xem thêm:

- Phần mềm độc hại và lỗi bảo mật người dùng được tìm thấy trong các ứng dụng VPN miễn phí hàng đầu

- Lỗ hổng trong MySQL cho phép các máy chủ độc hại đánh cắp dữ liệu từ khách hàng

- Microsoft bắt tay với VirusTotal trong việc giải quyết các vấn đề về mã độc gây ảnh hưởng đến tệp MSI

- Internet đang gặp phải một vấn đề rất lớn với C/C++, khiến các nhà phát triển “toát mồ hôi”

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài