Cross-site request forgery (XSRF hoặc CSRF) là một phương thức tấn công một trang web, trong đó kẻ xâm nhập giả mạo là người dùng hợp pháp và đáng tin cậy.

Cross-Site Request Forgery là gì?

Một cuộc tấn công XSRF có thể được sử dụng để sửa đổi cài đặt tường lửa, đăng dữ liệu trái phép trên diễn đàn hoặc thực hiện các giao dịch tài chính gian lận. Một người dùng bị tấn công có thể không bao giờ biết mình đã trở thành nạn nhân của XSRF. Thậm chí nếu người dùng có phát hiện ra cuộc tấn công này, thì cũng chỉ sau khi hacker đã gây ra những thiệt hại nhất định và không có biện pháp để khắc phục vấn đề này.

Cuộc tấn công Cross-site request forgery được thực hiện như thế nào?

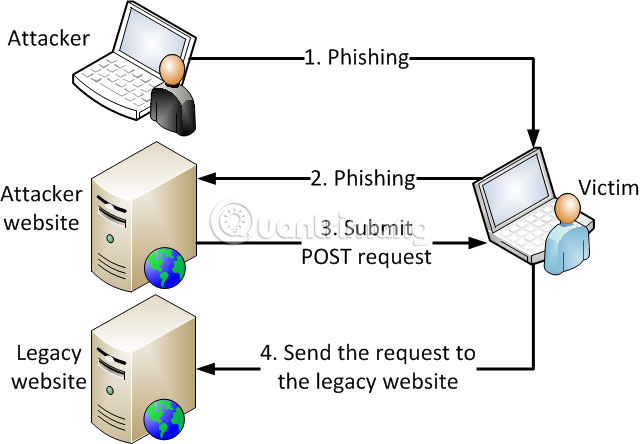

Một cuộc tấn công XSRF có thể được thực hiện bằng cách đánh cắp danh tính của người dùng hiện có, sau đó hack vào máy chủ web bằng danh tính đã đánh cắp trước đó. Kẻ tấn công cũng có thể lừa người dùng hợp pháp vô tình gửi các yêu cầu Hypertext Transfer Protocol (HTTP) và trả lại dữ liệu người dùng nhạy cảm cho kẻ xâm nhập.

Cross-Site Request Forgery có giống với Cross-site scripting hay Cross-site tracing không?

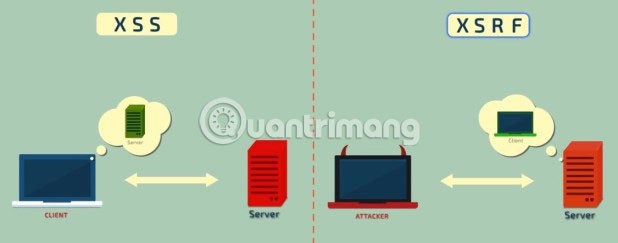

Một cuộc tấn công XSRF về mặt chức năng trái ngược với cuộc tấn công Cross-site scripting (XSS), trong đó tin tặc chèn mã độc vào liên kết trên một trang web, có vẻ là từ một nguồn đáng tin cậy. Khi người dùng cuối nhấp vào liên kết, chương trình nhúng được gửi như một phần yêu cầu và có thể thực thi trên máy tính của người dùng.

Cuộc tấn công XSRF cũng khác với Cross-site tracing (XST), một dạng XSS tinh vi cho phép kẻ xâm nhập lấy cookie và dữ liệu xác thực khác bằng cách sử dụng tập lệnh phía máy khách đơn giản. Trong XSS và XST, người dùng cuối là mục tiêu chính của cuộc tấn công. Trong XSRF, máy chủ Web là mục tiêu chính, mặc dù tác hại của cuộc tấn công này do người dùng cuối gánh chịu.

Mức độ nguy hiểm của Cross-site request forgery

Các cuộc tấn công XSRF khó phòng chống hơn những cuộc tấn công XSS hoặc XST. Một phần là do các cuộc tấn công XSRF ít phổ biến hơn và không nhận được nhiều sự chú ý. Mặt khác, trên thực tế, khó có thể xác định liệu một yêu cầu HTTP từ một người dùng cụ thể có thực sự do chính người đó gửi hay không. Mặc dù các biện pháp phòng ngừa nghiêm ngặt có thể được sử dụng để xác minh danh tính người dùng đang cố truy cập trang web, nhưng người dùng không mấy “mặn mà” với những yêu cầu xác thực thường xuyên. Việc sử dụng mã thông báo (token) mã hóa có thể cung cấp xác thực thường xuyên trong chế độ nền để người dùng không bị làm phiền liên tục bởi các yêu cầu xác thực.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài