Hacker đang lạm dụng diver hệ thống chống gian lận (anti-cheat) của game Genshin Impact để vô hiệu hóa phần mềm chống virus trong khi tiến hành các cuộc tấn công bằng ransomware.

Driver/module, "mhypro2.sys" không cần hệ thống đích có cài đặt trò chơi, và nó có thể hoạt động độc lập ngay cả khi được nhúng trong mã độc, cung cấp cho hacker một lỗ hổng mạnh tới mức có thể vô hiệu hóa phần mềm bảo mật.

Driver dễ bị tấn công này được biết đến từ năm 2020 và cung cấp quyền truy cập vào bất kỳ bộ nhớ tiến trình/kernel nào và có khả năng kết thúc quy trình bằng đặc quyền cao nhất.

Trong quá khứ, các nhà nghiên cứu đã nhiều lần cảnh báo vấn đề với nhà cung cấp. Tuy nhiên, chứng chỉ ký code vẫn chưa được thu hồi, do đó, chương trình vẫn có thể được cài đặt trên Windows mà không có bất cứ cảnh báo nào xuất hiện.

Mọi thứ càng trở nên tệ hơn khi từ năm 2020 tới nay đã có ít nhất hai cách khai thác đã được đăng lên GitHub với đầy đủ chi tiết về cách đọc/ghi bộ nhớ kernel với đặc quyền cao nhất.

Lạm dụng hệ thống anti-cheat của Genshin Impact

Trong một báo cáo mới được xuất bản của Trend Micro, các nhà nghiên cứu đã thấy bằng chứng về việc các nhóm hacker lạm dụng driver này từ cuối tháng 7/2022. Hacker sử dụng driver này để vô hiệu hóa các giải pháp bảo vệ, mở đường cho việc cài đặt ransomware.

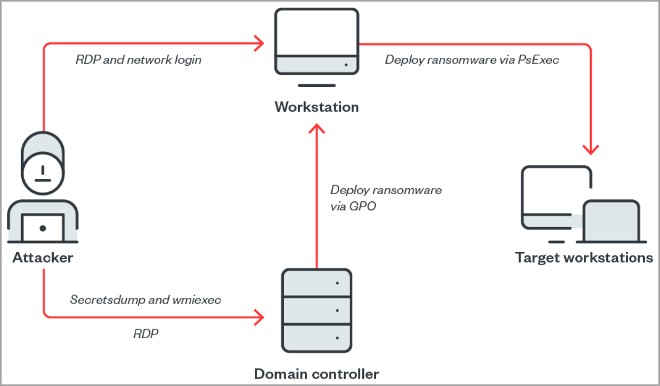

Quá trình xâm nhập, cài đặt được thực hiện theo nhiều bước với nhiều file thực thi giả mạo phần mềm xác thực được tải về và khởi chạy. Không chỉ lây nhiễm trên một máy, hacker còn cho chạy một tiến trình để có thể lây nhiễm hàng loạt ransomware trên hệ thống của nạn nhân.

Trend Micro không tiết lộ băng nhóm ransomware nào đang thực hiện các cuộc tấn công kiểu này.

Nhà nghiên cứu bảo mật Kevin Beaumont khuyên các quản trị viên có thể chống lại mối đe dọa này bằng cách chặn hàm băm "0466e90bf0e83b776ca8716e01d35a8a2e5f96d3" trên giải pháp bảo mật của họ cũng như chặn cả driver dễ bị tấn công mhypro2.sys.

Cuối cùng, nhân viên an ninh mạng nên theo dõi nhật ký sự kiện để phản ứng kịp thời ngay khi phát hiện cài đặt dịch vụ cụ thể như "mhyprot2".

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài