Chắc hẳn các bạn luôn nghĩ rằng người tốt sống chan hòa với người tốt và hacker cũng sống chan hòa với hacker. Tuy nhiên, câu chuyện lại không phải như vậy. Trong thế giới hacker không hề có chuyện hòa thuận vui vẻ cùng chung mục đích...

Và điển hình nhất chính là câu chuyện ăn chặn của nhau như dưới đây:

Một nhóm tội phạm mạng đã phát triển ra mã độc Prynt Stealer với khả năng đánh cắp, thu thập dữ liệu từ nạn nhân. Nhóm này cho các hacker trình non hoặc hacker lười viết mã độc khác thuê lại Prynt Stealer với giá 100 USD/tháng, 700 USD/năm hoặc 900 USD dùng trọn đời.

Sau đó, những hacker này sẽ vận hành Prynt Stealer để lấy cắp các thông tin như tài khoản và mật khẩu ví tiền điện tử, thông tin nhạy cảm lưu trữ trong trình duyệt web, dữ liệu tài khoản VPN, tài khoản cloud gaming...

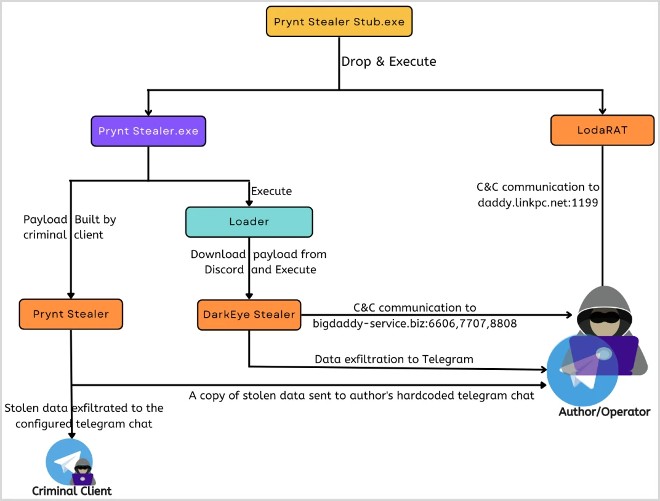

Thông thường thì các mã độc Prynt Stealer sẽ gửi dữ liệu mà nó thu thập, đánh cắp được về cho kẻ vận hành. Tuy nhiên, những kẻ phát triển đã thêm vào một số dòng code (hay còn gọi là backdoor) để Prynt Stealer vừa gửi dữ liệu về cho kẻ vận hành vừa âm thầm gửi dữ liệu về cho nhà phát triển.

Điều này có nghĩa là những kẻ phát hành Prynt Stealer vừa kiếm được tiền từ việc cho thuê mã độc lại vừa có thể nẫng tay trên "thành quả lao động" của những kẻ vận hành.

Điều này được phát hiện bởi hãng phân tích an ninh mạng Cyble và hãng bảo mật Zscaler.

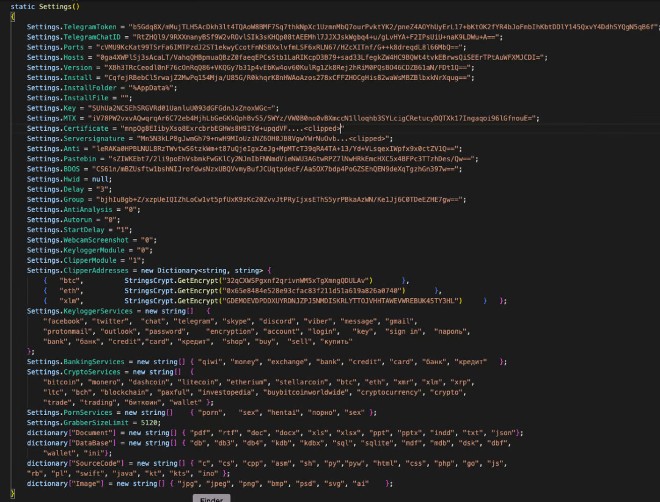

Cyble đã phân tích Prynt Stealer từ tháng 4/2022 và nhấn mạnh rằng nó chứa cả mã bất hoạt cho clipper và keylogger, cả hai đều là những chức năng hiếm thấy trên một trình đánh cắp thông tin.

Dữ liệu mà Prynt Stealer đánh cắp được thường được nén và lọc qua bot Telegram tới một kênh do hacker kiểm soát. Tuy nhiên, theo một báo cáo từ hãng bảo mật cloud Zscaler, mã độc này còn chứa một token và ID Telegram bổ sung để âm thầm gửi dữ liệu đánh cắp được cho những kẻ phát triển mà những kẻ điều hành không hề hay biết.

Được tạo ra để lừa đảo

Prynt Stealer dựa trên code của công cụ truy cập từ xa AsyncRAT và trình đánh cắp thông tin StormKitty. Những kẻ phát triển đã kết hợp AsyncRAT và StormKitty, loại bỏ một số tính năng, chỉnh sửa nhỏ với một số tính năng để tạo ra Prynt Stealer.

Các nhà nghiên cứu của Zscaler cũng lưu ý rằng Prynt Stealer rất giống với các họ mã độc WorldWind và DarkEye nên có thể là cùng một nhóm hacker đứng đằng sau chúng.

Trình tạo của Prynt Stealer có thể giúp các hacker non kinh nghiệm cấu hình mã độc để triển khai, thiết lập tất cả các tham số và cho phép công cụ tự động thực hiện công việc.

Từ một bản copy bị rò rỉ của trình tạo Prynt Stealer, Zscaler đã phát hiện ra rằng trong quá trình thực thi, một trình tải sẽ lấy "DarkEye Stealer" từ Discord và cài cấu hình nó để lấy dữ liệu cho những kẻ phát triển.

DarkEye là một biến thể của Prynt Stealer, sự khác biệt giữa chúng là chức lăng clipper và keylogger được kích hoạt ở DarkEye và bị vô hiệu hóa ở Prynt Stealer.

Ngoài ra, kẻ phát triển Prynt Stealer còn cấu hình trình tạo để thả và thực thi LodaRAT, một trojan cũ (từ năm 2017) nhưng mạnh mẽ, cho phép hacker kiểm soát hệ thống bị nhiễm, lấy cắp thông tin, tìm nạp thêm các payload...

Giờ đây khi backdoor trong Prynt Stealer đã bị lộ, hacker đang sử dụng nó có lẽ sẽ chuyển sang dùng loại mã độc khác. Về phần những kẻ phát triển Prynt Stealer, có lẽ chúng cũng đã lường trước được sự việc nên đã ngừng quảng cáo mã độc này trên các diễn đàn hacker. Ngoài gia, WorldWind và DarkEye sẽ là giải pháp sẵn sàng thay thế cho Prynt Stealer.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài