Một nhóm tin tặc chưa rõ danh tính vừa thiết lập một trang đấu giá công khai trên dark web để rao bán 250.000 cơ sở dữ liệu MySQL. Đây đều là những dữ liệu bị đánh cắp từ hàng chục nghìn máy chủ MySQL sau các vụ xâm phạm trái phép.

Toàn bộ số dữ liệu được rao bán ước tính có kích thước lên tới 7 terabyte. Chúng được coi là một phần của hoạt động tống tiền dựa trên cơ sở dữ liệu đánh cắp vốn đã ghi nhận mức tăng mạnh kể từ tháng 10 vừa qua.

Tấn công đòi tiền chuộc liên quan đến cơ sở dữ liệu có xu hướng gia tăng

Vào tháng 5 năm nay, các chuyên gia BleepingComputer đã báo cáo về trường hợp một (nhóm) hacker đang cố gắng đánh cắp cơ sở dữ liệu SQL từ các cửa hàng trực tuyến. Đồng thời tên này cũng đe dọa công khai dữ liệu của nạn nhân nếu họ không chi trả ít nhất 0,06 BTC cho mỗi trường hợp.

Mặc dù trang web của hacker chỉ liệt kê 31 cơ sở dữ liệu mà chúng đánh cắp được, nhưng con số cơ sở dữ liệu được báo cáo trong ghi chú tiền chuộc đối với ví còn lại là trên 200, cho thấy hoạt động vi phạm trên thực tế có lẽ lớn hơn nhiều.

Các nhà nghiên cứu tại Guardicore đã tiến hành theo dõi vụ việc này trong suốt nhiều tháng. Kết quả họ nhận thấy sự gia tăng mạnh mẽ trong hoạt động của những kẻ tấn công kể từ ngày 3 tháng 10.

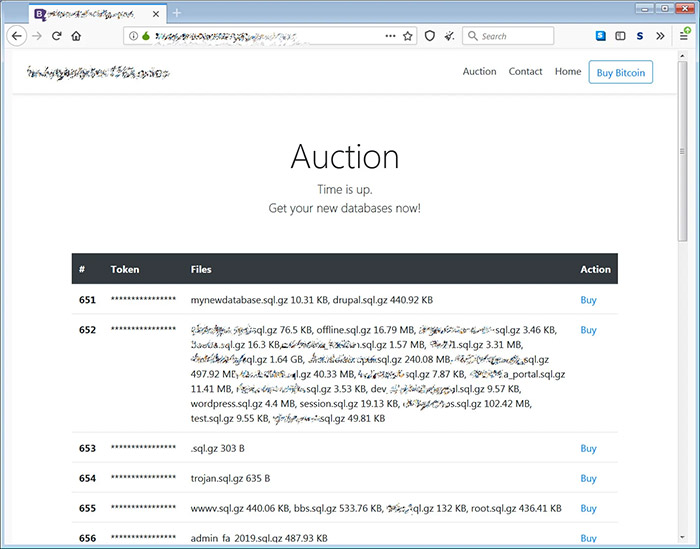

Sau đó, hacker đã chuyển hoạt động từ website bình thường sang dark web. Chúng tạo ra một trang đấu giá, liệt kê 250.000 cơ sở dữ liệu từ 83.000 máy chủ bị vi phạm và mời chào công khai.

Các cơ sở dữ liệu MySQL được bán trên trang đấu giá có dung lượng từ 20 byte đến hàng gigabyte. Tương ứng với giá trị từ 0,03 bitcoin (khoảng 12 triệu đồng theo giá ngày 13/12/2020).

Dựa trên tên và độ lớn của cơ sở dữ liệu được đấu giá, các chuyên gia tin rằng đây là các cuộc tấn công tự động. Điều này là do hacker không chỉ bán cơ sở dữ liệu lớn, mà còn cả cơ sở dữ liệu thử nghiệm và mặc định chỉ chứa 20 byte dữ liệu.

Trong một báo cáo được công bố hôm nay, Guardicore xác nhận số dữ liệu trên là kết quả của các cuộc tấn công tự động, không nhắm mục tiêu “brute force” để giành quyền truy cập vào dữ liệu.

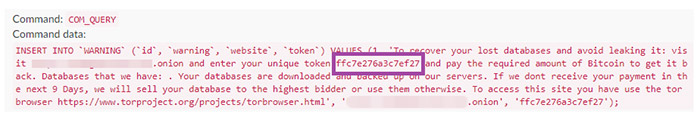

Khi hacker tấn công vào máy chủ MySQL, chúng sẽ thực hiện các lệnh khác nhau để lưu trữ và sao chép cơ sở dữ liệu vào cơ sở hạ tầng của mình. Sau đó xóa chúng khỏi máy chủ nạn nhân và tạo ghi chú đòi tiền chuộc.

Ghi chú tiền chuộc được tạo trong một bảng cơ sở dữ liệu mới có tiêu đề "warning" và chứa một bản ghi duy nhất.

Ghi chú này có hướng dẫn cho nạn nhân điều hướng đến trang Tor để trả tiền chuộc và cung cấp mã thông báo duy nhất để truy cập trang cá nhân.

Theo phát hiện của Guardicore, hacker còn tạo một backdoor (mysqlbackups’@’%’) để có thể xâm nhập lại máy chủ bị tấn công khi cần thiết.

Có hai giai đoạn chính được chỉ ra trong cuộc tấn công này. Đầu tiên, thông báo đòi tiền chuộc từ kẻ tấn công có một ví bitcoin, nơi nạn nhân có thể gửi tiền để lấy cơ sở dữ liệu của họ. Guardicore đã phát hiện được 63 cuộc tấn công kiểu này, từ 4 địa chỉ IP khác nhau.

Trang web đấu giá là một phần của giai đoạn thứ hai trong chiến dịch, và tuân theo xu hướng được thiết lập bởi các băng nhóm tội phạm mạng trong lĩnh vực kinh doanh ransomware mã hóa tệp. Có thể kể đến như trường hợp của REvil, Netwalker, MountLocker và các nhóm tương tự.

Hiện tại, có khoảng năm triệu máy chủ MySQL trên thế giới có thể truy cập được qua internet công khai. Các cuộc tấn công tự động như thế này có thể dễ dàng phát hiện ra những mục tiêu mới để cố gắng xâm phạm.

Hình thức tấn công dạng này thường được thúc đẩy bằng các lỗ hổng liên quan đến thông tin đăng nhập chung. Do đó, quản trị viên nên ưu tiên sử dụng mật khẩu mạnh, duy nhất cho cơ sở dữ liệu chứa dữ liệu quan trọng.

Ngoài ra, quản trị viên cũng nên tránh để lộ cơ sở dữ liệu, nếu có thể, hoặc ít nhất là cho phép truy cập chúng qua kết nối an toàn.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài