Tạo VPN Site-to-site trên ISA 2006 (Phần 1)

Tạo VPN Site-to-site trên ISA 2006 (Phần 2)

Tạo VPN Site-to-site trên ISA 2006 (Phần 3)

Cấu hình tường lửa ISA main office tại văn phòng chính với Remote Site Network dùng trong kết nối mạng riêng ảo VPN site to site giữa trụ sở chính và văn phòng chi nhánh.

Trong ba phần đầu của loạt bài sử dụng Branch Office Connectivity Wizard để kết nối ISA Firewall giữa văn phòng chính và văn phòng chi nhánh, chúng ta đã thảo luận đến cơ sở hạ tầng mạng ví dụ, đi qua các khái niệm quan trọng trong tạo mạng riêng ảo site to site, cấu hình các dịch vụ mạng hỗ trợ và cài đặt CSS, ISA Firewall main office, ISA Firewall branch office. Ở phần cuối của bài 3 chúng ta đang dừng lại khi ISA Firewall nhánh đã sẵn sàng chấp nhập file trả lời sẽ được sử dụng trong Branch Office Connectivity Wizard.

Ở phần 4 này, chúng ta sẽ tiếp tục với việc cấu hình ISA Firewall main office trong Remote Site Network, được dùng để tạo kết nối VPN site to site giữa trụ sở chính và văn phòng chi nhánh. Sau khi tạo Remote Site Network, chúng ta có thể dùng chương trình Answer File Wizard để tạo file trả lời sẽ được Branch Office Connectivity Wizard sử dụng để tạo kết nối VPN site to site. Branch Office Connectivity Wizard cũng sẽ cho phép bạn liên kết tự động ISA Firewall nhánh với domain, cung cấp mức bảo mật và độ linh hoạt cao nhất có thể.

Tạo Remote Site Network để kết nối Branch Office qua mạng riêng ảo site to site

Bây giờ chúng ta cần tạo mạng lớp từ xa, khởi tạo kết nối VPN site to site từ trụ sở chính đến văn phòng chi nhánh. Sau khi cấu hình mạng riêng ảo site to site hoàn chính, chúng ta có thể tạo file trả lời và copy nó tới thư mục gốc (root) trên ổ C: của ISA Firewall nhánh. Branch Office Connectivity Wizard sẽ tự động tìm file trả lời để hoàn thành cấu hình kết nối VPN site to site.

Thực hiện các bước sau để tạo kết nối mạng riêng ảo site to site từ ISA Firewall main office tới ISA Firewall branch office:

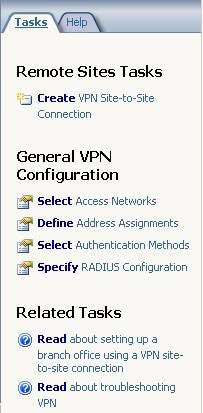

Trên máy CSS, mở rộng nút Arrays, sau đó là nút mảng Main. Kích vào Virtual Private networks (VPN) và tab Remote Sites ở giữa khung console ISA Firewall và tab Tasks trong Task Pane. Trên Task Pane, kích vào liên kết Create VPN Site to Site Connection.

Hình 1

Trên trang Welcome to the Create [sic] VPN Site to Site Connection Wizard, nhập tên lớp từ xa trong ô Site to site network name. Đây là tên giao diện demand-dial trên ISA Firewall, là giao diện sẽ chấp nhận kết nối sắp tới của ISA Firewall nhánh. Bạn cần tạo tài khoản người dùng trên máy, với các quyền truy cập dial-in có cùng tên. Wizard sẽ thông báo tạo tài khoản người dùng sau khi hoàn thành quá trình cài đặt. Kích Next.

Hình 2

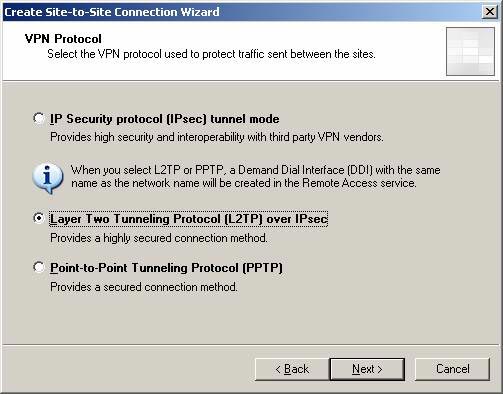

Trên trang VPN Protocol, chọn Layer Two Tunneling Protocol (L2TP) over IPSec. Tuỳ chọn này phù hợp hơn cho bạn khi kết nối hai ISA Firewall trong một connection của mạng riêng ảo site to site. Bạn chỉ có thể dùng Branch Office Connectivity Wizard khi có ISA Firewall trên cả hai mặt của liên kết VPN site to site. Và Branch Office Connectivity Wizard chỉ hoạt động khi bạn dùng mô hình L2TP/IPSec hoặc IPSec tunnel. Nên tránh dùng IPSec tunnel vì nó kém an toàn hơn và khả năng thực thi thấp hơn so với L2TP/IPSec, do không có cơ chế nén header. Nếu sử dụng PPTP làm giao thức VPN, tuỳ chọn tạo file trả lời dựa trên cấu hình mạng lớp từ xa sẽ không dùng được. Kích Next.

Hình 3

Một hộp thoại cảnh báo sẽ xuất hiện, cho bạn biết cần phải tạo tài khoản người dùng có cùng tên với giao diện demand-dial, là tên bạn cung cấp cho Remote Site Network từ lúc bắt đầu khởi động Wizard. Chúng ta sẽ tạo tài khoản này khi kết thúc quá trình tạo kết nối mạng riêng ảo site to site Remote Site Network. Kích OK.

Hình 4

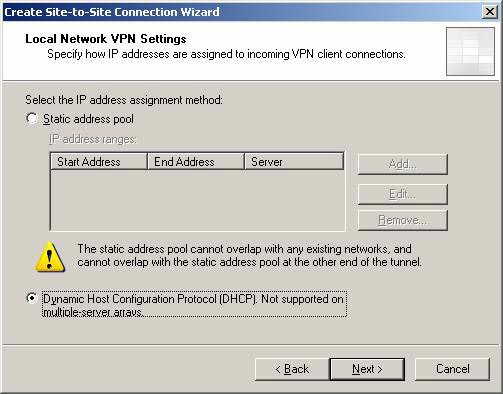

Trên trang Local Network VPN Settings, chọn phương thức ISA Firewall sẽ sử dụng để gán các địa chỉ IP cho máy trạm VPN truy cập từ xa và cổng vào VPN. Trong ví dụ hiện tại của chúng ta, văn phòng chính có một server DHCP trên mạng con. Vì thế chúng ta sẽ chọn Dynamic Host Configuration Protocol (DHCP). Chú ý rằng DHCP không được hỗ trợ cho các mảng ISA Firewall đa thành viên. Kích Next.

Hình 5

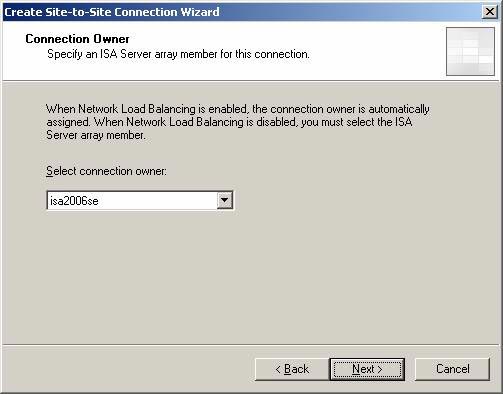

Chấp nhận thiết lập mặc định trên trang sở hữu kết nối. Do đây là mảng ISA Firewall thành viên đơn nên chỉ có một máy đơn có thể là chủ sở hữu của kết nối. Nếu chúng ta có nhiều thành viên trong mảng ISA Firewall này, và được sử dụng NLB thì NLB sẽ tự động gán quyền sở hữu kết nối cho kết nối VPN site to site. Kích Next.

Hình 6

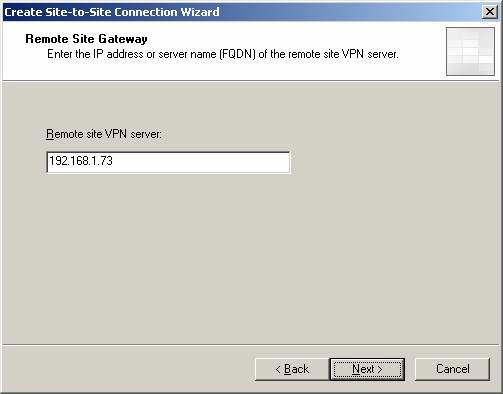

Trên trang Remote Site Gateway, bạn cần nhập FQDN hoặc địa chỉ IP của ISA Firewall nhánh. Trong ví dụ này, địa chỉ IP của ISA Firewall nhánh là 192.168.1.73, bạn nhập vào ô bên cạnh. (Lưu ý rằng đây là địa chỉ IP riêng trong phòng thí nghiệm. Ở môi trường sản xuất, tất nhiên ISA Firewall sẽ nằm trên mạng và có địa chỉ IP thông thường). Nhập địa chỉ IP vào ô Remote site VPN server và kích Next.

Hình 7

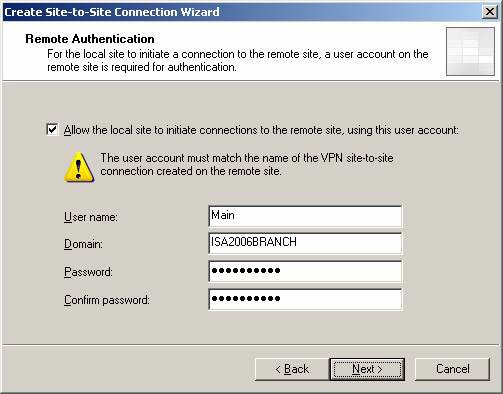

Trên trang Remote Authentication, nhập thông tin thẩm định ISA Firewall chính có thể dùng để kết nối với ISA Firewall nhánh trong kết nối VPN site to site. Đặt dấu kiểm vào ô checkbox Allow the local site to initiate connections to the remote site, using this user account, sau đó nhập thông tin User name, Domain, Password và Confirm Password vào các ô tương ứng.

Tôi thích dùng tài khoản cục bộ trên máy hơn là tài khoản miền. Thực tế chúng ta có thể dùng tài khoản miền (domain account) trong trường hợp này, vì ISA Firewall nhánh sẽ không trở thành thành viên miền (domain member) cho đến khi nào quá trình khởi tạo kết nối VPN site to site được thiết lập. Trong trường hợp của chúng ta, bạn sẽ phải tạo một user account với tên Main trên ISA Firewall nhánh có tên ISA2006BRANCH. Điều này giúp giải thích thông tin trong hình dưới đây. Kích Next.

Hình 8

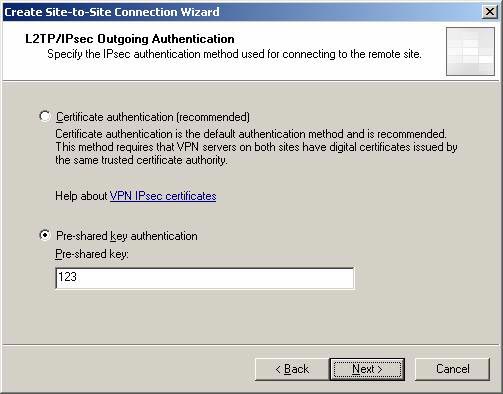

Trên trang L2TP/IPSec Outgoing Authentication, chọn cơ chế thẩm định chứng chỉ hoặc khoá “tiền chia sẻ”. Trong môi trường sản xuất, bạn nên bắt đầu với khoá tiền chia sẻ và sau khi mọi thứ hoạt động như mong muốn hãy chuyển sang thẩm định chứng chỉ.

Chọn Pre-shared key authentication và nhập mã khoá. Ở ví dụ này tôi dùng khoá 123 cho đơn giản, còn trong môi trường sản xuất, bạn cần sử dụng một khoá tổng hợp với hơn 14 ký tự. Kích Next.

Hình 9

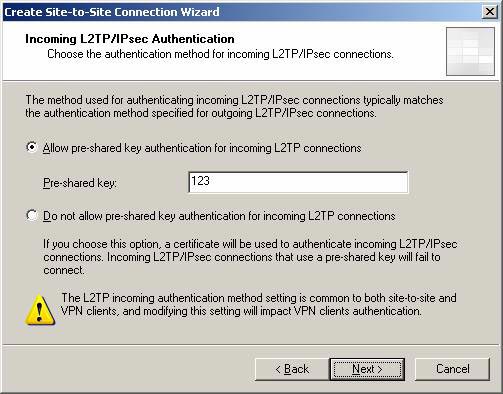

Trên trang Incoming L2TP/IPSec Authentication, chọn phương thức thẩm định bạn muốn ISA Firewall nhánh sử dụng khi tạo kết nối IPSec với ISA Firewall chính. Ở ví dụ này, tôi sẽ dùng cùng một phương thức như trên main office: khoá tiền chia sẻ với giá trị khoá là 123. Kích Next.

Hình 10

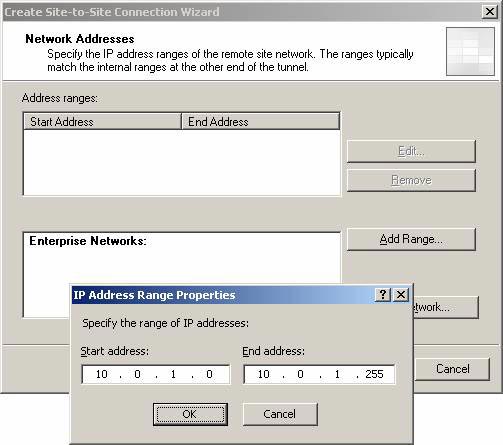

Trên trang Network Addresses, bạn cần nhập giới hạn địa chỉ IP sử dụng trên Remote Site Network. Sau đó kích vào nút Add. Trong hộp thoại IP Address Range Properties, nhập giới hạn địa chỉ dùng trên văn phòng nhánh. Ở ví dụ này, các máy nhánh được đặt trên ID mạng 10.0.1.0/24. Nhập 10.0.1.0 trong hộp Start address và 10.0.1.255 trong hộp End address. Kích OK.

Hình 11

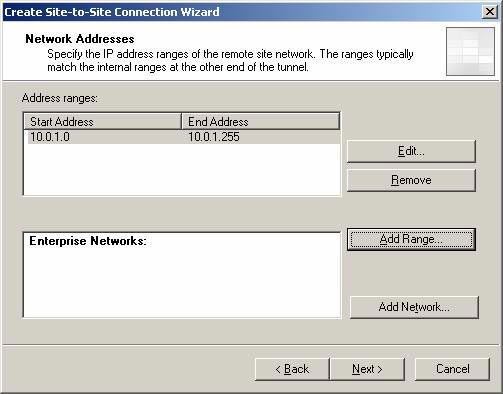

Giới hạn địa chỉ nhánh xuất hiện trên trang Network addresses. Kích Next.

Hình 12

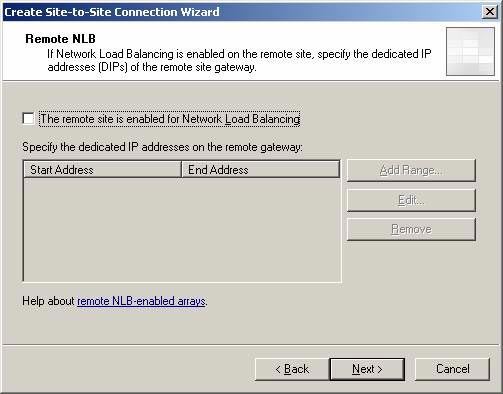

Trên trang Remote NLB, bỏ dấu chọn ở hộp checkbox The remote site is enabled for Network Load Balancing vì chúng ta không dùng NLB tại văn phòng nhánh. Kích Next.

Hình 13

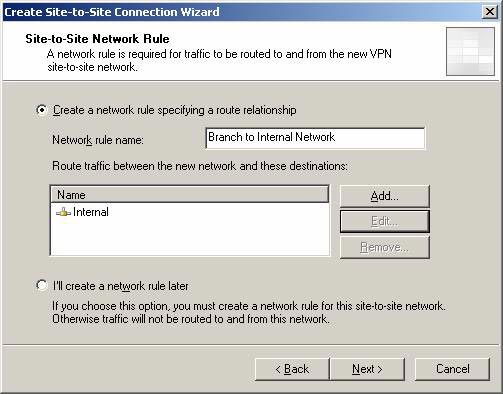

Trên trang Site to Site Network Rule, chấp nhận tuỳ chọn mặc định Create a network specifying a route relationship và tên nguyên tắc mặc định. Kích Next.

Hình 14

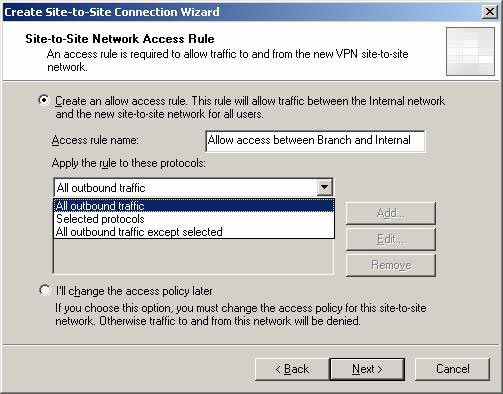

Trên trang Site to Site Network Access Rule, bạn có thể tạo Access Rule (nguyên tắc chấp nhận) điều khiển lưu lượng chuyển qua mạng riêng ảo site to site tại ISA Firewall main office. Ở ví dụ này, chúng ta sẽ chọn Create an allow access rule. Để lại tên mặc định cho Access Rule trong hộp Access Rule name. Từ danh sách sổ xuống Apply the rule to these protocols, chọn All outbound traffic. Sau này chúng ta sẽ khoá một số thứ, nhưng bây giờ, tại thời điểm bắt đầu bạn cần chắc chắc xem liệu các thiết lập VPN site to site có thành công hay không và ISA Firewall nhánh có thể liên kết với domain hay không. Sau khi kết nối VPN site to site được thiết lập, chúng ta sẽ khoá một số chức năng để truy cập tới các liên lạc intradomain (nội miền) thích hợp và để được phép truy cập server. Kích Next.

Hình 15

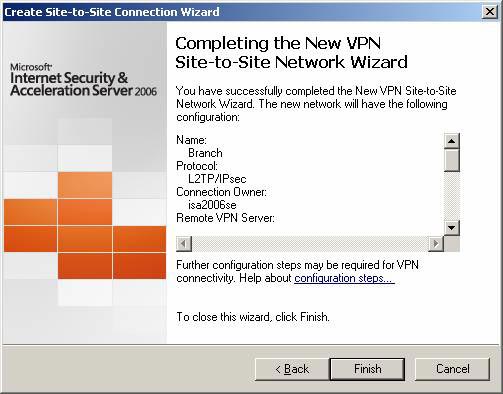

Trên trang Completing the New VPN Site to Site Network Wizard, kích Finish.

Hình 16

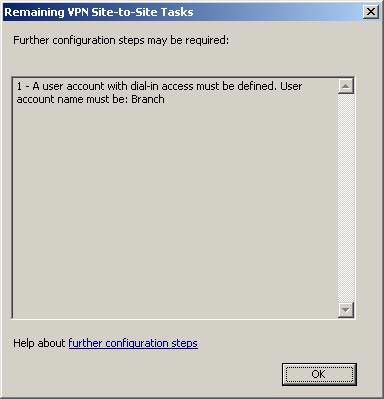

Hộp thoại Remaining VPN Site to Site Tasks xuất hiện thông báo bạn cần tạo tài khoản người dùng trên ISA Firewall chủ để ISA Firewall nhánh có thể dùng trong thẩm định kết nối VPN site to site. Kích OK.

Hình 17

Kích vào Apply để ghi lại tất cả mọi thay đổi và update chính sách tường lửa. Kích OK trong hộp thoại Apply New Configuration.

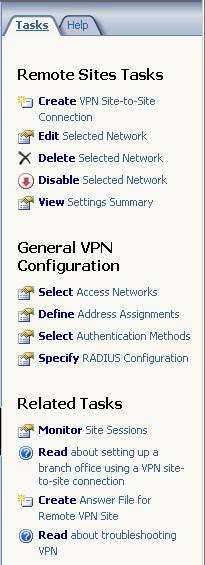

Kích lên thông tin vào Branch trong danh sách lớp của các kết nối VPN site to site và tab Tasks. Chú ý, trong danh sách Related Tasks có tuỳ chọn mới: Create Answer File for Remote VPN Site. Tuỳ chọn này sẽ được áp dụng sau khi tạo mạng từ xa VPN site to site và chỉ hoạt động được trong ISA 2006 Enterprise Edition. Nếu bạn dùng ISA 2006 Standard Edition, phải sẽ phải tự làm tất cả công việc này, không có bất kỳ file “lợi ích” hoặc file trả lời nào được hỗ trợ.

Hình 18

Bây giờ chúng ta cần thực hiện nhiệm vụ cấu hình: tạo tài khoản người dùng ISA Firewall nhánh sẽ sử dụng để thẩm định ISA Firewall chính. Thực hiện các bước sau trên máy tính ISA Firewall main office (KHÔNG phải là CSS) để tạo tài khoản người dùng và hoàn chính cấu hình:

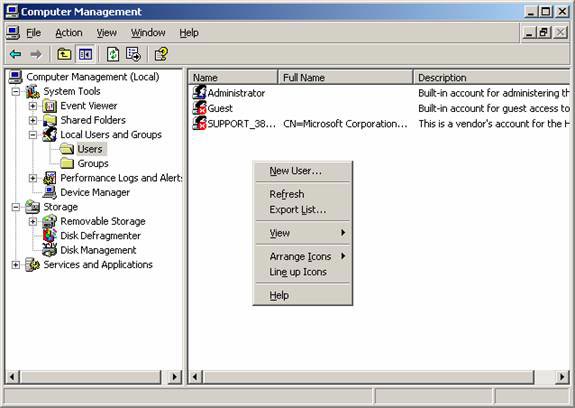

Kích phải chuột lên My Computer và chọn lệnh Manage.

Hình 19

Trong console Computer Management, mở rộng nút System Tools, sau đó là nút Local Users and Groups. Kích phải chuột lên một vị trí trống ở khung bên phải và bấm chọn lệnh New User.

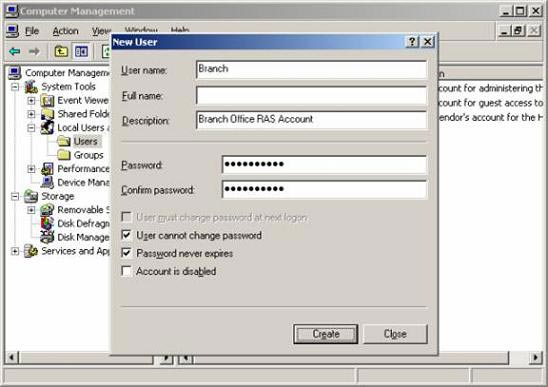

Hình 20

Trong hộp thoại New User, nhập Branch vào ô User name. Đây là một thiết lập cực kỳ quan trọng, vì tên của người dùng này phải giống với tên được gán trong giao diện demand-dial trên ISA Firewall chính kết nối với ISA Firewall nhánh. Nhập mật khẩu và kiểm chứng mật khẩu. Bỏ dấu chọn ở ô User must change password at next logon và đánh dấu chọn cho User cannot change password và Password next expires. Kích Create.

Hình 21

Kích Close trong hộp thoại New User.

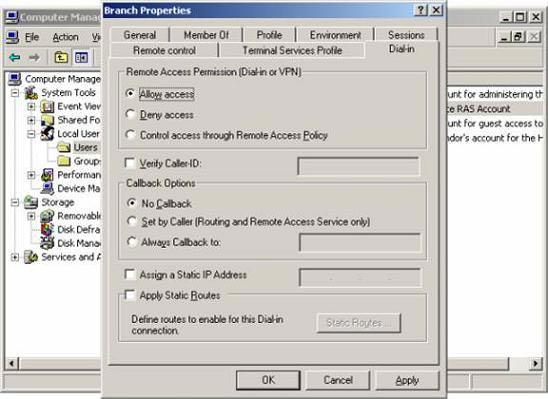

Kích đúp vào người dùng Branch, hộp thoại Branch Properties xuất hiện.

Hình 22

Đóng console Computer Management.

Khởi động lại máy ISA Firewall.

Tóm tắt

Phần phần bốn của loạt bài tạo mạng riêng ảo VPN site to site sử dụng Branch Office Connectivity Wizard này, chúng ta đã xem xét các thủ tục cần thiết để tạo Remote Site Network. Chúng ta cũng đã tạo tài khoản người dùng tại máy chủ ở văn phòng chính mà ISA Firewall nhánh sẽ dùng để thiết lập kết nối site to site từ văn phòng nhánh tới văn phòng chính. Trong phần tiếp theo của loạt bài này chúng ta sẽ cùng chương trình VPN site to site Answer File Wizard để tạo file trả lời truyền tới ISA Firewall nhánh.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài