Pentest (Kiểm thử thâm nhập) là một loại kiểm tra bảo mật được sử dụng để kiểm tra khả năng phòng thủ của tổ chức. Mục tiêu của bạn với tư cách là một pentester là tìm và khai thác các lỗ hổng trong hệ thống để có quyền truy cập vào dữ liệu nhạy cảm hoặc hệ thống. Một trong những công cụ phổ biến nhất để thực hiện các bài kiểm thử thâm nhập là Metasploit. Trong hướng dẫn này, Quantrimang.com sẽ chỉ cho bạn cách cài đặt Metasploit Framework trên máy Ubuntu Linux.

Metasploit là gì?

Metasploit là một công cụ mã nguồn mở miễn phí để phát triển và thực thi code exploit. Nó đi kèm với một cơ sở dữ liệu lớn về exploit cho nhiều nền tảng khác nhau. Metasploit có thể được sử dụng để kiểm tra tính bảo mật của hệ thống và tìm kiếm các lỗ hổng.

Metasploit là một framework chứ không phải là một công cụ đơn lẻ. Nó bao gồm một loạt các công cụ để thực hiện các bài kiểm thử thâm nhập và nghiên cứu bảo mật.

Các tính năng của Metasploit:

- Phát triển code exploit

- Kiểm tra bảo mật tự động

- Reverse engineering

- Bẻ khóa mật khẩu

- Social engineering

Ai nên sử dụng Metasploit?

Metasploit là một công cụ phổ biến để thực hiện các thử nghiệm thâm nhập. Nó có một loạt những tính năng hữu ích cho các nhà nghiên cứu bảo mật và pentester, dễ sử dụng và có một cơ sở dữ liệu lớn về exploit.

Trước khi bắt đầu hướng dẫn này, bạn nên hiểu cơ bản về các lệnh Linux. Bạn cũng sẽ cần có quyền truy cập root vào máy Ubuntu của mình. Nếu đang sử dụng điện thoại Android, bạn có thể thử Nethunter.

Cài đặt Metasploit Framework trên Ubuntu Linux bằng Bash shell script

Các bash script được sử dụng để tự động hóa các tác vụ. Chúng rất dễ sử dụng và có thể giúp bạn tiết kiệm rất nhiều thời gian. Trong phần này, bạn sẽ sử dụng bash script để cài đặt Metasploit Framework trên Ubuntu Linux.

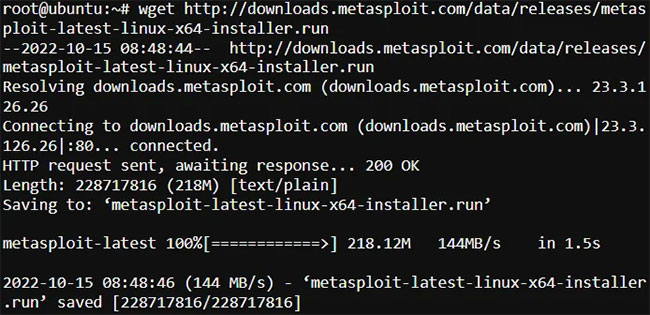

1. Chạy lệnh wget sau để tải xuống bash shell script cài đặt. Lệnh này tải xuống phiên bản mới nhất của Metasploit Framework cho Linux 64-bit từ trang web Metasploit. File bash shell script sẽ được lưu trong thư mục làm việc hiện tại.

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run

2. Chạy lệnh chmod để thực thi script cài đặt. Lệnh này sẽ cấp cho tất cả người dùng quyền thực thi script.

chmod + x metasploit-latest-linux-x64-installer.run3. Chạy script cài đặt bằng cách sử dụng lệnh ./. Lệnh này yêu cầu Linux thực thi file trong thư mục làm việc hiện tại.

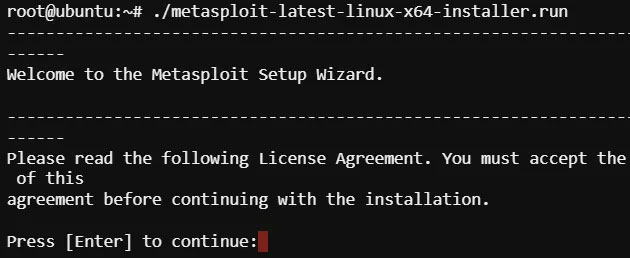

./metasploit-latest-linux-x64-installer.runBạn sẽ được hỏi một loạt câu hỏi trong quá trình cài đặt.

4. Nhấn Enter để chấp nhận các điều khoản và điều kiện.

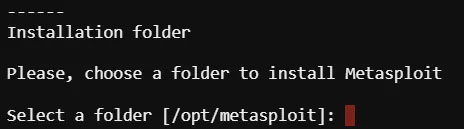

5. Khi được nhắc chọn một thư mục để cài đặt Metasploit, hãy nhấn Enter để sử dụng vị trí mặc định hoặc chọn một vị trí khác. Hướng dẫn này sử dụng thư mục mặc định vì nó là vị trí được đề xuất.

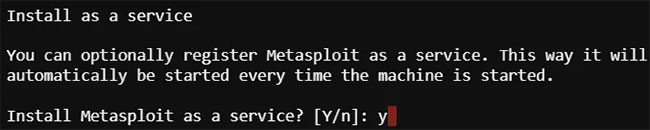

6. Nhập Y và nhấn Enter để đăng ký Metasploit làm service hoặc N và nhấn Enter để bỏ qua bước này. Hướng dẫn này sẽ đăng ký Metasploit như một service.

Đăng ký Metasploit làm service sẽ tự động khởi động Metasploit Framework khi máy được khởi động. Điều này rất hữu ích nếu bạn dự định thường xuyên sử dụng Metasploit.

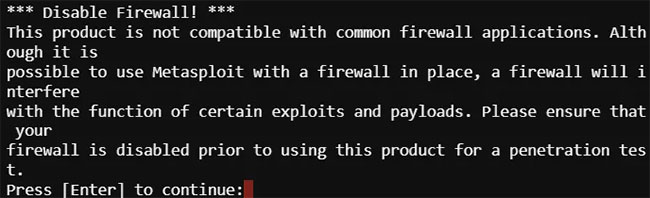

7. Một số tường lửa, chẳng hạn như UFW (Uncomplicated Firewall), thường được cài đặt sẵn trên hệ thống Ubuntu. Chúng không hoạt động tốt với Metasploit, vì chúng có xu hướng chặn một số payload và làm cho quá trình khai thác rất khó khăn. Nhấn Enter để tắt tường lửa.

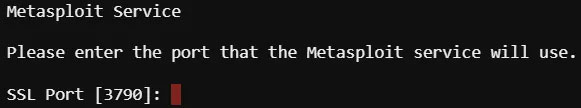

8. Bạn sẽ được yêu cầu đặt một cổng để chạy service Metasploit. Trong mạng máy tính, cổng là một endpoint giao tiếp. Nhấn Enter để sử dụng cổng mặc định 3790.

Bạn có thể thiết lập một cổng tùy chỉnh bằng cách nhập số cổng và nhấn Enter. Đảm bảo rằng cổng tùy chỉnh không được sử dụng bởi bất kỳ ứng dụng nào khác trên hệ thống và lớn hơn 1000.

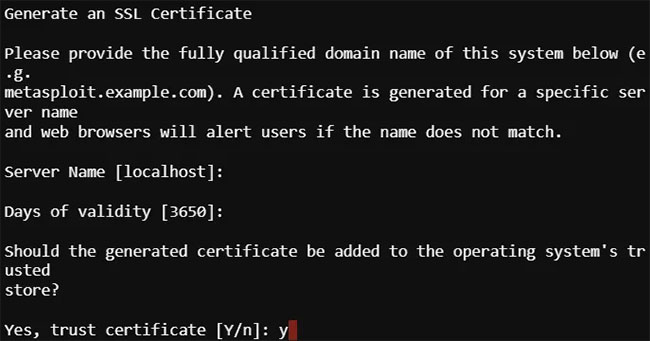

9. Tạo chứng chỉ SSL được sử dụng để mã hóa giao tiếp giữa Metasploit server và client. Nhấn Enter để sử dụng các giá trị mặc định.

Nhập Y và nhấn Enter khi được hỏi liệu bạn có muốn thêm chứng chỉ vào kho lưu trữ đáng tin cậy của hệ điều hành hay không.

Kho lưu trữ đáng tin cậy là một vị trí trên máy tính, nơi các chứng chỉ được hệ điều hành tin cậy được lưu trữ. Bạn có thể tin tưởng chứng chỉ bằng cách thêm nó vào kho hoặc bạn có thể chọn không tin tưởng chứng chỉ đó. Hướng dẫn này giả định rằng bạn tin tưởng chứng chỉ.

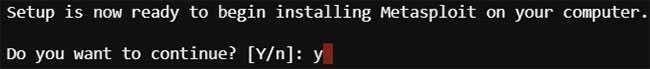

10. Gõ Y và nhấn Enter lần nữa khi được yêu cầu bắt đầu cài đặt.

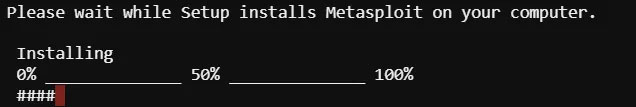

Tại thời điểm này, bash script sẽ bắt đầu tự động tải xuống và cài đặt tất cả các dependency cần thiết cho Metasploit. Không cần can thiệp thủ công. Quá trình này có thể mất một lúc, tùy thuộc vào thông số kỹ thuật hệ thống của bạn.

Khi quá trình cài đặt hoàn tất, bạn sẽ thấy một kết quả tương tự như bên dưới:

Cài đặt Metasploit Framework trên Ubuntu Linux từ nguồn

Trong phần này, bạn sẽ học cách cài đặt Metasploit Framework trên Ubuntu từ nguồn.

Phương pháp này khó hơn một chút so với phương pháp trước vì bạn cần phải biên dịch Metasploit từ nguồn. Nhưng phương pháp này cho phép bạn kiểm soát nhiều hơn quá trình cài đặt và bạn có thể tùy chỉnh nó theo nhu cầu của mình. Bạn luôn có phiên bản Metasploit mới nhất khi cài đặt nó từ nguồn.

Nếu bạn muốn có các tính năng và bản sửa lỗi mới nhất, thì phương pháp này là cách tốt nhất.

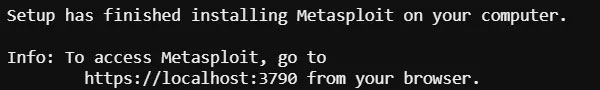

1. Cập nhật máy của bạn bằng công cụ apt trên Ubuntu:

sudo apt update && sudo apt -y upgrade

2. Cài đặt các dependency cần thiết để biên dịch Metasploit.

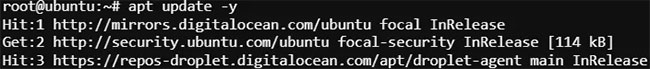

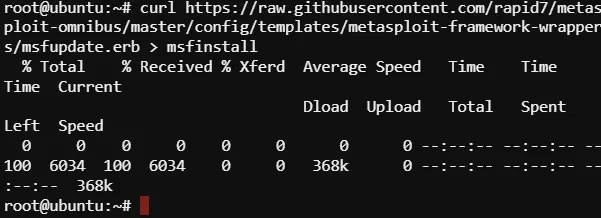

sudo apt install gpgv2 autoconf bison build-essential postgresql libaprutil1 libgmp3-dev libpcap-dev openssl libpq-dev libreadline6-dev libsqlite3-dev libssl-dev locate libsvn1 libtool libxml2 libxml2-dev libxslt-dev wget libyaml-dev ncurses-dev postgresql-contrib xsel zlib1g zlib1g-dev -y3. Chạy lệnh curl sau để tải xuống code nguồn Metasploit từ GitHub. File mã nguồn này chứa tất cả code cần thiết để biên dịch Metasploit.

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall

Lệnh curl này tải xuống và chuyển file mã nguồn từ GitHub và lưu nó dưới dạng “msfinstall” trên hệ thống. Phần mở rộng file “.erb” chỉ ra rằng file này là một mẫu được viết bằng ngôn ngữ lập trình Ruby.

4. Làm cho file msfinstall có thể thực thi được. 775 quyền sẽ cung cấp cho chủ sở hữu của file các quyền đọc, ghi và thực thi. Nhóm và những người dùng khác được cấp quyền đọc và thực thi. Đây là một tập hợp các quyền tốt để cấp cho một file bash script.

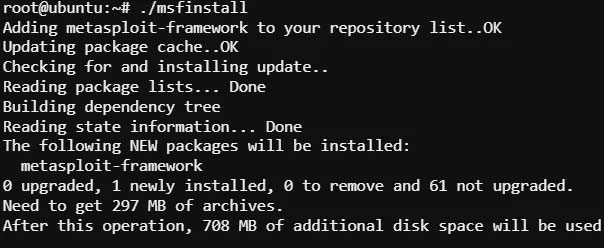

chmod 755 msfinstall5. Chạy file msfinstall để bắt đầu quá trình build và cài đặt.

./msfinstall

Truy cập Metasploit Framework Console trên Ubuntu Linux

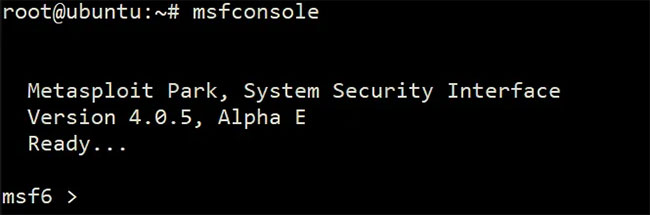

Với Metasploit Framework được cài đặt, khởi chạy console Metasploit bằng lệnh sau:

msfconsoleCó thể mất một hoặc hai phút để console load tất cả các mô-đun.

Bạn sẽ thấy một kết quả tương tự như bên dưới khi giao diện console load xong. Lời nhắc msf6 > chỉ ra rằng console đã sẵn sàng để chấp nhận các lệnh.

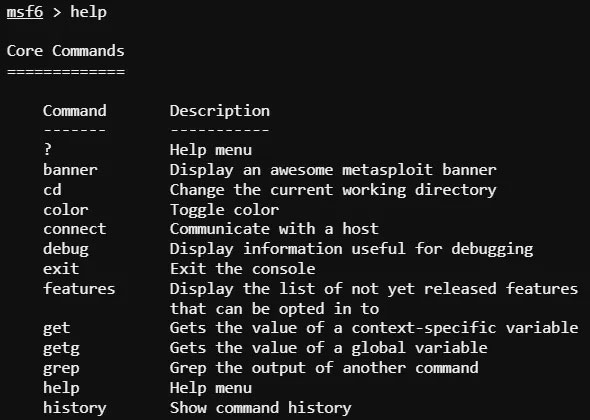

Lệnh đầu tiên mà bạn cần biết là help. Bạn có thể sử dụng lệnh này để nhận trợ giúp về bất kỳ lệnh nào khác bên trong console.

helpBạn sẽ thấy một kết quả tương tự như bên dưới. Cột bên trái hiển thị tất cả các lệnh có sẵn và cột bên phải hiển thị mô tả của từng lệnh.

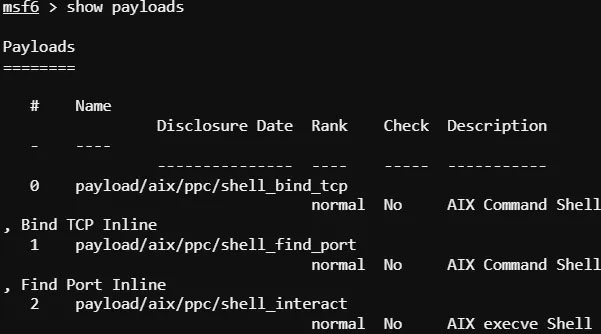

Lệnh tiếp theo là show payloads. Lệnh này liệt kê tất cả các payload có sẵn có thể được sử dụng trong một quá trình exploit. Payload là một đoạn code được thực thi trên hệ thống đích sau khi việc exploit thành công. Nói một cách dễ hiểu, payload là một phần của phần mềm độc hại được chuyển đến hệ thống mục tiêu thông qua một hoạt động exploit, hệ thống này thực hiện hành động độc hại trên hệ thống mục tiêu.

show payloadsVí dụ, nếu đang exploit hệ thống Windows, bạn có thể muốn sử dụng payload tạo ra một shell ngược trở lại hệ thống Kali Linux. Điều này sẽ cho phép bạn truy cập và kiểm soát hệ thống Windows mục tiêu từ hệ thống Kali Linux.

Bạn sẽ thấy một kết quả tương tự như bên dưới. Cột bên trái hiển thị tên của từng payload và cột bên phải hiển thị mô tả về payload.

Các cột “Date”, “Rank” và “Check” ở giữa cho biết thời điểm payload được thêm vào Metasploit, mức độ phổ biến của nó và liệu nó đã được kiểm tra lỗi chưa.

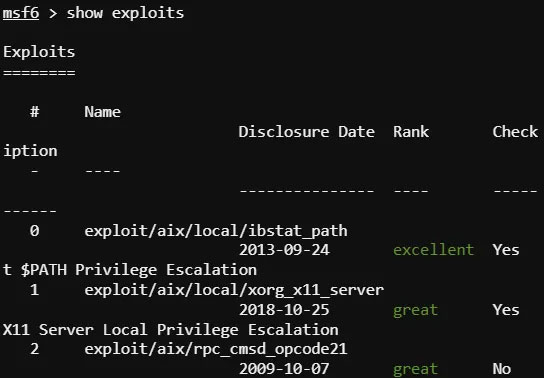

Lệnh tiếp theo, show exploits, liệt kê tất cả các exploit có sẵn trong Metasploit. Bạn có thể sử dụng các exploit này để tấn công hệ thống.

show exploitsExploit là một code hoặc kỹ thuật có thể được sử dụng để tận dụng một lỗ hổng phần mềm. Metasploit Framework đi kèm với một số lượng lớn các exploit cho nhiều nền tảng và dịch vụ khác nhau. Một exploit chạy nhiều giai đoạn. Đầu tiên được sử dụng để kết nối với hệ thống mục tiêu và cung cấp payload. Thứ hai chạy payload trên hệ thống đích.

Metasploit cung cấp hai loại exploit: Tự động và thủ công. Exploit tự động rất dễ sử dụng vì chúng không yêu cầu bất kỳ tương tác nào của người dùng. Chỉ cần cung cấp thông tin mục tiêu, chọn loại exploit và payload, sau đó Metasploit sẽ thực hiện phần còn lại.

Exploit thủ công yêu cầu một số tương tác của người dùng. Ví dụ, nếu đang exploit lỗ hổng tràn bộ đệm, bạn sẽ cần cung cấp kích thước bộ đệm và offset chính xác.

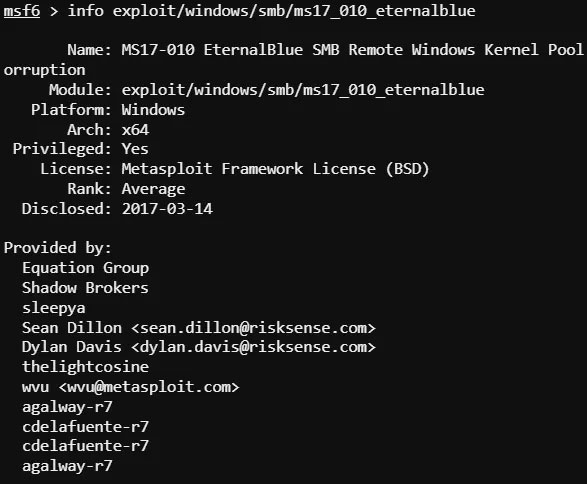

Bạn cũng có thể liệt kê thêm thông tin về một exploit cụ thể bằng cách sử dụng lệnh info. Lệnh này hiển thị cho bạn các tùy chọn có sẵn cho một khai thác cũng như mô tả về khai thác.

Ví dụ, có lẽ bạn muốn tìm hiểu thêm về cách exploit SMBGhost. Bạn có thể sử dụng lệnh dưới đây để biết thêm thông tin về nó.

info exploit/windows/smb/ms17_010_eternalblueBạn sẽ thấy một kết quả tương tự như bên dưới.

Để thoát khỏi console Metasploit, hãy sử dụng lệnh exit.

exitTại thời điểm này, bạn đã có thể cài đặt Metasploit Framework trên Ubuntu và điều hướng console Metasploit. Với kiến thức mới được tìm thấy này, tại sao không tiến hành kiểm thử thâm nhập thực tế trên một trong các hệ thống của bạn để xem liệu bạn có thể tìm thấy bất kỳ lỗ hổng nào không. Hãy nhớ rằng phải được chủ sở hữu hệ thống cho phép trước khi tiến hành bất kỳ thử nghiệm nào.

Chúc bạn thành công!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài