Các nhà nghiên cứu tại Akamai vừa phát hiện một botnet có hơn 14.000 địa chỉ IP được dùng để phát tán malware. Botnet hiện vẫn đang chạy và các chuyên gia cho rằng sẽ rất khó đánh sập do sử dụng kỹ thuật thông minh có tên Fast Flux.

Quy luật đằng sau Fast Flux là khi ai đó host một tên miền sử dụng nhiều địa chỉ IP khác nhau bằng cách chuyển từ IP này sang IP khác sau một thời gian ngắn. Do đó tên của domain trong kỹ thuật này sẽ đi qua một dòng chảy các IP rất nhanh.

Malware lần đầu sử dụng kỹ thuật này là Storm Worm, vào cuối năm 2006, và dùng nó để ẩn địa chỉ IP cho máy chủ C&C. Mạng tội phạm trực tuyến, chuyên host malware Avalanche cũng dùng Fast Flux để ẩn cấu trúc của mình.

Botnet dùng để host hoạt động của malware

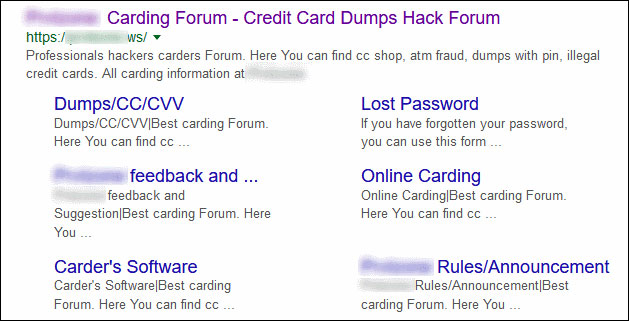

Trình bày tại hội nghị Akamai EDGE 2017, các nhà nghiên cứu của Akamai tiết lộ sự tồn tại của một cấu trúc tương tự Avalanche, host mọi thứ từ trang giả mạo cho tới proxy web, từ thẻ cửa hàng trực tuyến tới máy chủ C&C cho nhiều chiến dịch malware.

Một diễn đàn host các loại thẻ để mua sắm trực tuyến trên botnet

Bên cạnh việc host máy chủ C&C cho malware và lừa đảo, botnet cũng được dùng để thực hiện tấn công tự động như tự động thu thập thông tin website, tiêm câu lệnh SQL và thử sai trên thư viện mật khẩu để đánh cắp mật khẩu.

Host bị nhiễm được dùng như một rơ-le proxy trong botnet DNS Fast Flux

Các nhà nghiên cứu cho rằng máy bị nhiễm malware được dùng như một nơi host malware luôn thay đổi, bằng cách cài gói proxy trên mỗi host để máy xuất hiện trên mạng Internet và chuyển traffic cho người vận hành botnet.

Khi ai đó muốn kết nối tới trang nhiễm độc, máy chủ DNS sẽ đưa ra IP của host bị nhiễm hiện tại đang host domain trong thời điểm đó.

IP bị nhiễm (qua gói proxy) sau đó sẽ chuyển hướng traffic sang trang nhiễm độc thực sự, được host ở nơi khác. Các nhà nghiên cứu phải chú ý không ghi lại DNS như host thật cho trang.

Botnet tạo thành từ 2 mạng rời

Nghiên cứu kĩ hơn cấu trúc của botnet, các nhà nghiên cứu phát hiện ra rằng toàn bộ cấu trúc hợp thành từ 2 phần riêng biệt - mạng host (để host và chuyển hướng traffic cho trang nhiễm độc) và mạng C&C (cấu trúc C&C của botnet, không phải máy chủ C&C host hoạt động khác).

Mỗi mạng con này có boojIP riêng dùng để host domain tạm thời trước khi chuyển sang domain khác. Hầu hết IP đến từ Ukraina, Nga và Romani. Việc kết hợp các mạng con của botnet cũng rất khác nhau.

Hầu hết IP đều chứa IP riêng tư, như 10.x.x.x, 192.168.x.x, nghĩa là chúng là máy được host trên mạng đóng, riêng tư. Ngoài ra, có manh mối cho thấy một số IP có khả năng là của các công ty trong top 100 của Fortune.

Botnet có sống trên router và modem không?

Akama cũng phân tích các cổng của tất cả IP và phát hiện ra hầu hết mạng host đều có cổng 80 và 443 (cụ thể theo từng máy chủ proxy), còn hầu hết mạng C&C có cổng 7547.

Điều này là rất khác thường vì 7547 là cổng riêng cho giao thức TR-069 dùng để quản lý router và modem từ xa. Điều này cũng tiết lộ các loại thiết bị được dùng để tạo thành botnet.

Hiện tại, dường như có một sự chuyển đổi trên thị trường IoT botnet từ việc dùng để tấn công DDoS sang chuyển hướng traffic độc.

Akamai vẫn chưa đưa ra kết luận cuối cùng về cấu trúc của botnet hay các thiết bị làm nên botnet là router, thiết bị IoT, máy tính… Đây đều chỉ là các quan sát. Việc nghiên cứu vẫn đang được tiến hành.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap