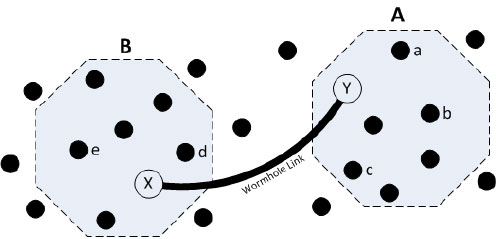

Cuộc tấn công Wormhole là một kiểu tấn công lớp mạng được thực hiện bằng cách sử dụng nhiều node độc hại. Các node được sử dụng để thực hiện cuộc tấn công này vượt trội hơn so với những node bình thường và có khả năng thiết lập các kênh liên lạc tốt hơn trên phạm vi dài.

Ý tưởng đằng sau cuộc tấn công này là chuyển tiếp dữ liệu từ một node bị xâm nhập đến một node độc hại khác ở đầu kia của mạng thông qua một tunnel. Do đó, các node khác trong WSN có thể bị lừa khi tin rằng chúng ở gần những node khác hơn so với thực tế, điều này có thể gây ra các vấn đề trong thuật toán định tuyến.

Ngoài ra, các node bị xâm nhập có thể ngăn chặn những gói dữ liệu. Tấn công Wormhole cũng có thể được kết hợp với tấn công Sinkhole để làm cho nó hiệu quả hơn.

Các kiểu tấn công Wormhole

Cuộc tấn công Wormhole có thể được phân theo 3 loại chính:

1. Tấn công Wormhole mở

Trong trường hợp này, các gói dữ liệu lần đầu tiên được gửi từ nguồn đến một wormhole để chuyển chúng đến wormhole khác, sau đó mới đến đích. Các node khác trong mạng bị bỏ qua và không được sử dụng để truyền dữ liệu.

2. Tấn công Wormhole nửa mở

Trong trường hợp này, các gói dữ liệu được gửi từ nguồn đến một wormhole để truyền trực tiếp chúng đến đích.

3. Tấn công Wormhole đóng

Trong trường hợp này, các gói dữ liệu được chuyển trực tiếp từ nguồn đến đích trong một hop (chặng) duy nhất, khiến chúng trở thành những neighbour giả mạo.

Làm sao để đối phó với các cuộc tấn công Wormhole?

Một số biện pháp đối phó với các cuộc tấn công Wormhole là:

1. Mô hình Watchdog

Theo mô hình Watchdog nếu một số thông tin được truyền từ node này sang node khác thông qua một node ở giữa, thì node gửi sẽ kiểm tra node ở giữa. Nếu node ở giữa không gửi gói dữ liệu trong giới hạn thời gian đã đặt thì nó được tuyên bố là giả mạo, và một đường dẫn mới đến node đích được tạo thành.

Mặc dù trong phương pháp này, node Watchdog không phải lúc nào cũng chính xác trong việc phát hiện wormhole và có thể bị đánh lừa dễ dàng, nếu cuộc tấn công Wormhole được kết hợp với cuộc tấn công Selective Forwarding (chuyển tiếp có chọn lọc). Xác suất cảnh báo không chính xác cũng khá cao ở đây.

2. Kỹ thuật Delphi

Trong phương pháp này, độ trễ trên mỗi hop trong WSN được tính toán và rõ ràng là tunnel sẽ dài hơn đường dẫn bình thường. Vì vậy, nếu độ trễ trên mỗi hop của bất kỳ đường dẫn nào lớn hơn đáng kể mức trung bình thì mạng được coi là đang bị tấn công. Phương pháp này không thành công lắm nếu có một số lượng lớn wormhole trong WSN, vì với sự gia tăng các wormhole thì độ trễ trung bình trên mỗi hop sẽ tăng lên đáng kể.

3. Kỹ thuật Wormhole Resistant Hybrid

Mô hình này là sự kết hợp của các phương pháp Watchdog và Delphi, đồng thời khắc phục những hạn chế của chúng. Phương pháp này theo dõi cả hai yếu tố: Việc mất dữ liệu và độ trễ trên mỗi hop, đồng thời được thiết kế để phát hiện mọi loại wormhole.

4. Khám phá thuật toán tuyến đường riêng biệt

Thuật toán này phát hiện ra các đường dẫn khác nhau giữa hai node để xác định một cuộc tấn công Wormhole. Nó tìm thấy tất cả mọi hop neighbor đơn và đôi, cũng như hầu hết các tuyến đường giữa các node. Vì vậy, có thể dễ dàng kiểm tra xem một node tuyên bố là đường dẫn ngắn nhất đến đích có đúng hay không.

5. Packet Leash

Các Packet Leash ngăn cản việc truyền gói tin đi khoảng cách xa. Chúng còn được chia thành:

(i) Geographical Leash - Đảm bảo rằng dữ liệu không thể được truyền đi quá một khoảng cách cụ thể trong một hop.

(ii) Temporal Leash - Đặt giới hạn cho tổng khoảng cách mà gói dữ liệu có thể di chuyển ngay cả với nhiều hop.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài