Pretty Good Privacy (PGP) là một giao thức bảo mật được các doanh nghiệp và tổ chức sử dụng để mã hóa dữ liệu qua mạng.

PGP kết hợp cả quyền riêng tư và xác thực mật mã để mã hóa, cũng như giải mã tất cả các loại file qua mạng, cho dù đó là email, file văn bản, đa phương tiện, thư mục hoặc phân vùng.

Chính sự linh hoạt này, cũng như sức mạnh của PGP trong việc ngăn chặn dữ liệu không thể truy cập trái phép, đã khiến nó trở thành tiêu chuẩn mã hóa được sử dụng rộng rãi nhất trên toàn thế giới.

Pretty Good Privacy (PGP) là gì?

PGP là gì?

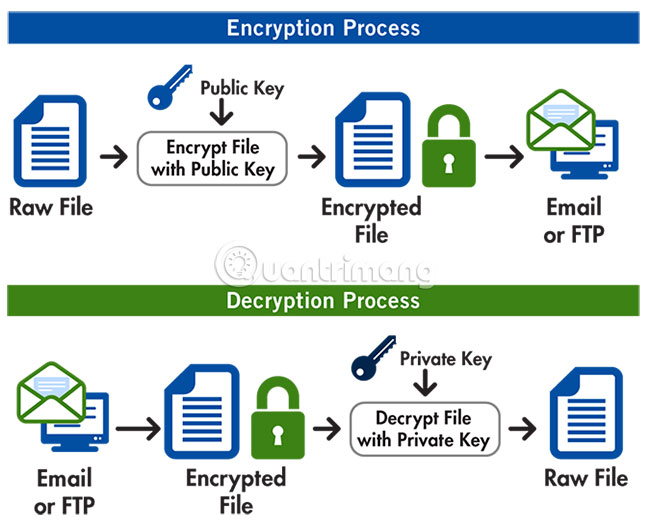

PGP là viết tắt của cụm từ Pretty Good Privacy. PGP thường được sử dụng để gửi tin nhắn đã mã hóa giữa hai người. Nó hoạt động bằng cách mã hóa tin nhắn với public key, gắn liền với một người dùng cụ thể. Khi người dùng đó nhận được tin nhắn, họ sử dụng một private key mà chỉ mình họ biết để giải mã tin nhắn.

Hệ thống này đảm bảo rằng nó dễ dàng gửi thông tin được mã hóa bởi, vì điều duy nhất cần để mã hóa tin nhắn là public key và chương trình PGP thích hợp. Tuy nhiên, nó cũng khá an toàn, vì các tin nhắn chỉ có thể giải mã bằng private key, được bảo vệ bằng mật khẩu.

Ngoài mã hóa, PGP cũng cho phép sử dụng chữ ký số. Bằng cách “ký” tin nhắn được mã hóa với private key, bạn sẽ cung cấp một cách để người nhận xem nội dung tin nhắn đã bị thay đổi chưa. Thậm chí ngay cả khi chỉ một chữ cái trong tin nhắn bị thay đổi trước khi nó được giải mã, chữ ký sẽ bị vô hiệu, cảnh báo người nhận rằng có vấn đề xảy ra.

Điểm khác biệt giữa PGP, OpenPGP và GnuPG là gì?

GPG là việc triển khai PGP mã nguồn mở và hoạt động trên cùng nguyên tắc. Trừ khi dự định mua một sản phẩm hỗ trợ PGP từ Symantec, công ty hiện đang sở hữu bản quyền PGP, bạn sẽ có thể sử dụng GPG.

Sau đây là một tóm tắt nhanh về PGP, OpenPGP và GPG:

- PGP: Được phát triển bởi Phil Zimmerman vào năm 1991, PGP là một trong những phương pháp mã hóa kỹ thuật số lâu dài nhất và là công cụ mã hóa email phổ biến nhất. PGP hiện thuộc sở hữu của Symantec nhưng được cấp phép cho hàng ngàn công ty.

- OpenPGP: Cho đến năm 1992, mật mã được liệt vào United States Munitions List (USML) - danh sách các vật phẩm liên quan đến quốc phòng của Hoa Kỳ - với vai trò là một thiết bị quân sự phụ trợ. Điều đó có nghĩa là việc xuất công cụ PGP của Zimmerman sang các nước khác là một tội nghiêm trọng. Trên thực tế, Zimmerman đã bị điều tra vì vi phạm Đạo luật kiểm soát xuất khẩu vũ khí. Do những hạn chế đó, OpenPGP Working Group đã được thành lập với sự giúp đỡ của Nhóm đặc nhiệm kỹ thuật Internet (Internet Engineering Task Force - IEFT). Việc tạo ra một phiên bản PGP mã nguồn mở đã loại bỏ các vấn đề liên quan đến việc xuất mật mã, trong khi vẫn đảm bảo bất kỳ ai cũng có thể sử dụng công cụ mã hóa.

- GnuPG: GnuPG (GPG) là việc triển khai tiêu chuẩn OpenPGP và được coi là một sự thay thế mạnh mẽ cho PGP của Symantec.

Điều quan trọng là các thuật toán mã hóa có thể thay thế qua lại cho nhau giữa các tùy chọn này. Chúng được thiết kế để hoạt động cùng nhau, nhằm cho phép người dùng tùy chọn này hoặc tùy chọn kia tùy ý, mà không mất quyền truy cập vào dữ liệu quan trọng.

Lịch sử phát triển của Pretty Good Privacy

Pretty Good Privacy được phát triển bởi nhà khoa học Phil Zimmerman vào năm 1991. Phil Zimmerman chính là người muốn tạo ra một nền tảng mã hóa nguồn mở có thể được sử dụng bởi bất kỳ ai trên thế giới mà không phải trả những khoản phí quá lớn.

Cái tên được lấy cảm hứng từ cửa hàng tạp hóa địa phương Zimmerman, Ralph's Pretty Good Grocery. Sau khi phát hành công khai vào năm 1993, PGP đã được sử dụng rộng rãi như một tiêu chuẩn cho mã hóa.

Zimmerman lần đầu tiên phát hành các file cho cư dân tại Hoa Kỳ (tải xuống qua FTP). Tuy nhiên, nhà khoa học Phil Zimmerman muốn bất kỳ ai cũng có cơ hội tải xuống các file này, cho dù họ đang sống ở đâu. Một bản cập nhật đã được phát hành vào năm 1996, nhưng chính phủ Mỹ lại cố gắng ngăn nó phổ biến rộng rãi với lý do Zimmerman không có giấy phép xuất ra khỏi lãnh thổ nước Mỹ theo quy định.

Zimmerman đã phát hành bản cập nhật vào năm 1996 thông qua công ty do ông thành lập, PGP Inc.

14 năm sau, Zimmerman bán PGP Inc cho tập đoàn bảo mật khổng lồ Symantec Group. Đây cũng là nhà phát triển phần mềm diệt virus hiện chịu trách nhiệm cập nhật PGP để bảo vệ thông tin liên lạc qua email. Symantec Group cũng đã phát triển một biến thể nguồn mở - OpenPGP, được sử dụng cùng với phiên bản được cấp phép.

PGP dùng để làm gì?

PGP được thiết kế chủ yếu để mã hóa lưu lượng email. Tuy nhiên, PGP cũng có thể được sử dụng để bảo vệ một loạt các thông tin liên lạc dựa trên văn bản khác, bao gồm SMS, thư mục và phân vùng ổ đĩa. PGP cũng được sử dụng như một cách để bảo mật các chứng chỉ kỹ thuật số.

PGP hoạt động trên một số tiêu chuẩn khác nhau, trong đó phổ biến nhất là chuẩn OpenPGP mã nguồn mở. OpenPGP được sử dụng rộng rãi để bảo mật các ứng dụng desktop như Outlook của Microsoft và Apple Mail trên máy Mac. Ngoài ra còn có một plugin do Google phát triển cho phép sử dụng tiêu chuẩn này trên trình duyệt Chrome.

PGP hoạt động như thế nào?

PGP hoạt động bằng cách đặt các lớp bảo mật được mã hóa lên trên phần nội dung dựa trên văn bản của ứng dụng.

Trong trường hợp email client, PGP bảo mật nội dung email bằng thuật toán mã hóa, xáo trộn văn bản theo cách mà nếu bị chặn thì cũng không thể đọc được.

Với nội dung của một email được xáo trộn, key tương ứng cần thiết để “mở khóa” mã đó cũng được mã hóa, thường sử dụng public key (khóa công khai) do RSA hoặc Diffie-Hellman cung cấp. Sau đó, email được mã hóa, cùng với key mã hóa tương ứng được gửi đến người nhận.

Khi gói này đến email client của người nhận, ứng dụng sẽ sử dụng private key (khóa riêng tư) để mở khóa mã hóa email và sau đó giải mã nội dung.

Một ví dụ ngắn gọn về PGP

Có rất nhiều phần mềm áp dụng tiêu chuẩn OpenPGP. Tất cả đều có cách thiết lập mã hóa PGP khác nhau. Một trong những công cụ hoạt động đặc biệt tốt với OpenPGP là Apple Mail.

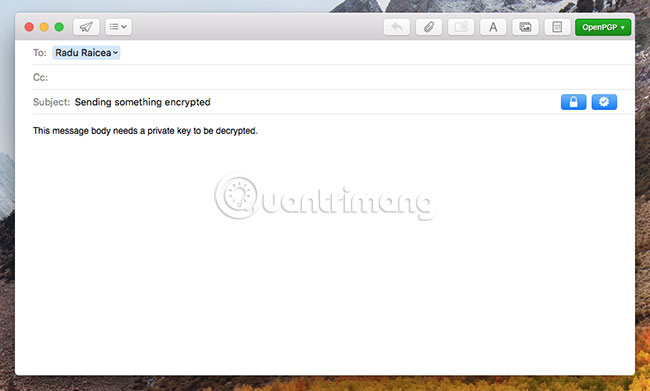

Nếu đang sử dụng máy Mac, bạn có thể tải xuống GPGTools. Ứng dụng này sẽ tạo cũng như quản lý public và private key cho bạn. GPGTools cũng tích hợp tự động với Apple Mail.

Khi các key được tạo, bạn sẽ thấy biểu tượng khóa trong dòng chủ đề, nếu soạn email mới trong Apple Mail. Điều này có nghĩa là nội dung email sẽ được mã hóa bằng public key mà bạn đã tạo.

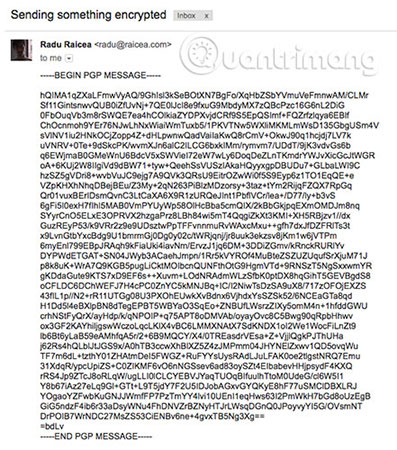

Sau khi gửi email cho ai đó, mọi thứ sẽ trông như thế này. Người nhận sẽ không thể xem nội dung của email cho đến khi giải mã nó bằng private key.

Lưu ý rằng mã hóa PGP không mã hóa dòng chủ đề của email. Do đó, đừng bao giờ đặt bất kỳ thông tin nhạy cảm nào trong dòng chủ đề.

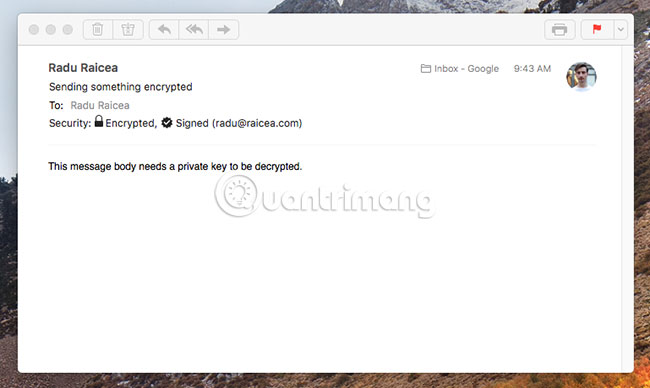

Nếu đang sử dụng phần mềm tự động giải mã email bằng private key, chẳng hạn như Apple Mail, nội dung sẽ trông giống như sau:

PGP có bảo mật không?

Đã có một số tranh cãi về mức độ bảo mật của PGP. Vào năm 2011, các nhà nghiên cứu đã phát hiện ra rằng các khóa mã hóa ngắn (32-bit hoặc nhỏ hơn) không an toàn đến mức một số người cho rằng chúng chẳng có tác dụng bảo mật nào cả.

Nhưng điều này không có nghĩa là PGP có vấn đề nghiêm trọng về bảo mật, mà chỉ đơn giản là phải sử dụng khóa dài (lớn hơn 32-bit) mà thôi.

Gần đây, các nhà nghiên cứu đã phát hiện ra một lỗ hổng quan trọng trong PGP (và cả giao thức mã hóa S/MIME) có thể cho phép tin tặc đọc plain text được gửi trong email.

Vấn đề này được phát hiện bởi giáo sư Sebastian Schinzel, chuyên nghiên cứu bảo mật máy tính tại đại học Münster. Ông là người đã tìm ra lỗ hổng (được gọi là EFAIL) lạm dụng nội dung của email HTML, chẳng hạn như hình ảnh nhúng để xâm nhập vào nội dung bằng URL được yêu cầu.

Tin tặc chặn các email ngay từ đầu bằng cách lắng nghe lưu lượng truy cập mạng hoặc những kỹ thuật độc hại hơn như xâm nhập vào tài khoản email, máy chủ email, chương trình sao lưu hoặc máy tính khách. Sau khi chặn email, tin tặc sẽ thay đổi nội dung và gửi nó cho nạn nhân. Khi người nhận mở email, chương trình email sẽ giải mã nội dung và gửi plain text cho kẻ tấn công.

EFF viết trong một bài đăng trên blog khi tìm thấy lỗ hổng này như sau: “Lời khuyên của chúng tôi, thay mặt các nhà nghiên cứu, là ngay lập tức vô hiệu hóa và/hoặc gỡ cài đặt các công cụ tự động giải mã email được mã hóa PGP". "Cho đến khi các lỗ hổng được mô tả trong bài viết này được hiểu và khắc phục, người dùng nên sắp xếp sử dụng các kênh bảo mật đầu cuối, như Signal, thay thế. Tạm thời ngừng gửi và đặc biệt là đọc email được mã hóa PGP."

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài