Microsoft vừa phát hành một bản cập nhật mới cho công cụ Microsoft Safety Scanner (MSERT), trong đó đi kèm với khả năng phát hiện các web shell được triển khai trong những cuộc tấn công Exchange Server diễn ra thời gian gần đây.

Trước đó vào ngày 2 tháng 3, Microsoft công khai tiết lộ rằng có tới 4 lỗ hổng zero-day của Exchange Server đang bị lạm dụng trong một chiến dịch tấn công diện rộng nhằm vào các máy chủ Outlook trên web (Outlook on the web - OWA) bị lộ. 4 lỗ hổng này hiện đang được theo dõi với mã định danh lần lượt là CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065.

Được được biết đến với tên gọi “ProxyLogon”, những lỗ hổng này đang bị các nhóm hacker do Trung Quốc tài trợ khai thác triệt để nhằm đánh cắp hộp thư điện tự, thu thập thông tin đăng nhập và triển khai web shell để truy cập vào hàng loạt hệ thống mạng nội bộ mục tiêu.

Khi đưa ra thông báo công khai về chiến dịch tấn công này, Microsoft đồng thời đã phát hành các chữ ký cập nhật cho Microsoft Defender để bổ sung khả năng phát hiện web shell được cài đặt trái phép bằng cách lạm dụng những lỗ hổng zero-day nêu trên.

Các web shell này được Microsoft Defender phát hiện với thông tin cụ thể như sau:

- Exploit:Script/Exmann.A!dha

- Behavior:Win32/Exmann.A

- Backdoor:ASP/SecChecker.A

- Backdoor:JS/Webshell

- Trojan:JS/Chopper!dha

- Behavior:Win32/DumpLsass.A!attk

- Backdoor:HTML/TwoFaceVar.B

Đối với các tổ chức không sử dụng Microsoft Defender, công ty Redmond đã thêm các chữ ký cập nhật vào công cụ độc lập Microsoft Safety Scanner của họ để bổ sung khả năng tìm và loại bỏ các web shell được sử dụng trong chiến dịch tấn công này.

Microsoft Safety Scanner giúp loại bỏ web shell

Microsoft Safety Scanner, còn được gọi là Công cụ Hỗ trợ Ứng phó Khẩn cấp của Microsoft (MSERT), là một công cụ chống phần mềm độc lập di động bao gồm chữ ký Microsoft Defender để quét và xóa phần mềm độc hại được phát hiện.

Có thể coi MSERT là một trình quét theo yêu cầu và sẽ không cung cấp bất kỳ biện pháp bảo vệ thời gian thực nào. Do đó, công cụ này chỉ nên được sử dụng để quét tại chỗ và không nên được coi như một chương trình antivirus độc lập.

Hơn nữa, MSERT cũng sẽ tự động xóa bất kỳ tệp nào được phát hiện và không cách ly chúng nếu bạn không khởi động chương trình với đối số /N, như trong msert.exe /N. Để quét web shell và không xóa chúng, bạn cũng có thể sử dụng tập lệnh PowerShell được mô tả ở cuối bài viết.

Microsoft Safety Scanner có thể được download dưới dạng tệp thực thi 32-bit hoặc 64-bit và được sử dụng để thực hiện quét tại chỗ khi cần thiết.

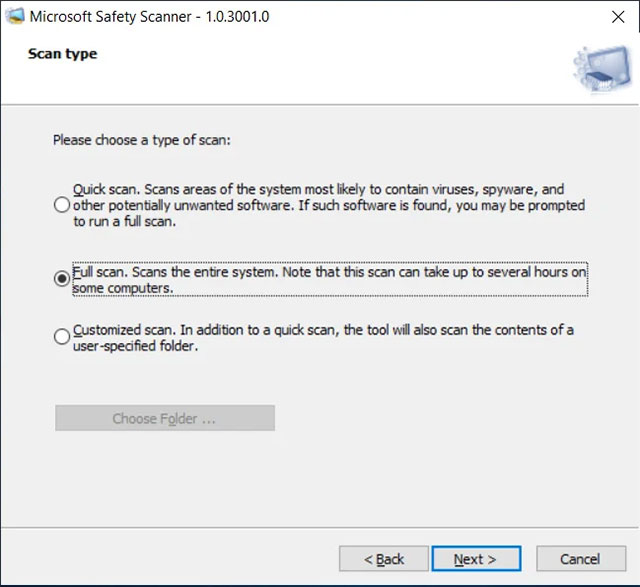

Sau khi khởi chạy chương trình, hãy đồng ý với các thỏa thuận cấp phép và bạn sẽ được đưa tới màn hình chọn kiểu quét.

Microsoft thường khuyến nghị người dùng nên chọn tùy chọn “Full scan” để quét toàn bộ máy chủ.

Tùy thuộc vào kích thước cài đặt của bạn, quá trình quét toàn bộ có thể mất khá nhiều thời gian. Do đó, bạn có thể thực hiện quét tùy chỉnh “Customized scan” đối với từng thư mục quan trọng, chẳng hạn như:

- %IIS installation path%\aspnet_client\*

- %IIS installation path%\aspnet_client\system_web\*

- %Exchange Server installation path%\FrontEnd\HttpProxy\owa\auth\*

- Configured temporary ASP.NET files path

- %Exchange Server Installation%\FrontEnd\HttpProxy\ecp\auth\*

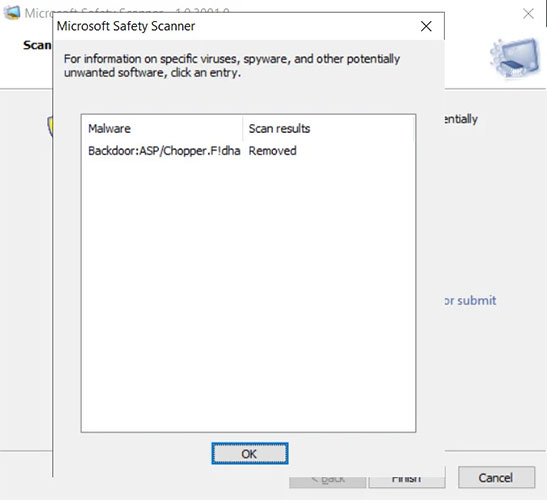

Sau khi quá trình quét kết thúc, MSERT sẽ báo cáo những tệp nào đã bị xóa và tên cụ thể của chúng.

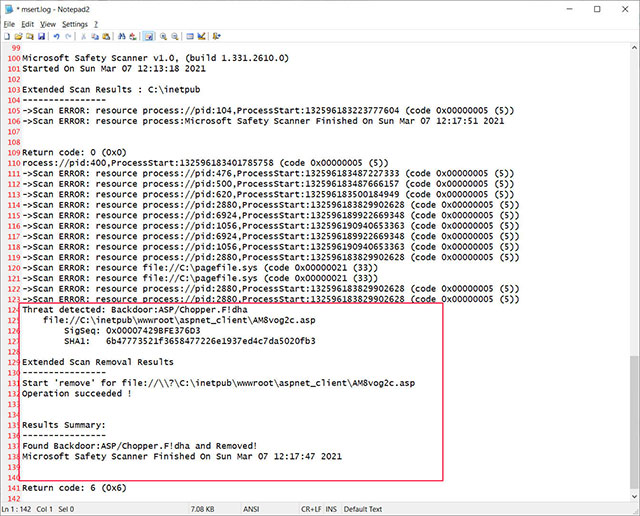

Để biết thêm thông tin chi tiết về những tệp nào đã bị xóa, bạn có thể tham khảo tệp %SYSTEMROOT%\debug\msert.log, như được hiển thị bên dưới.

Khi sử dụng xong MSERT, bạn có thể gỡ cài đặt công cụ này bằng cách xóa tệp thực thi msert.exe.

Các tập lệnh PowerShell hỗ trợ tìm web shell

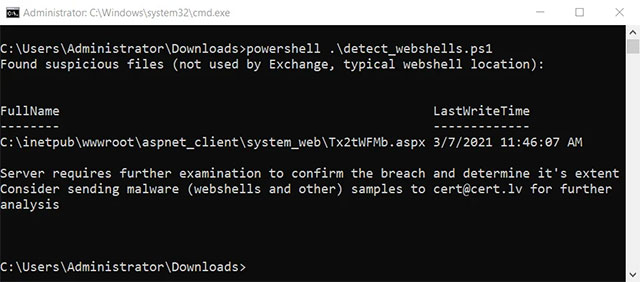

Nếu muốn quét web shell mà không xóa chúng, bạn có thể sử dụng tập lệnh PowerShell mới có tên là detector_webshells.ps1 được tạo bởi CERT Latvia.

Tập lệnh này sẽ hiển thị các tệp chứa những chuỗi cụ thể được sử dụng bởi web shell, nhưng không phải Microsoft Exchange, trong các cuộc tấn công ProxyLogon. Ưu điểm của detector_webshells.ps là nó sẽ không xóa tệp và tạo điều kiện cho quá trình phân tích sâu hơn sau này.

Bạn có thể tìm kiếm thêm thông tin về cách sử dụng tập lệnh này trong kho lưu trữ GitHub của dự án CERT-LV.

Ngoài ra, Microsoft cũng vừa phát hành một tập lệnh PowerShell có tên Test-ProxyLogon.ps1, có thể được sử dụng để tìm kiếm chỉ số về sự xâm phạm (IOC) liên quan đến các cuộc tấn công ProxyLogon trong các tệp nhật ký Exchange và OWA.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap