![]() Tạo mật khẩu an toàn trong Windows – Phần 1

Tạo mật khẩu an toàn trong Windows – Phần 1

![]() Tạo mật khẩu an toàn trong Windows – Phần 2

Tạo mật khẩu an toàn trong Windows – Phần 2

Quản trị mạng – Trong phần này chúng tôi sẽ giới thiệu cách tạo một mật khẩu Windows đủ an toàn để khắc phục được tất cả các vấn đề đã đưa ra trong hai cài đặt đầu tiên của loạt bài.

Giới thiệu

Trong hai phần đầu của loạt bài này, chúng tôi đã phô bày ra sự thực về chính sách mật khẩu của Windows và cách nó được điều khiển như thế nào trong môi trường Active Directory. Nếu xem lại các phần trước, bạn sẽ tìm thấy nó trong phần Default Domain Policy mặc định. Chúng tôi cũng đã giới thiệu các công nghệ đã được sử dụng để xâm nhập trái phép vào mật khẩu Windows, miêu tả những hạn chế trong mỗi một tấn công. Trong phần này, chúng tôi sẽ giới thiệu cách tạo một mật khẩu Windows an toàn như thế nào, và mật khẩu đó giải quyết các vấn đề mà chúng tôi đã đưa ra trong hai phần đầu. Phần này cũng giới thiệu những khả năng mặc định có trong cài đặt Active Directory Windows 2000/2003/2008, cũng như một số công nghệ có thể tăng bảo mật cho mật khẩu.

Chỉ sử dụng cụm từ

Một mật khẩu điển hình mà người có thể sử dụng nên là:

Am3r1c@

Mật khẩu kiểu này sẽ có đủ những những yêu cầu về độ phức tạp, tuy nhiên sẽ rất khó nhớ và thực sự không dễ đánh chút nào. Chính vì vậy, người dùng sẽ phải viết mật khẩu này ra một chỗ nào đó, có thể để nó trên màn hình của họ, hay giấu dưới bàn phím của họ,… Thay cho cách thức cổ xưa giống như mật khẩu này, bạn hãy thử sử dụng một mật khẩu kiểu cụm từ như:

Tôi là một trưởng nhóm IT.

Hoặc

Tôi đã đi Đức trong kỳ nghỉ lễ gần đây nhất.

Lưu ý: Đọc mỗi một trong ba mật khẩu và cụm từ trên, sau đó thử đánh lại mỗi một mật khẩu xem sao. Bạn sẽ thấy rằng các cụm từ sẽ được bạn đánh vào dễ dàng hơn rất nhiều và cũng dễ nhớ hơn.

Khi các cụm từ đạt tới độ dài tối đa của mật khẩu thì các tấn công kiểu dictionary hoặc Rainbow sẽ gặp nhiều khó khăn hơn và có thể cho phép người dùng của mình giữ mật khẩu lâu hơn, thậm chí lên đến cả năm trời.

Trong phần này, chúng tôi sẽ giới thiệu những chính sách mật khẩu tốt và cách nó được thi hành an toàn như thế nào, cách bảo vệ nó trên các máy tính (gồm có cả SAM nội bộ) và những công nghệ nào có thể được sử dụng để thực thi một mật khẩu tốt.

Bảo đảm sự nhất quán của chính sách mật khẩu cho miền và tài khoản người dùng nội bộ

Cấu hình built-in của Active Directory bảo đảm rằng tất cả các tài khoản người dùng (tài khoản được lưu trong Active Directory và các tài khoản được lưu trong) đều có cùng một chính sách mật khẩu. Mặc dù vậy, bạn có thể thay đổi bằng cách liên kết và cấu hình một GPO ở mức OU (organizational unit), mức nơi OU có các tài khoản máy tính được lưu trong chúng. Trong trường hợp này, các desktop và máy chủ (không phải các domain controller) có có thể nhờ SAM của các tài khoản người dùng nội bộ để tham gia vào một chính sách mật khẩu khác với SAM của các tài khoản người dùng miền.

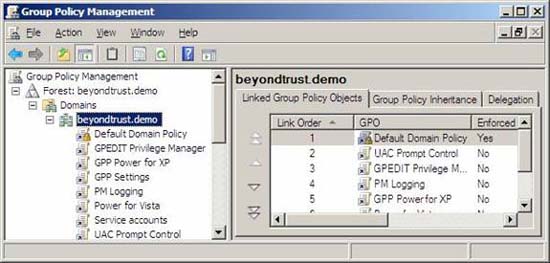

Để giữ được tính nhất quán của chính sách mật khẩu cho tất cả người dùng, bạn có thể thi hành GPO nắm giữ các thiết lập chính sách mật khẩu của mình cho các tài khoản người dùng trong miền. Đây cũng là Default Domain Policy. Để thực thi một GPO, hãy kích phải vào GPO và chọn tùy chọn Enforce Menu. Hình 1 cho bạn thấy những gì được thể hiện trong khi cấu hình.

Hình 1: Việc thi hành Default Domain Policy sẽ bảo đảm rằng tất cả tài khoản người dùng trong SAM nội bộ đều sử dụng một chính sách mật khẩu nhất quán

Nhiều chính sách mật khẩu trên miền bằng công nghệ của Microsoft

Microsoft đã tăng cơ hội và cung cấp khả năng có nhiều chính sách mật khẩu trong một miền Active Directory. Đây không phải tin giật gân nhưng nó mang đến một hơi thở mới. Công nghệ này chỉ có sẵn trong miền Windows Server 2008, nơi tất cả các domain controller đều chạy Windows Server 2008. Thêm vào đó, miền cũng phải chạy ở mức chức năng Windows Server 2008. Công nghệ này được cho như các chính sách mật khẩu mạnh.

Nếu tình huống này phát sinh, bạn có thể cấu hình các chính sách mật khẩu. Điều đó có nghĩa rầng bạn có các tính năng dưới đây:

- Các chuyên gia về CNTT phải sử dụng mật khẩu 25 ký tự

- Các nhà quản lý nhân sự phải sử dụng mật khẩu 20 ký tự

- Còn tất cả những người dùng khác phải sử dụng mật khẩu 17 ký tự

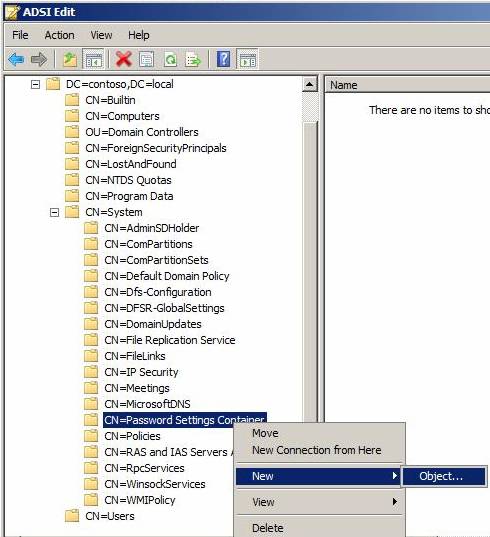

Bất lợi trong cách sử dụng này là không được cấu hình trong Group Policy mà thay vì đó bạn phải tạo các đối tượng Active Directory bổ sung bên trong Password Settings Container. Thành phần mà bạn có thể sử dụng để xem và cấu hình các đối tượng mới này là ADSIEDIT.MSC, xem trong hình 2.

Hình 2: ADSIEDIT.MSC có thể được sử dụng để tạo các chính sách mật khẩu tinh hơn trong các miền Windows Server 2008.

Để tạo các đối tượng bổ sung, bạn phải kích chuột phải vào Password Settings Container và chọn New, Object. Wizard sẽ hướng dẫn bạn để cấu hình những thứ cần thiết.

Nâng các chính sách mật khẩu lên mức kế

Trước đây Microsoft đã cung cấp cho chúng ta cách điều khiển chính sách mật khẩu, còn nay, với các chính sách mật khẩu mạnh của Windows Server 2008, chúng ta có nhiều sự lựa chọn hơn. Tuy nhiên nếu bạn muốn nâng các thiết lập chính sách mật khẩu miền Windows của mình lên một mức để cho phép kiểm soát được toàn bộ các mật khẩu, hãy sử dụng công cụ Password Policy của Special Operations Software.

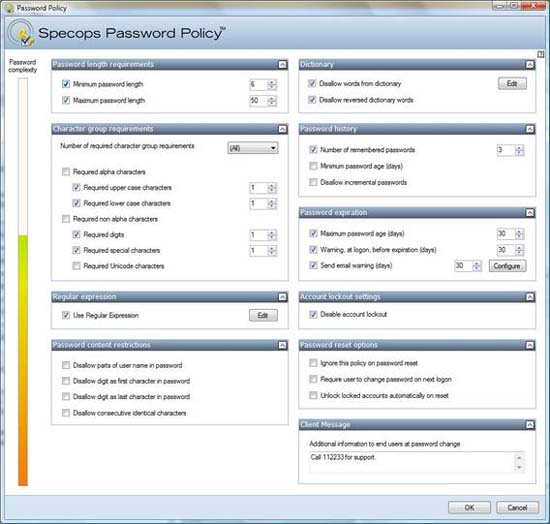

Với công cụ này, bạn có thể cấu hình những gì được liệt kê dưới đây:

- Thiết lập sự kết hợp giữa những hạn chế mật khẩu: chữ in hoa, chữ thường, số và các ký tự đặc biệt.

- Các quy chế cho việc hết hạn mật khẩu, hay vẫn được gọi là tuổi thọ mật khẩu trên mỗi chính sách.

- Không cho phép các ký tự liên tiếp trong mật khẩu

- Tự động gửi email hết hạn mật khẩu

- Các yêu cầu chính sách mật khẩu bổ sung;…

Hình 3 thể hiện những gì có trong giao diện của Password Policy:

Hình 3: Specops Password Policy là một công cụ chính sách mật khẩu mạnh cho các miền của Windows

Kết luận

Mật khẩu Windows luôn nằm trong trạng thái bị tấn công. Nhiều trong số các tấn công có hiệu lực và được thực hiện khá dễ dàng. Chính vì vậy bạn phải bảo vệ mật khẩu của chính mình và mật khẩu của người dùng trên mạng mà mình quản lý. Những gì được đặt mặc định bên trong môi trường Windows cần phải được thay đổi. Bên cạnh đó bạn cần phải chỉ dẫn cho người dùng của mình làm thế nào để giữ an toàn cho mật khẩu của mình nhất. Giáo dục họ cách tạo một mật khẩu dài, phức tạp và khỏe…và biết cách khai thác sử dụng phần mềm tạo các chính sách để bảo vệ mật khẩu cho tổ chức của mình.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài