Người dùng Windows nên cảnh giác cao độ với Remcos Remote Access Trojan (RAT). Phần mềm độc hại này triển khai một payload cực kỳ bí mật thông qua phishing, không cần tải xuống. Chỉ cần một cú nhấp chuột bất cẩn vào liên kết ZIP độc hại, RAT sẽ hoạt động, thực thi các ứng dụng HTML thông qua PowerShell. Từ đó, nó có thể chụp ảnh màn hình, ghi lại các lần nhấn phím và kiểm soát hoàn toàn hệ thống của bạn.

Sau đây là cách bảo vệ PowerShell của bạn khỏi RAT Remcos và bất kỳ cuộc tấn công fileless nào khác.

Mục lục bài viết

RAT Remcos chiếm quyền PowerShell để giành lấy hệ thống của bạn như thế nào?

Công ty bảo mật Qualys đã tiết lộ sự đơn giản của cuộc tấn công RAT Remcos. Nạn nhân nhận được một file ZIP chứa file LNK lừa đảo, một shortcut Windows được ngụy trang thành một tài liệu thực. Tính đến tháng 5 năm 2025, những kẻ tấn công đang sử dụng email lừa đảo có chủ đề về thuế, nhưng các biến thể trong tương lai có thể sử dụng bất kỳ thứ gì lừa bạn nhấp vào liên kết.

Khi bạn mở file LNK, nó sẽ kích hoạt một ứng dụng Windows có tên là mshta.exe (Microsoft HTML Application Host). Tiếp theo, một script PowerShell, chẳng hạn như "24.ps1" sẽ khởi chạy shellcode loader để thực thi payload RAT Remcos theo thời gian thực. Cuộc tấn công không lưu trữ bất kỳ file nào trên ổ đĩa mà hoạt động hoàn toàn trong bộ nhớ.

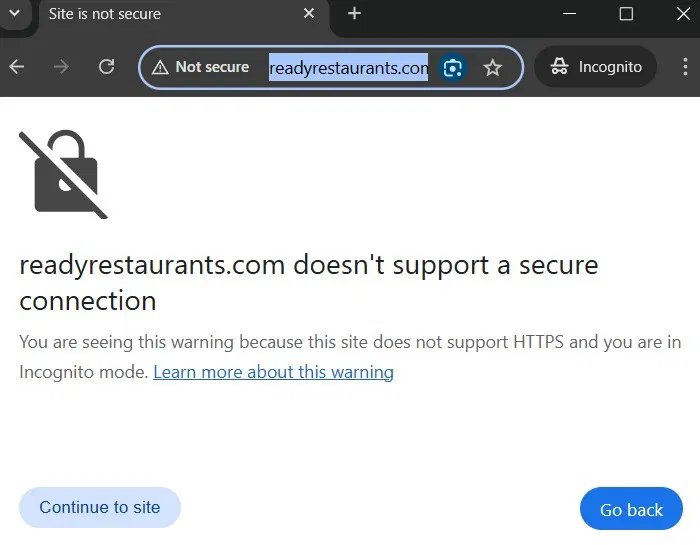

Ngoài ra, phần mềm diệt virus Microsoft Defender không thể hành động trong khi kẻ tấn công tạo kết nối TLS từ xa. Hiện tại, chúng đang liên kết đến một máy chủ lệnh có tên là "ReadyRestaurants DOT com". Google Chrome đã đánh dấu nó là "không an toàn". Nhưng điều này có thể thay đổi trong tương lai.

Lưu ý quan trọng: Windows PowerShell đã trở thành công cụ ưa thích của tội phạm mạng để thực hiện các cuộc tấn công lén lút mà không bị phát hiện. Chỉ trong tháng trước, chúng ta đã thấy điều này với phần mềm độc hại Neptune RAT, yêu cầu bạn phải tải xuống file trước.

Ngăn RAT Remcos thực thi trong PowerShell

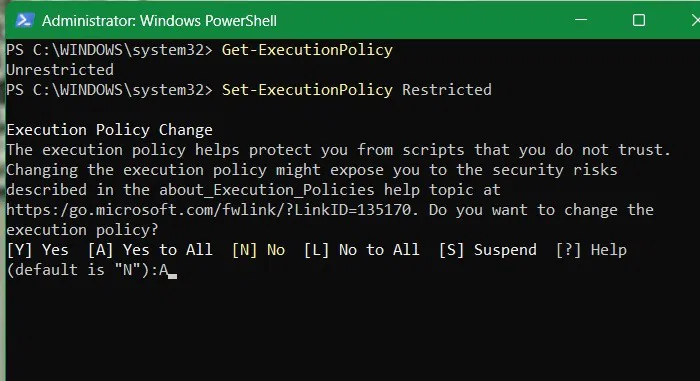

Đầu tiên, hãy khởi chạy PowerShell với quyền admin. Sau đó, hãy kiểm tra xem nó đang ở chế độ unrestricted hay restricted.

Get-ExecutionPolicyNếu thiết bị của bạn được đặt thành restricted (thường là mặc định), hãy chuyển sang bước tiếp theo. Nếu không, trước tiên hãy chuyển từ unrestricted trở lại restricted. Nhấp vào A khi được yêu cầu xác nhận thay đổi này.

Set-ExecutionPolicy Restricted

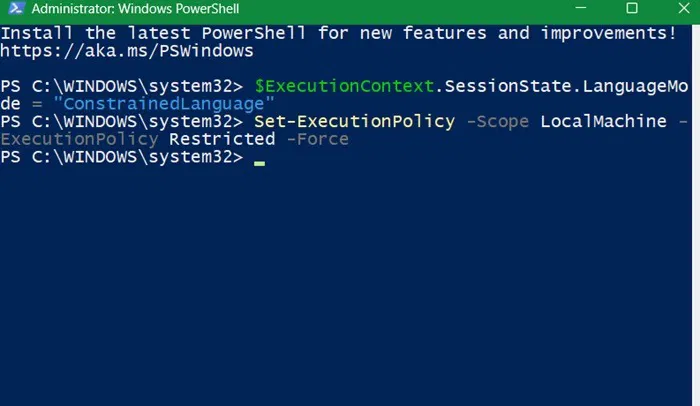

Sau khi triển khai thay đổi trên, hãy làm theo khuyến nghị của Qualys và đặt PowerShell thành Constrained Language Mode. Nó chặn quyền truy cập vào các phương thức .NET nhạy cảm và những đối tượng COM mà RAT Remcos và phần mềm độc hại tương tự thường khai thác.

$ExecutionContext.SessionState.LanguageMode = "ConstrainedLanguage"Để có hiệu quả tốt nhất, hãy đảm bảo cài đặt này áp dụng cho tất cả người dùng, bao gồm cả người dùng không phải quản trị viên, ngay cả khi bạn là người duy nhất sử dụng PC.

Set-ExecutionPolicy -Scope LocalMachine -ExecutionPolicy Restricted -Force

Qualys cũng khuyến nghị chặn các đối số dòng lệnh PowerShell đáng ngờ. Điều này ngăn chặn các script ẩn tiền thân, như file HTA trong những cuộc tấn công RAT Remcos, khỏi thực thi trong cửa sổ PowerShell của người dùng.

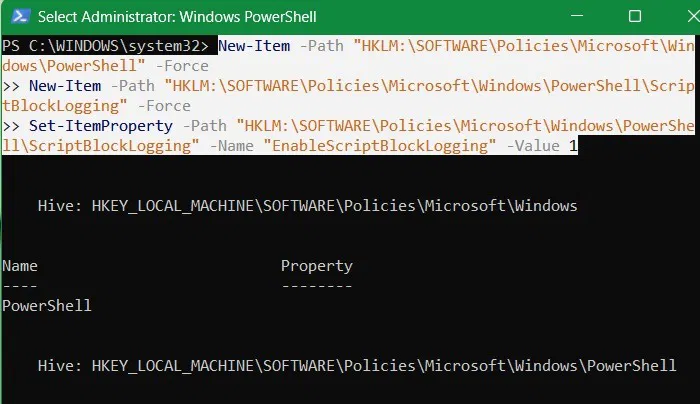

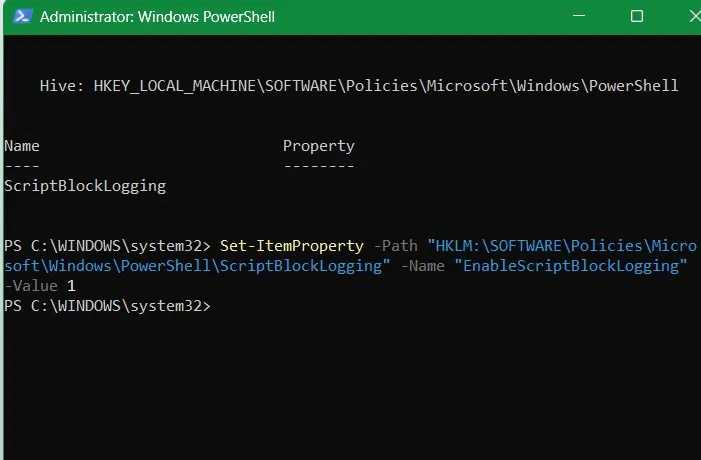

Vì RAT Remcos tận dụng shellcode PowerShell, nên có một cách để phát hiện các lệnh này. Trừ khi nó đã có sẵn trên PC của bạn, bạn có thể cần phải tạo thủ công đường dẫn registry bị thiếu cho "PowerShell" và "ScriptBlockLogging".

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell" -Force

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging" -Force

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging" -Name "EnableScriptBlockLogging" -Value 1

Bây giờ, hãy bật lệnh “ScriptBlockLogging” và đặt giá trị của lệnh này thành 1. Lệnh này sẽ ngăn RAT Remcos và các phần mềm độc hại khác chạy shellcode loader trong PowerShell.

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging" -Name "EnableScriptBlockLogging" -Value 1

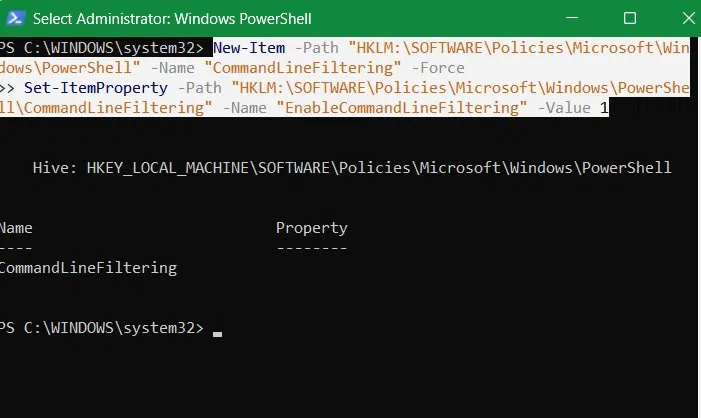

Có một lệnh liên quan khác để chặn các đối số dòng lệnh đáng ngờ bằng cách sử dụng những script ẩn.

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell" -Name "CommandLineFiltering" -Force

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\PowerShell\CommandLineFiltering" -Name "EnableCommandLineFiltering" -Value 1

Điều cần biết: Sự gia tăng gần đây của các script do AI tạo ra trong PowerShell là một yếu tố lớn khiến tác giả phần mềm độc hại dễ dàng tạo ra những script mới để nhắm mục tiêu vào các hệ thống.

Lưu ý: Một số trang web đề xuất tắt PowerShell đối với người dùng không phải quản trị viên. Chúng ta sẽ không đi đến phương án cực đoan đó vì việc sử dụng tài khoản Windows không phải quản trị viên có nhiều lợi thế. Thứ nhất, nó bảo vệ bạn khỏi các mối đe dọa mạng đánh cắp thông tin đăng nhập, chẳng hạn như NT LAN Manager (NTLM).

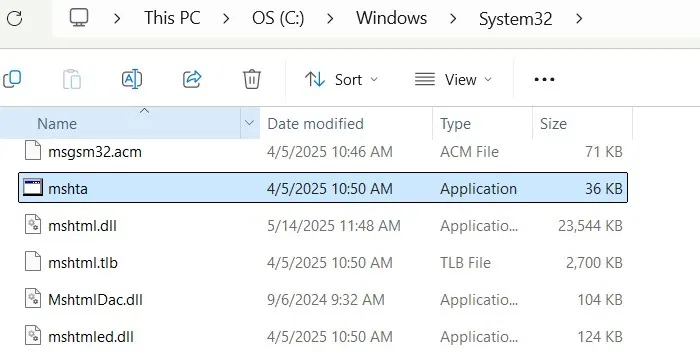

Tắt MSHTA.exe để ngăn RAT Remcos thực thi

RAT Remcos sử dụng một ứng dụng hệ thống phổ biến trên PC Windows có tên là “mshta.exe”. Ứng dụng này nằm trong “C:\Windows\System32”.

Ngày nay, việc tắt mshta.exe hoàn toàn ổn. Ứng dụng này rất hiếm khi được sử dụng, ngoại trừ trong các ứng dụng cũ như Internet Explorer hoặc file macro Office. Từ phiên bản Windows 11 24H2 trở đi, ứng dụng này đã bị loại bỏ hoàn toàn.

Vì mshta.exe vận hành các file ứng dụng HTML (HTA), nên nó được sử dụng để chạy VBScript hoặc JavaScript bên ngoài trình duyệt có đầy đủ đặc quyền hệ thống.

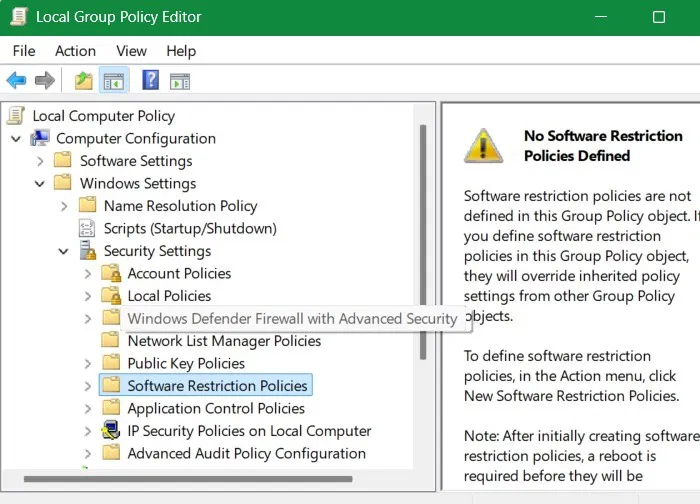

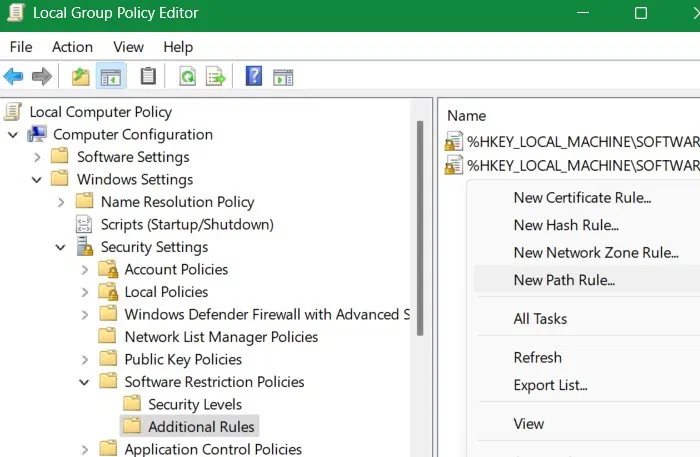

Trong Windows 11 Pro, nhập gpedit.msc vào lệnh Run để đi đến Local Group Policy Editor. Đi theo đường dẫn này: Computer Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies.

Nếu không có policy nào tồn tại, hãy nhấp chuột phải để tạo policy bảo mật mới bằng cách chọn New Software Restriction Policies. Sau khi tạo xong, trong mục Additional Rules, hãy nhấp chuột phải và chọn New Path Rule.

Đổi tên đường dẫn này thành C:\Windows\System32\mshta.exe. Đặt mức bảo mật thành Disallowed và nhấp vào Apply -> OK.

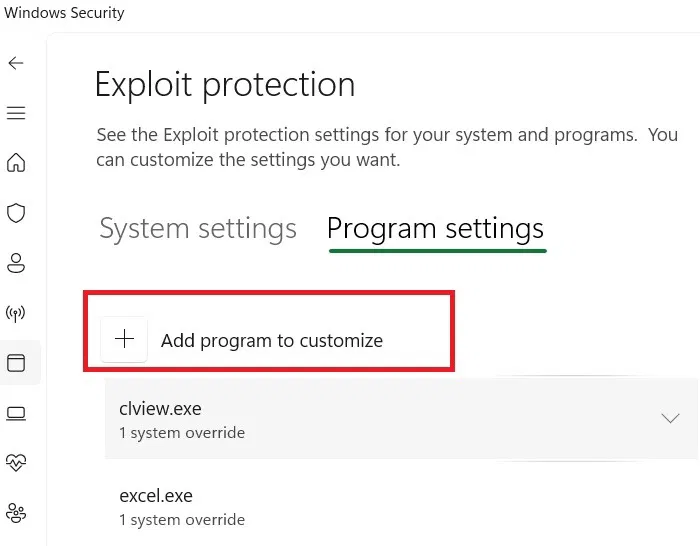

Trên các thiết bị Windows 11/10 Home không có Group Policy Editor, có một cách khác. Khởi chạy Windows Security và đi tới App & Browser Control -> Exploit Protection -> Exploit Protection Settings -> Program Settings. Tại đây, nhấp vào Add program to customize.

Các tùy chọn trên sẽ hiển thị hai tùy chọn. Nhấp vào Choose exact file path. Nó sẽ mở cửa sổ File Explorer. Điều hướng đến vị trí file mshta.exe và nó sẽ mở trong một cửa sổ pop-up khác.

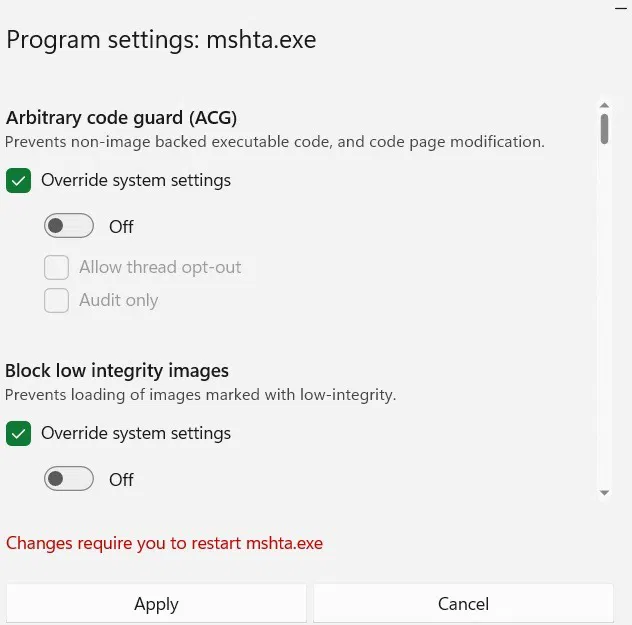

Bây giờ, bạn chỉ cần tắt tất cả các policy mshta.exe ghi đè lên những biện pháp phòng ngừa của hệ thống. Nếu các policy này đã được tắt, bạn không cần phải làm gì cả.

Các phương pháp khác để ngăn chặn khai thác từ xa trong PowerShell

Sau đây là một số điều khác bạn có thể làm để ngăn chặn RAT Remcos và những khai thác từ xa khác thực thi trong PowerShell.

- Đầu tư vào phần mềm bảo vệ điểm cuối Windows, chẳng hạn như Microsoft Defender, là một sản phẩm khác với Windows Security.

- Cập nhật và vá hệ thống của bạn thường xuyên. Di chuyển sang phiên bản 24H2 trong Windows 11 sẽ cung cấp các bản vá kịp thời cho những mối đe dọa mới nhất này.

- Triển khai bộ lọc email và bảo vệ chống phishing trên các email trình duyệt web được sử dụng trên các thiết bị Windows.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Văn phòng

Văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Video, phim, nhạc

Video, phim, nhạc  Mạng xã hội

Mạng xã hội  Học tập - Giáo dục

Học tập - Giáo dục  Máy ảo

Máy ảo  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ