Ransomware (mã độc tống tiền) có lẽ không còn là khái niệm mới mẻ với đa số người dùng máy tính. Tuy nhiên ransomware Lượng tử (Quantum ransomware) lại là thuật ngữ không phải ai cũng từng nghe qua.

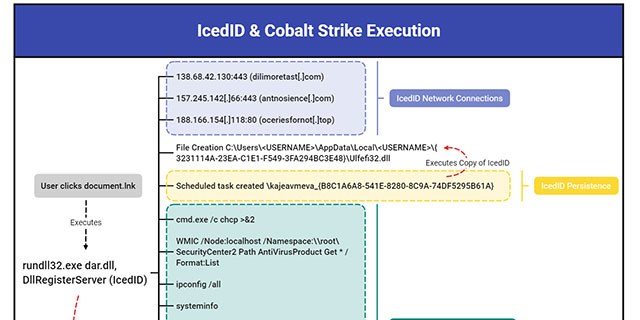

Đây là một chủng mã độc tống tiền hoàn toàn mới, được phát hiện lần đầu tiên vào tháng 8 năm 2021. Ransomware lượng tử nguy hiểm ở chỗ nó có thể thực hiện các cuộc tấn công với cường độ mạnh mẽ và leo thang nhanh chóng, khiến quản trị viên hệ thống cũng như các hệ thống phòng thủ có rất ít thời gian để phản ứng. Trong những cuộc tấn công điển hình, tác nhân đe dọa thường sử dụng phần mềm độc hại IcedID làm một trong những vectơ truy cập ban đầu vào hệ thống mục tiêu. Đây là cầu nối triển khai Cobalt Strike để truy cập từ xa vào hệ thống, dẫn đến việc đánh cắp và mã hóa dữ liệu bằng Quantum Locker.

Nhóm nghiên cứu bảo mật tại The DFIR Report đã tiến hành phân tích các chi tiết kỹ thuật của một cuộc tấn công Quantum ransomware điển hình. Kết quả cho thấy cuộc tấn công chỉ kéo dài trong vỏn vẹn 3 giờ 44 phút, tính từ thời điểm lây nhiễm ban đầu đến khi mã độc toàn tất mã hóa toàn bộ thiết bị. Đây rõ ràng là con số “gây sốc” với bất cứ hệ thống phòng thủ nào.

Sử dụng IcedID làm cầu nối truy cập ban đầu

Cuộc tấn công Quantum ransomware được DFIR quan sát đã sử dụng phần mềm độc hại IcedID làm quyền truy cập ban đầu vào hệ thống mục tiêu, nhiều khả năng là thông qua email lừa đảo có chứa tệp đính kèm ISO.

IcedID là một mô-đun trojan ngân hàng được sử dụng trong 5 năm qua, chủ yếu để triển khai payload giai đoạn hai, loader và ransomware. Sự kết hợp giữa IcedID và tệp lưu trữ ISO có xu hướng được sử dụng trong các cuộc tấn công Quantum ransomware gần đây, với khả năng vượt trội trong việc vượt qua các hàng rào kiểm soát bảo mật email.

Hai giờ sau lần lây nhiễm ban đầu, các tác nhân đe dọa sẽ đẩy Cobalt Strike vào quy trình hệ thống C:\Windows\SysWOW64\cmd.exe để tránh bị phát hiện.

Ở giai đoạn này, những kẻ xâm nhập sẽ đánh cắp thông tin đăng nhập miền Windows bằng cách phá hủy bộ nhớ của LSASS, cho phép chúng lan truyền theo chiều ngang qua mạng.

"Trong một giờ tiếp theo, tác nhân đe dọa tiến hành tạo kết nối RDP với các máy chủ khác trong môi trường lây nhiễm. Sau khi xử lý được bố cục của miền, tác nhân đe dọa sẽ chuẩn bị triển khai ransomware bằng cách sao chép mã độc(có tên ttsel.exe) vào từng máy chủ thông qua thư mục C$ share”, nhóm DFIR nêu chi tiết trong báo cáo.

Cuối cùng, các tác nhân đe dọa đã sử dụng WMI và PsExec để triển khai payload và các thiết bị mã hóa ransomware Quantum.

Như đã đề cập, toàn bộ cuộc tấn công như vậy chỉ diễn ra trong chưa đầy bốn giờ. Quan trong hơn là chúng thường xảy ra vào đêm muộn hoặc cuối tuần, khiến các quản trị viên mạng và bảo rơi vào trạng thái bị động và khó đưa ra phản ứng kịp thời với cuộc tấn công.

Quantum Locker là gì?

Phần mềm tống tiền Quantum Locker là một thương hiệu mới của hoạt động ransomware MountLocker, xuất hiện vào tháng 9 năm 2020.

Kể từ đó, băng đảng ransomware này đã đổi “thương hiệu” thành nhiều tên gọi khác nhau, bao gồm AstroLocker, XingLocker và hiện tại là Quantum Locker.

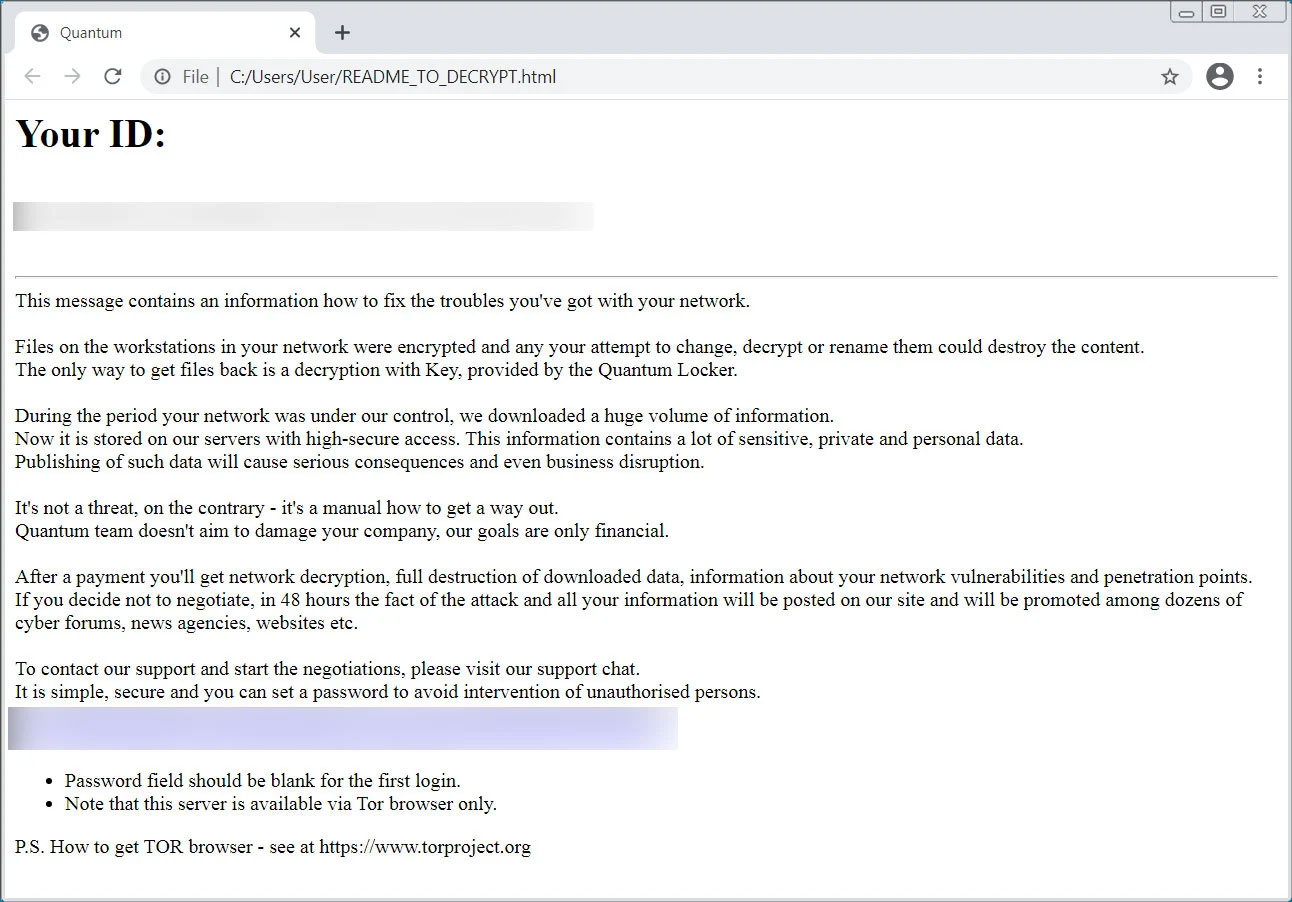

Việc đổi thương hiệu thành Quantum được ghi nhận vào 8 năm 2021, khi trình mã hóa ransomware bắt đầu thêm phần mở rộng .quantum vào tên tệp được mã hóa và xóa ghi chú đòi tiền chuộc có tên README_TO_DECRYPT.html.

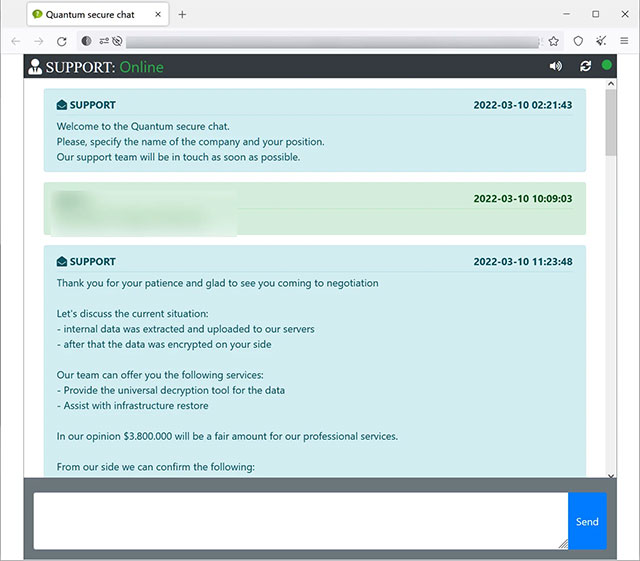

Nội dung ghi chú bao gồm liên kết đến một trang web thương lượng tiền chuộc Tor, và ID duy nhất được liên kết với nạn nhân. Các ghi chú tiền chuộc cũng cho biết dữ liệu đã bị đánh cắp và sẽ bị công bố nếu không trả tiền chuộc. Mức tiền chuộc giao động từ 150 ngàn đến hàng triệu USD.

Sự nguy hiểm của Quantum Locker là không phải bàn cãi. May thay, hoạt động của chủng ransomware này không quá tích cực với chỉ một số ít các cuộc tấn công được ghi nhận mỗi tháng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài