Microsoft vừa phải vô hiệu hóa trình xử lý giao thức MSIX ms-appinstaller. Lý do là vì MSIX bị khai thác trong một cuộc tấn công bằng malware để cài đặt ứng dụng độc hại trực tiếp từ một trang web thông qua lỗ hổng giả mạo Windows AppX Installer.

Quyết định vô hiệu hóa MSIX được đưa ra sau khi Microsoft phát hành các bản cập nhật bảo mật để khắc phục lỗ hổng (CVE-2021-43890) trong bản vá Patch Tuesday tháng 12/2021. Gã khổng lồ phần mềm cũng cung cấp các giải pháp để vô hiệu hóa MSIX mà không cần triển khai các bản vá.

Nhiều khả năng Microsoft vô hiệu hóa hoàn toàn giao thức MSIX là để bảo vệ tất cả khách hàng Windows, bao gồm cả những người chia cài bản cập nhật bảo mật tháng 12 hoặc chưa áp dụng các giải pháp khắc phục.

"Chúng tôi đang tích cực làm việc để giải quyết lỗ hổng bảo mật này. Hiện tại, chúng tôi đã vô hiệu hóa lược đồ ms-appinstaller (giao thức). Điều này có nghĩa là App Installer sẽ không thể cài đặt trực tiếp ứng dụng từ máy chủ web. Thay vào đó, người dùng sẽ phải tải ứng dụng về thiết bị đã sau đó mới có thể cài gói với App Installer", Quản lý Chương trình Dian Hartono của Microsoft chia sẻ.

"Chúng tôi nhận thấy rằng tính năng này rất quan trọng với nhiều tổ chức, doanh nghiệp. Chúng tôi đang dành thời gian để tiến hành kiểm tra kỹ lưỡng nhằm đảm bảo rằng việc kích hoạt lại giao thức có thể thực hiện một cách an toàn".

"Chúng tôi cũng đang xem xét tung ra một Group Policy cho phép quản trị viên IT kích hoạt lại giao thức và kiểm soát việc sử dụng nó trong tổ chức của họ".

Hacker lợi dụng ms-appinstaller để cài mã độc như thế nào?

Hồi tháng 12/2021, hacker đã bắt đầu phát tán mã độc Emotet lên các hệ thống Windows 10 và Windows 11 bằng cách sử dụng các gói Windows AppX Installer độc hại được ngụy trang dưới dạng phần mềm Adobe PDF.

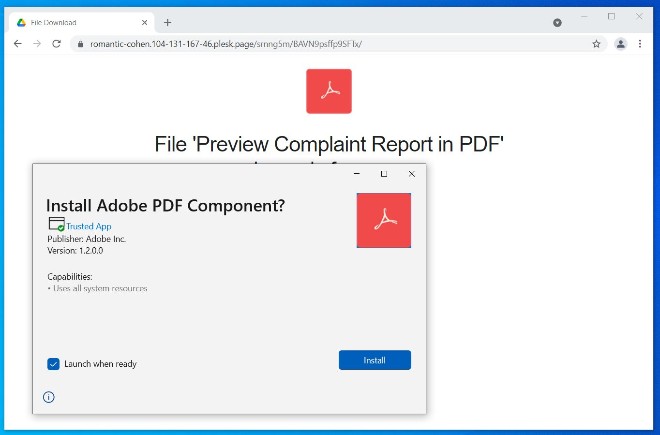

Các email lừa đảo của Emotet sử dụng chuỗi mail trả lời bị đánh cắp để hướng dẫn nạn nhân mở các tệp PDF có liên quan tới cuộc trò chuyện trước đó. Tuy nhiên, khi nhấp vào, các liên kết được nhúng trong email sẽ chuyển hướng đến các trang mà thay vì mở PDF sẽ khởi chạy Windows App Installer và yêu cầu cài đặt một thành phần PDF, "Adobe PDF Component".

Mặc dù trông giống như ứng dụng Adobe thật nhưng khi người dùng nhấn nút Install, App Installer sẽ tải xuống và cài đặt một appxbundle độc hại được lưu trữ trên Microsoft Azure.

Lỗ hổng giả mạo App Installer này cũng được dùng để phân phối malware BazarLoarder thông qua các gói cài đặt độc hại được lưu trữ trên Microsoft Azure, sử dụng các URL dạng *.web.core.windows.net.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài