Backdoor là một công cụ (chương trình hoặc liên quan tới chương trình) được hacker sử dụng để cài đặt trên hệ thống nhằm vượt qua hàng rào bảo mật của một thiết bị, phần mềm nào từ xa. Người dùng không hề biết đến sự tồn tại của backdoor cho tới khi nó bị phát hiện.

Việc phát hiện ra backdoor trong các thiết bị là vô cùng khó khăn. Nhiều chuyên gia giỏi nhất cũng khó biết được các mã độc “cửa hậu” này làm gì trên máy tính của nạn nhân và ai là kẻ điều khiển.

Dưới đây là danh sách 12 backdoor nằm trong top malware có phương thức hoạt động tinh tế nhất trong lịch sử máy tính.

12. Back Orifice

Back Orifice được xem là loại backdoor đầu tiên trong lịch sử, do một nhóm có tên Cult of the Dead Cow (Tín đồ của Bò chết) gồm những hacker khét tiếng tạo ra vào năm 1998.

Nhóm tin tặc này đã sử dụng Back Orifice để kiểm soát và điều khiển từ xa qua mạng với cổng xâm nhập là 31337, hoạt động trên Microsoft BackOffice Server – tiền thân của Windows Small Business Server.

Sau khi Back Orifice ra đời thế giới đã phải có một cái nhìn mới, rộng lớn hơn về những mối nguy hiểm của backdoor và khái niệm Trojan, những chương trình máy tính hoạt động bí mật nhằm phá hoại, gây tổn hại máy tính cũng được đưa ra.

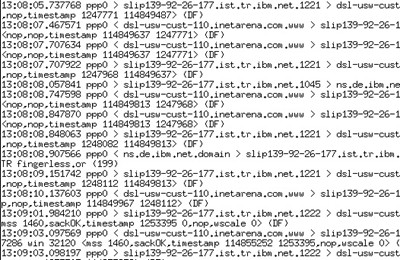

11. DSL Backdoor

DSL Backdoor được phát hiện vào cuối năm 2013 bởi Eloi Vanderbeken, một Reverse-Engneer (người chuyên dịch ngược phần mềm) người Pháp.

Backdoor này cho phép kẻ tấn công gửi các lệnh đến một số bộ định tuyến sử dụng phần cứng của Sercomm như Linksys, Netgear, Cisco và Diamond theo cổng TCP 32764 từ một dòng lệnh shell mà không cần bất cứ sự xác thực nào của quản trị mạng.

Trong phiên bản Firmware mới nhất, lỗ hổng này mặc dù đã được vá nhưng Sercomm đã cài thêm một backdoor tương tự bằng một cách khác. Để khắc phục vấn đề này, một bản vá khác được tung ra vào tháng 4/2014 nhưng chỉ là ẩn truy cập vào cổng 32764 mà thôi chứ chưa thể trị được backdoor TCP 32764. Và cho tới tận ngày nay, các chuyên gia vẫn chưa thể cho ra đời một bản vá chính thức hoàn chỉnh để “trị” backdoor nguy hiểm này.

10. Backdoor mã hoá toàn bộ ổ đĩa dữ liệu

Đây là một loại “không phải backdoor, nhưng là một tính năng” (not a backdoor, but a feature) được phát hiện lần đầu tiên vào năm 2007. PGP Whole Disk Encryption giúp tạo ra một mật khẩu vào các tiến trình lúc khởi động cho ổ đĩa được mã hoá. Đáng sợ là mật khẩu này được mặc định là sẽ không còn hiệu lực ngay trong lần đầu sử dụng.

9. Backdoor ẩn trong các plug-in lậu của WordPress

WordPress hiện là một trong những blog nổi tiếng với những chức năng và hệ thống quản trị nội dung mạnh mẽ. Nhưng blog này gặp khá nhiều sự cố trong vấn đề bảo mật. Một trong số đó là những sơ hở trong việc quản lý các tiện ích cài thêm cho blog. Dựa vào sơ hở này, hacker đã thêm backdoor vào trang WordPress khiến ngay cả những chuyên gia cũng khó có thể phát hiện ra.

8. Backdoor trong các plug-in của Joomla

Joomla – một tiện ích CMS mã nguồn mở cũng là nạn nhân của cách thức tấn công qua hệ thống quản trị nội dung (CMS – Content Management System).

Hệ thống quản trị nội dung Joomla được viết bằng ngôn ngữ PHP, kết nối tới cơ sở dữ liệu MySQL và có những sơ hở trong cách quản lý và cài đặt các tiện ích (nhất là các plug-in miễn phí).

Hacker đã lợi dụng điều này để tấn công và đánh sập trang web. Việc này khiến cho bất kỳ ai làm việc với mã nguồn Joomla muốn cài thêm một plug-in cho trang web của mình cũng phải đắn đo và cẩn thận hơn.

7. Backdoor ProFTPD

Năm 2010, các hacker thường chọn ProFTPD, một chuẩn FTP Server mở được sử dụng rộng rãi làm mục tiêu tấn công với backdoor. Chúng truy cập vào bộ mã nguồn của máy chủ hosting và thêm những đoạn mã, giúp cho kẻ tấn công gửi lệnh HELP ACIDBITCHEZ để truy cập vào tận gốc của máy chủ FTP. Sau đó, tin tặc sẽ sử dụng phương thức khai thác zero-day trong ProFTPD của mình để đột nhập vào các trang web và phát tán nhiều loại virus máy tính độc hại và nguy hiểm.

6. “Cửa hậu” Borland Interbase

Từ năm 1994 đến 2001, các kỹ sư của Borland đã đưa một loại mã độc “cửa hậu” cực độc hại (hard-coded backdoor) vào phiên bản Borland (sau này là Inprise) Interbase phiên bản từ phiên bản 4.0 đến 6.0.

Backdoor này tấn công qua mạng với cổng xâm nhập là 3050. Khi người dùng đăng nhập với công cụ, Backdoor cho phép hacker có thể toàn quyền truy cập các cơ sở dữ liệu của Interbase.

Thông tin đăng nhập để mở cửa cho backdoor có username là politically (chính trị) và mật khẩu là correct (chính xác).

5. Backdoor có trên cả Linux

Vào năm 2003, một tin tặc đã cố gắng chèn một backdoor rất “xảo quyệt” vào mã nguồn của nhân Linux. Nếu thành công, tin tặc này có thể chiếm được quyền quản trị trên máy. Rất may là một tiện ích kiểm soát mã độc đã kịp thời phát hiện ra backdoor này.

4. Mã cửa sau tcpdump

Năm 2002, một kẻ nặc danh đã cố gắng đưa backdoor vào tiện ích tcpdump trên Linux (và cả Unix).

Backdoor này sẽ bổ sung một cơ chế ra lệnh và kiểm soát (command and control) để tiện ích tcpdump có thể hoạt động trên cổng 1963. Backdoor này nhanh chóng bị phát hiện và tiêu diệt.

3. Backdoor phần cứng TAO của NSA

Theo thông tin mới được tiết lộ gần đây, nhóm Tailored Access Operations (TAO – Điệp vụ Truy cập Hoàn hảo) của NSA (Cơ quan An ninh Quốc gia Mỹ) có thể cài đặt các phần cứng, phần mềm theo dõi vào các đơn hàng thiết bị điện tử trước khi chúng đến tay người mua. Các backdoor vào firmware phục vụ cho việc nghe trộm sẽ được thêm vào các phần cứng được giao đến các nước khác.

Ngoài ra, nhiều dòng máy tính, những thiết bị ngoại vi, linh kiện như ổ cứng lưu trữ cũng được cài phần mềm giám sát trong firmware do chính NSA tạo ra.

Có những trường hợp dù người dùng format ổ cứng hoặc cập nhật firmware thì phần mềm gián điệp vẫn tiếp tục hoạt động.

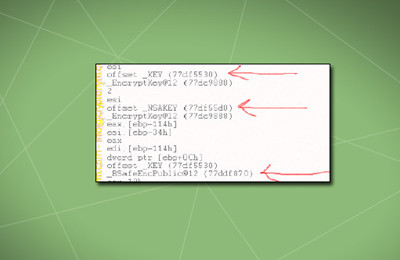

2. Windows _NSAKEY backdoor

Theo công bố của NSA, trong phiên bản Windows NT 4 Service Pack 5, các nhà nghiên cứu đã phát hiện ra một biến có tên _NSAKEY đi kèm với một khoá công khai (public key) 1.024-bit.

Nhiều chuyên gia cho rằng, Microsoft đã cấu kết với NSA và bí mật cũng cấp backdoor này cho họ để truy cập những dữ liệu đã được mã hoá trên Windows. Mặc dù Microsoft đã phủ nhận cáo buộc này nhưng vẫn không tránh khỏi bị nghi ngờ.

1. Dual Elliptic Curve backdoor

Có thông tin cho rằng NSA đã trả cho RSA 10 triệu USD để công ty này thiết kế hệ thống Dual Elliptic Curve - là bộ tạo số ngẫu nhiên dựa trên đường cong elip được sử dụng rộng rãi trên Internet và trong các chương trình an ninh máy tính với một số lỗi hay "cửa hậu" cho phép NSA giải mã.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài