Một botnet tương đối mới có tên Echobot đã góp mặt trong 26 chiến dịch exploit nguy hiểm, đồng thời sử dụng chính các exploit làm công cụ lây lan nhanh chóng. Theo thống kê, hầu hết các mã exploit mà Echobot góp mặt là dành cho các thiết bị IoT chưa được cập nhật bản vá bảo mật. Tuy nhiên, cũng có rất nhiều ứng dụng doanh nghiệp Oracle WebLogic và VMware SD-Wan cũng nằm trong số các mục tiêu - một điểm cần đặc biệt lưu ý.

Echobot hoạt động dựa trên phần mềm độc hại Mirai, tức là cũng giống như hàng trăm botnet khác xuất hiện sau khi mã nguồn của một phần mềm độc hại được công khai. Nó đã được tiết lộ lần đầu tiên vào đầu tháng này bởi các nhà nghiên cứu bảo mật tại Palo Alto Networks. Các chuyên gia đã tìm thấy botnet này vào thời điểm nó “mới chỉ” góp mặt trong 18 chiến dịch exploit trên toàn thế giới.

Echobot Botnet đang lây lan nhanh chóng trên toàn thế giới

Echobot Botnet đang lây lan nhanh chóng trên toàn thế giới

Các thiết bị IoT trở thành mục tiêu chính

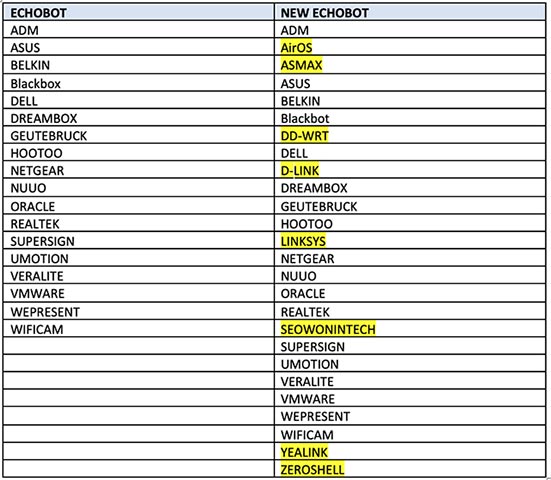

Nhà nghiên cứu bảo mật nổi tiếng Larry Cashdollar thuộc nhóm phản ứng tình báo an ninh mạng (SIRT) của Akamai đã quan sát thấy một phiên bản mới của botnet Echobot, bổ sung thêm một loạt 8 exploit mới để giúp nó mở rộng phạm vi lây lan.

"Tôi đã đếm được tổng cộng 26 cách thức exploit độc lập đang được sử dụng trong việc lây lan mạng botnet này. Hầu hết đây đều là các lỗ hổng thực thi lệnh vốn đã được biết đến rất nhiều trong các thiết bị nối mạng khác nhau", ông Larry Cashdollar cho biết.

Mục tiêu của biến thể Echobot

Mục tiêu của biến thể Echobot

Những mục tiêu của biến thể Echobot mới nhất bao gồm các thiết bị lưu trữ kết nối mạng (NAS), bộ định tuyến (router), đầu ghi video mạng (NVR), camera IP, điện thoại IP và các hệ thống thuyết trình không dây (wireless presentation systems).

Các lỗ hổng cũ đã xuất hiện từ hàng thập kỷ trước đang bị khai thác trở lại

Larry Cashdollar và các cộng sự đang gặp khó khăn trong việc xác định các lỗ hổng được sử dụng bởi botnet này, bởi một vài trong số chúng đã được phát hiện công khai, nhưng lại không có bất cứ số hiệu theo dõi nào được chỉ định cụ thể cho từng trường hợp.

Đội ngũ của Cashdollar đã khắc phục vấn đề bằng cách liên hệ với MITER và nhờ tổ chức này phân bổ lại số hiệu nhận dạng cho vectơ lây nhiễm mà ông thấy thiếu mấy ký hiệu CVE.

Nỗ lực này đóng vai trò cực kỳ hữu ích không chỉ cho nghiên cứu của Cashdollar và các cộng sự, mà còn cho cả các chuyên gia khác khi tìm thấy các lỗ hổng được khai thác trong tự nhiên vì số hiệu CVE là một hệ thống phân loại tiêu chuẩn được sử dụng bởi cộng đồng infosec.

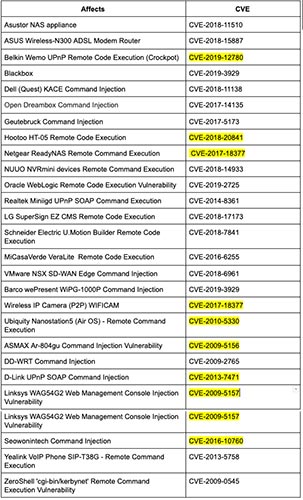

Cashdollar cũng đã biên soạn một danh sách với các lỗi được sử dụng bởi biến thể Echobot mới như sau:

Danh sách các lỗ hổng được sử dụng bởi biến thể Echobot mới

Danh sách các lỗ hổng được sử dụng bởi biến thể Echobot mới

Một khía cạnh quan trọng mà nhà nghiên cứu này cảnh báo, đó là (các) tác giả của botnet đã mở rộng danh sách mục tiêu vượt ra ngoài phạm vi thiết bị IoT, và bổ sung thêm cả các exploit nhắm vào Oracle WebLogic Server và phần mềm mạng VMware SD-WAN, vốn được sử dụng để cung cấp dịch vụ đám mây, các trung tâm lưu trữ dữ liệu riêng tư, và những ứng dụng doanh nghiệp dựa trên SaaS - đóng vai trò cực kỳ quan trọng đối với nhiều tổ chức, doanh nghiệp.

Bên cạnh đó, nhóm nghiên cứu cũng ghi nhận hiện tượng các lỗ hổng bảo mật cũ vốn đã xuất hiện từ hàng thập kỷ trước đang bị mạng botnet này khai thác trở lại, cho thấy các tác giả phần mềm độc hại hoàn toàn không quan tâm đến tuổi của lỗ hổng, miễn là chúng vẫn sở hữu hiệu quả tuyệt vời đối với những thiết bị chưa được cập nhật bản vá.

Điều này cho thấy nhiều hệ thống dễ bị tổn thương vẫn đang được sử dụng, và rất có thể chúng sẽ trở thành miếng mồi ngon cho Echobot nếu không được cập nhật bản vá bảo mật kịp thời.

Nghiên cứu của Larry Cashdollar và các cộng sự đã tiết lộ thêm thông tin về việc Echobot chỉ sử dụng cùng một mã tấn công duy nhất có nguồn gốc từ Mirai, và sự khác biệt rõ rệt nhất chính là nằm ở các exploit đang giúp nó lây lan nhanh chóng trên toàn thế giới.

Larry Cashdollar nhận thấy rằng những máy chủ chỉ huy và điều khiển (C2 Server) được đặt cho các tên miền akumaiotsolutions [.] Pw và akuma [.] Pw, mặc dù chúng hoàn toàn không phân giải thành địa chỉ IP.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài