Mã hóa ổ cứng là một trong những điều quan trọng nhất để bảo mật dữ liệu trên máy tính. Thế nhưng một kỹ thuật tấn công có tuổi đời cả thập kỷ và hoạt động trên hầu hết các máy tính hiện nay là cold boot có thể tìm ra các khóa bảo mật đó, cho phép hacker giải mã dữ liệu của bạn. Đó là phát hiện mới đây của các nhà nghiên cứu tại công ty bảo mật F-Secure.

Các nhà nghiên cứu đã phát hiện một cuộc tấn công tận dụng phương thức cold boot để giải mã dữ liệu đã mã hóa của người dùng. Khi sử dụng kỹ thuật tấn công này, hacker sẽ rút phích cắm điện để tắt máy, sau đó khởi động lại. Một USB chứa mã độc sẽ được cắm vào để nhanh chóng thu dữ liệu được lưu trữ trên bộ nhớ máy trước khi máy hoàn toàn cạn kiệt.

Từ 10 năm trước, các hãng sản xuất chip và hệ điều hành máy tính đưa ra nhiều giải pháp để chống lại các cuộc tấn công cold boot. Nhưng theo ý kiến từ các nhà nghiên cứu của F-Secure thì cold boot bằng cách nào đó đã “hồi sinh”.

Trên các máy tính hiện đại, việc thực hiện một cuộc tấn công bằng kỹ thuật cold boot có thể gặp nhiều khó khăn hơn so với 10 năm trước nhưng nếu được sử dụng thì đây vẫn là một phương thức hiệu quả để giải mã các máy tính. Các chuyên gia tư vấn bảo mật cho biết, họ đã thử sử dụng kỹ thuật tấn công này trên nhiều máy tính thuộc nhiều hãng khác nhau, kết quả là khá hiệu quả và khả năng thành công cao. Mặc dù hơi phức tạp nhưng với kiến thức của một hacker thì điều này hoàn toàn nằm trong khả năng của họ.

Olle Segerdahl, chuyên gia tư vấn bảo mật tại F-Secure cho biết, để trích xuất các bí mật từ bộ nhớ trên một chiếc máy tính thất lạc thì kỹ thuật tấn công này sẽ là một sự lựa chọn tuyệt vời.

Segerdahl nhấn mạnh rằng, phương thức tấn công này có thể được sử dụng để xâm nhập toàn bộ mạng lưới của các tập đoàn và các tổ chức đang quản lý một lượng lớn các máy tính từ một chiếc laptop bị thất lạc hoặc đánh cắp.

Các máy tính hiện nay được trang bị cơ chế bảo về cold boot chuẩn công nghiệp, hoạt động bằng cách tiến hành một kiểm tra đơn giản giữa hệ điều hành và firmware của máy tính. Khi có dữ liệu bí mật lưu trữ trong bộ nhớ máy, hệ điều hành sẽ đánh dấu hoặc gắn cờ báo hiệu. Khi máy tính khởi động firmware của máy sẽ kiểm tra cờ đó. Khi tắt máy tính theo cách thông thường, dữ liệu cùng cờ sẽ bị hệ điều hành xóa bỏ. Còn nếu máy tính bị tắt theo cách không thông thường thì cờ sẽ vẫn còn trong quá trình khởi động, firmware sẽ phát hiện ra đảm nhận trách nhiệm xóa bỏ bộ nhớ trước khi bất kỳ thứ gì có thể xảy ra.

Dựa vào phương thức phân công nhiệm vụ trên, các nhà nghiên cứu F-Secure đã tìm được cách qua mặt được cơ chế bảo vệ cold boot. Họ đã thiết kế ra một chương trình có thể kết nối đến con chip firmware và kiểm soát việc gắn cờ, một mạch vi điều khiển tương đối đơn giản. Sau khi mở thùng máy tính, họ kết nối trực tiếp đến con chip dùng để chạy firmware và gắn cờ để tương tác với nó và xóa cờ đi. Khi đó, máy tính sẽ nghĩ rằng nó được tắt bình thường và bởi cờ đã không còn nữa nên hệ điều hành đã xóa khỏi bộ nhớ nhưng thực tế là các dữ liệu vẫn còn đó. Sau đó, kẻ tấn công có thể tiếp tục thực hiện kỹ thuật tấn công cold boot tiêu chuẩn.

Cách phòng chống kỹ thuật tấn công Cold Boot

Các tổ chức nên cẩn thận theo dõi mọi thiết bị của mình để nếu một trong số chúng bị thất lạc hoặc đánh cắp thì có thể thu hồi các chứng chỉ Wi-Fi, các thông tin xác thực VP và các hình thức xác thực khác cho phép các thiết bị truy xuất vào toàn bộ mạng lưới trước khi bị can thiệp.

Thay vì chỉ chuyển sang chế độ ngủ hãy thiết lập máy tính tự động tắt khi chúng ở trạng thái nghỉ. Sau đó yêu cầu một mã PIN bổ sung khi máy tính được bật lên, trước khi hệ điều hành thực sự khởi động bằng cách sử dụng một công cụ mã hóa ổ đĩa - như Microsoft BitLocker chẳng hạn. Khi đó, bộ nhớ máy tính sẽ không có gì để bị đánh cắp cả.

Nếu phải ra ngoài ra và lo lắng về việc chiếc máy tính của mình bị can thiệp thì các bạn có thể lựa chọn các công cụ giám sát tương tác vật lý với thiết bị để nhận được thông báo khi có những hành vi truy xuất đến thiết bị về mặt vật lý. Các bạn có thể tham khảo ứng dụng di động Haven và ứng dụng dành cho Mac là Do Not Disturb trong các bài viết dưới đây.

- Biến điện thoại thành máy theo dõi như phim Hollywood nhờ ứng dụng của cựu điệp viên CIA

- Thủ thuật kích hoạt tính năng Do Not Disturb trên Mac

Segerdahl cho biết, hiện tại các nhà nghiên cứu vẫn chưa tìm ra một cách nhanh gọn nào để khắc phục vấn đề lớn này và họ đã thông báo phát hiện của họ cho Microsoft, Apple và Intel.

Để giải quyết vấn đề này, Microsoft đã tung ra một bản cập nhật hướng dẫn sử dụng BitLocker.

- Cách dùng Bitlocker để mã hóa dữ liệu trên Windows 10 (Phần 1)

- Cách dùng Bitlocker để mã hóa dữ liệu trên Windows 10 (Phần cuối)

- Hướng dẫn mã hóa USB hoặc thẻ nhớ bằng Bitlocker trên Windows 10

- Cách dùng BitLocker để mã hóa dữ liệu trên Windows 8

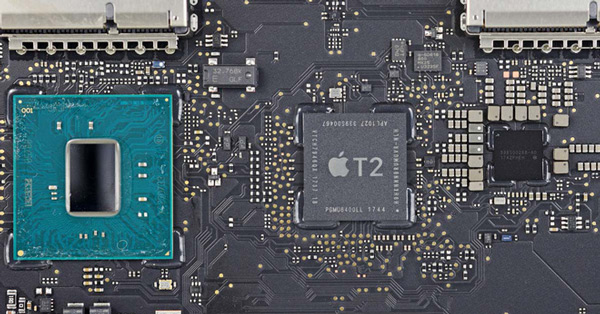

Apple đã phát triển con chip T2 trên iMac mới và đã thành công đánh bại kỹ thuật cold boot tái sinh này. Với những máy Mac không có chip T2, Apple đang tìm kiếm cách thức bảo vệ khác.

Trong khi đó, Intel từ chối đưa ra bình luận liên quan về vấn đề này.

Kenn White, giám đốc Open Crypto Audit Project, người không tham gia vào nghiên cứu cho biết để đánh bại kỹ thuật tấn công cold boot cần phải cập nhật phần cứng. Và nguy cơ bị đánh cắp dữ liệu thông qua kỹ thuật cold boot sẽ tiếp tục tồn tại trên hầu hết các máy tính trong nhiều năm tới.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài