Một báo cáo mới đây đã chỉ ra rằng có đến khoảng 25% trong tổng số tất cả các email lừa đảo được tìm thấy sau khi các nhà nghiên cứu tiến hành phân tích một loạt 55 triệu email mà trước đó đã được Office 365 Exchange Online Protection (EOP) - trình bảo mật mặc định của Office 365 đánh dấu là “sạch sẽ” và tất nhiên là cũng đã tới được hộp thư đến (inbox) của người dùng, trong khi 5.3% khác lại được đưa vào danh sách trắng thay vì bị chặn bởi các quản trị viên.

Phần còn lại của 69.7% số email lừa đảo này đã bị Office 365 EOP chặn, với 49% trong số chúng bị đánh dấu là spam, và 20.7% bị gắn thẻ là "lừa đảo".

Nhìn chung, báo cáo lừa đảo toàn cầu (Global Phish Report) năm 2019 của Avanan cho thấy rằng cứ mỗi 99 email thì lại có 1 trong số đó là email độc hại được sử dụng như một phần của các cuộc tấn công lừa đảo dựa trên cách thức gửi những tệp đính kèm hoặc liên kết độc hại làm phương hướng tấn công chủ đạo. Kết quả thống kê này cũng đặc biệt thú vị trong bối cảnh mà tấn công lừa đảo đang được coi là mối đe dọa bảo mật nghiêm trọng hơn so với phần mềm độc hại.

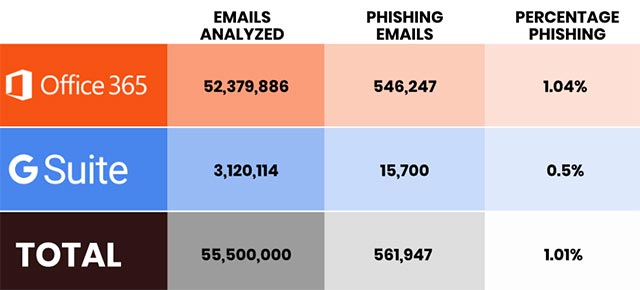

Để có được những kết quả này, Avanan đã phải phân tích khoảng 55.5 triệu email được gửi đến các tổ chức có từ 20 đến 100.000 nhân viên sử dụng nền tảng email Office 365 và G Suite.

Đối với Office 365, đã có 546.247 trong tổng số 52.379.886 email được kiểm tra đã bị phát hiện là một phần của các chiến dịch lừa đảo, chiếm khoảng 1.04% trong tổng các số tin nhắn được kiểm tra. Mặt khác, các phân tích cũng chỉ ra rằng có khoảng 0.5% trong số 3.120.114 email mà người dùng G Suite nhận được là thư lừa đảo.

Tất cả email được Avanan phân tích trước đó đều đã trải qua những vòng kiểm tra “nghiêm ngặt” của các công cụ bảo mật mặc định trên nền tảng.

"Phần mềm của chúng tôi kết nối thông qua API bên trong đám mây, tạo ra lợi thế kiểm tra chặt chẽ hơn so với các giải pháp thông thường trong bảo mật email mặc định, vốn chỉ được triển khai ở vòng ngoài (chẳng hạn như email gateways). Vì lý do này, nó có thể phát hiện và phân tích các cuộc tấn công lừa đảo mà trước đó đã qua mặt được bảo mật mặc định trên Office 365 và Gmail”, Avanan cho biết.

Bên cạnh đó theo báo cáo, lừa đảo bằng phần mềm độc hại được xác định là phương thức tấn công được sử dụng trong 50.7% trên tổng số 561.947 email lừa đảo, tiếp theo là thu thập thông tin xác thực (40.9%), tống tiền (8%) và spearphishing (0,4%).

Bên cạnh đó, Avanan cũng đã “khai quật” thành công thông tin khá thú vị khi xem xét đến các chỉ số có thể được sử dụng để phát hiện những cuộc tấn công lừa đảo, với 98% email chứa địa chỉ ví tiền điện tử (cryptowallet), và 35% email có liên kết đến trang web WordPress là một phần của kế hoạch lừa đảo.

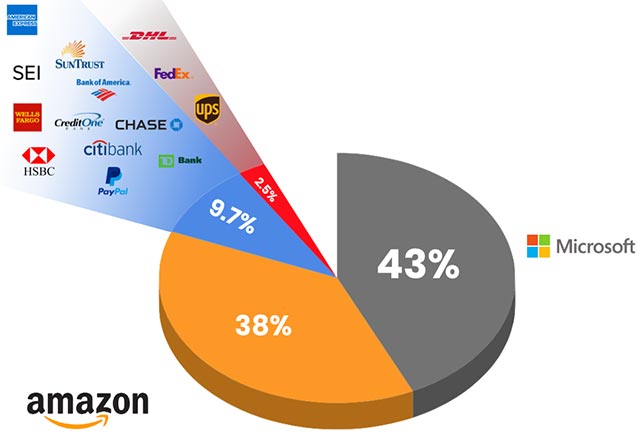

Mạo danh thương hiệu cũng là hình thức thường được sử dụng để ngụy trang cho các email lừa đảo, đến từ nhiều thương hiệu đáng tin cậy khác nhau. Cụ thể, thương hiệu Microsoft đã được sử dụng trong 43% các cuộc tấn công lừa đảo mạo danh và, con số này đối với trường hợp của Amazon là khoảng 38%.

Hình thức tấn công lừa đảo thường được các tác nhân độc hại sử dụng để lừa nạn nhân của mình truy cập vào những trang web mà chúng kiểm soát và thiết kế để thu thập thông tin bí mật, tải xuống tệp đính kèm có chứa phần mềm độc hại, hoặc dụ dỗ nạn nhân nhấp vào liên kết chuyển hướng đến các trang web độc hại rồi qua đó lây nhiễm mã độc vào máy tính của họ.

"Tuy mang lại những lợi ích không thể phủ nhận nhưng Email dựa trên đám mây cũng đang có dấu hiệu dần trở thành một trong những nhân tố chính góp phần khởi động kỷ nguyên mới trong các cuộc tấn công lừa đảo, với thủ đoạn và hình thức tinh vi hơn rất nhiều. Bản chất của nền tảng đám mây là tính linh hoạt trong vận hành cũng như cung ứng dịch vụ, và cũng chính điều này đã vô tình cung cấp cho tin tặc nhiều phương án tấn công hơn, đồng thời cũng đem lại cho chúng quyền truy cập rộng hơn vào kho dữ liệu quan trọng khi một cuộc tấn công lừa đảo được thực hiện thành công,” nhà phân tích an ninh hàng đầu của Avanan Yoav Nathaniel chia sẻ.

Dữ liệu thanh toán và thông tin đăng nhập là những yếu tố bị nhắm mục tiêu hàng đầu

Trong một số tin tức liên quan, các nhà nghiên cứu của Doctor Web cũng đã tiết lộ một cách tiếp cận lừa đảo mới được phát hiện vào ngày hôm qua 11.4, ngụy trang dưới hình thức dịch vụ đăng ký bản tin từ các trang web của nhiều thương hiệu quốc tế đáng tin cậy, đang được kẻ gian sử dụng để mạo danh một cách hiệu quả các email lừa đảo như thể chúng là các tin nhắn đăng ký hoàn toàn đáng tin cậy.

Tuần trước, ProofPoint đã minh họa cách các chiến dịch lừa đảo đang tích cực nhắm mục tiêu vào nhiều cơ quan thuế với sự trợ giúp của email lừa đảo trông giống thực, kết hợp với các tệp đính kèm độc hại.

Ngoài ra, nhóm Nghiên cứu Microsoft Office 365 Threat Research vào tháng 3 vừa rồi cũng đã phát hiện ra rằng khách hàng của Netflix và American Express (AMEX) đã bị nhắm mục tiêu bởi 2 chiến dịch lừa đảo khác với sự trợ giúp của mã độc nhằm đánh cắp thông tin thẻ tín dụng (credit card) và thẻ ghi nợ (debit card), cũng như nhiều thông tin cá nhân quan trọng khác của nạn nhân.

Một chiến dịch lừa đảo khác trước đó cũng đã bị phát hiện vào tháng 2 trong khi cố gắng đánh cắp cả thông tin đăng nhập của Google và Facebook bằng cách ngụy trang trong công cụ Google Translate trên các trình duyệt di động. Chiến dịch lừa đảo tinh vi này được tìm thấy bởi thành viên của nhóm Security Intelligence Response Team (SIRT) thuộc đội ngũ Akamai.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài