Các nhà nghiên cứu mới đây đã phát hiện ra rằng một tính năng HTML là kiểm tra siêu liên kết (hyperlink auditing) hay còn được gọi ngắn gọn là ping, đang được hacker sử dụng để thực hiện các cuộc tấn công DDoS nhắm mục tiêu đến nhiều trang web khác nhau. Tính năng này thường được sử dụng bởi các trang web nhằm theo dõi số lượt nhấp chuột vào liên kết, thế nhưng hiện tại đã bị kẻ tấn công lạm dụng để gửi một lượng lớn yêu cầu web (web request) đến các trang web này, qua đó hình thành nên những cuộc tấn công DDoS gây tê liệt hoạt động của trang.

Nếu bạn chưa biết thì về cơ bản, kiểm tra siêu liên kết là một tính năng HTML cho phép các trang web theo dõi số lượt nhấp chuột vào những liên kết trên trang của họ. Để tạo URL kiểm tra siêu liên kết hoặc ping, trước tiên bạn chỉ cần tạo một thẻ HTML siêu liên kết thông thường, nhưng bao gồm biến ping = "[url]" như được hiển thị trong hình ảnh minh họa bên dưới.

![Biến ping = "[url]"](https://st.quantrimang.com/photos/image/2019/04/12/kiem-tra-sieu-lien-ket-pings-dang-duoc-su-dung-de-thuc-hien-tan-cong-ddos1.jpg)

Theo như ví dụ trên, khi người dùng nhấp vào liên kết, trình duyệt của họ trước tiên sẽ kết nối với trang web có địa chỉ https://www.bleepingcomputer.com/pong.php với yêu cầu POST và sau đó, hướng trình duyệt tới Google. Thao tác này khiến trình duyệt của bạn kết nối với 2 trang web khác nhau trong khi bạn chỉ nhấp vào 1 liên kết.

Đối với trang web nhận ping, các quản trị viên có thể kiểm tra các tiêu đề yêu cầu POST để xem lượt click bắt nguồn từ trang web nào (tiêu đề Ping-From), và đồng thời xác định xem liên kết sẽ dẫn đến trang web nào (tiêu đề Ping-To).

Mặc dù không phổ biến như JS và theo dõi chuyển hướng, nhưng tính năng này lại thường được Google sử dụng trong các phiên kết quả tìm kiếm của mình để theo dõi những lượt nhấp chuột trên các liên kết của họ.

Ping bị lạm dụng để thực hiện các cuộc tấn công DDoS

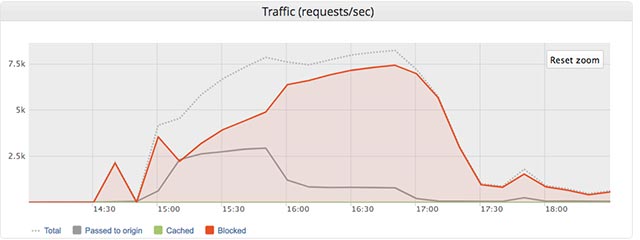

Trong nghiên cứu mới của nhóm bảo mật Imperva, các chuyên gia an ninh mạng đã phát hiện ra rằng những lệnh ping HTML đang được kẻ tấn công sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) trên nhiều trang web khác nhau.

Theo đó, hình thức tấn công này thường được thực hiện chủ yếu bởi người dùng có IP đến từ Trung Quốc, và đồng thời gần như tất cả những kẻ tấn công đều là người dùng di động sử dụng trình duyệt QQBrowser. Trong quá trình thực hiện nghiên cứu, Imperva đã phát hiện ra khoảng 4.000 địa chỉ IP, có liên quan đến việc gửi đi khoảng 70 triệu yêu cầu web trong chưa đầy 4 giờ đồng hồ.

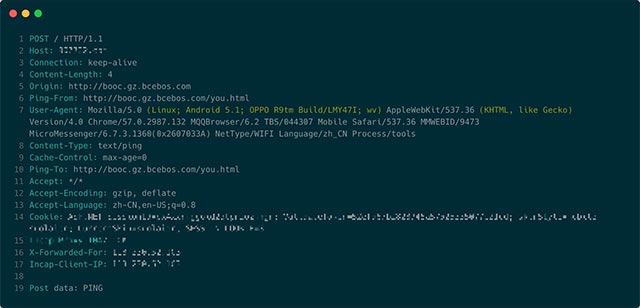

Thật kỳ lạ là tất cả các yêu cầu PING mà Imperva quan sát được cho thấy rằng cả 2 giá trị tiêu đề Ping-To và Ping-From xuất phát đều từ địa chỉ http://booc.gz.bcebos[.]com/yo.js?version=cc000001. Sở dĩ nói đây là một hiện tượng lạ vì thông thường URL liên kết sẽ khác với URL nơi liên kết được nhấp chọn.

Dưới đây bạn có thể thấy một yêu cầu ping POST mẫu được trích xuất từ cuộc tấn công này:

Khi kiểm tra trang you.html từ tiêu đề Ping-To và Ping-From, các chuyên gia của Imperva mới có thể hiểu chuyện gì đang xảy ra. Trang you.html (được hiển thị bên dưới) sẽ tiến hành tải 2 tệp JS được sử dụng để thực hiện các cuộc tấn công DDoS ping HTML.

Tệp ou.js (được hiển thị bên dưới) có chứa một loạt các trang web được nhắm mục tiêu cho cuộc tấn công DDoS này.

Trong khi đó tập lệnh yo.js (được hiển thị bên dưới) sẽ chọn ngẫu nhiên một trong các trang web trên và tạo URL ping HTML với trang web đó như là mục tiêu để ping tới. Sau đó, nó sẽ lập trình click vào liên kết, như được hiển thị bởi lệnh link.click ().

JavaScript sau đó sẽ tạo một URL ping HTML mới và click vào mỗi giây. Vì vậy, nếu người dùng ở trang web này càng lâu, số lượng lượt nhấp (click) mà họ tạo ra sẽ càng lớn.

Quan điểm trên lý thuyết của đội ngũ Imperva là những kẻ tấn công đã sử dụng social engineering và quảng cáo độc hại để hướng người dùng đến những trang lưu trữ các tập lệnh này:

"Chúng tôi nhận thấy rằng tác nhân người dùng trong các yêu cầu được liên kết với ứng dụng trò chuyện phổ biến của Trung Quốc, đó là WeChat. WeChat sử dụng trình duyệt di động mặc định để mở các liên kết trong tin nhắn. Cộng với việc QQBrowser rất phổ biến ở Trung Quốc, do đó nhiều người dùng thường chọn nó làm trình duyệt mặc định cho điện thoại thông minh của mình.

Quan điểm lý thuyết của chúng tôi là kẻ tấn công đã sử dụng kỹ thuật xã hội kết hợp với quảng cáo độc hại (malicious advertising) để qua đó lừa người dùng WeChat mở trình duyệt QQBrowser mà không nghi ngờ gì. Dưới đây là một kịch bản mà chúng tôi cho rằng có khả năng cao đã xảy ra:

- Bước 1: Kẻ tấn công tiêm quảng cáo độc hại có nhiệm vụ tải một trang web bị nghi ngờ.

- Bước 2: Liên kết đến trang web hợp pháp với quảng cáo độc hại trong iframe được đăng lên một cuộc trò chuyện nhóm lớn trên nền tảng WeChat

- Bước 3: Người dùng hợp pháp truy cập trang web với quảng cáo độc hại.

- Bước 4: Mã JavaScript thực thi sẽ tạo một liên kết với thuộc tính ping mà người dùng nhấp vào.

- Bước 5: Yêu cầu ping HTTP được tạo và gửi đến miền đích từ trình duyệt người dùng hợp pháp".

Tin tốt là hiện tại, bằng cách vô hiệu hóa tính năng kiểm tra siêu liên kết trong trình duyệt, chúng ta hoàn toàn có thể dễ dàng ngăn chặn được việc trình duyệt bị lạm dụng trở thành một nhân tố trong các cuộc tấn công kiểm tra siêu liên kết như được mô tả ở trên.

Tuy nhiên vấn đề tệ hại nhất lại nằm ở chỗ hầu hết các nền tảng trình duyệt phổ biến hiện này, ngoại trừ Firefox và Brave, đang dần thiết lập kiểm tra siêu liên kết làm tính năng mặc định mà người dùng sẽ không có cách nào vô hiệu hóa được.

Tính năng vô hiệu hóa lệnh ping HTML sẽ sớm bị lược bỏ

Theo thông tin chúng tôi được biết thì hiện tại Ping HTML sẽ trở thành tính năng mặc định trên các trình duyệt phổ biến như Chrome, Edge, Safari và Opera, cho phép kiểm tra siêu liên kết theo mặc định và hầu hết vẫn cho phép người dùng vô hiệu hóa nó. Tuy nhiên, nhiều khả năng các phiên bản tương lai của những trình duyệt này sẽ không còn cho phép người dùng vô hiệu hóa tính năng kiểm tra siêu liên kết nữa.

Việc không thể vô hiệu hóa kiểm tra siêu liên kết không chỉ là một sự rủi ro liên quan đến riêng tư mà còn là nguyên nhân khiến nhiều người lo ngại sẽ dẫn đến những hệ lụy tồi tệ vượt quá tầm kiểm soát của người dùng, trường hợp của kiểu tấn công DDoS chỉ là một tình huống trong số đó.

Quay trở về với kiểu tấn công DDoS dựa trên ping này, điều quan trọng nhất bây giờ là bạn nên vô hiệu hóa tính năng kiểm tra siêu liên kết trên trình duyệt của mình. Như đã nói, hiện tại, các trình duyệt duy nhất vô hiệu hóa kiểm tra siêu liên kết theo mặc định và tiếp tục cung cấp tùy chọn vô hiệu hóa tính năng này cho người dùng là Firefox và Brave.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài