Có một thực tế đáng buồn là sau rất nhiều nỗ lực của Google trong việc cách ly Play Store khỏi các phần mềm độc hại, các ứng dụng chứa mã độc bằng cách nào đó vẫn tìm được những cách thức mới để đánh lừa các biện pháp phòng chống phần mềm độc hại tiên tiến và xâm nhập vào dịch vụ của Google nhằm lây lan mã độc nguy hiểm cho người dùng Android.

Vừa qua, hai ứng dụng chứa mã độc điển hình trên Play Store đã bị các nhà chuyên gia bảo mật cao cấp thuộc nhóm nghiên cứu bảo mật Trend Micro “vạch mặt”, và đồng thời họ cũng phát hiện ra rằng đã có hàng ngàn người dùng Android đã tải xuống và cài đặt hai phần mềm độc hại này, đồng nghĩa với nguy cơ lây lan mã độc kiểu mới trên hàng nghìn thiết bị khác nhau.

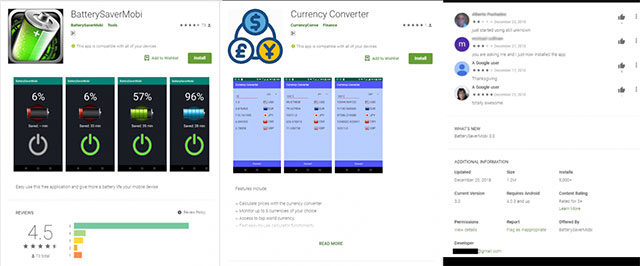

Các ứng dụng bị phát hiện có chứa mã độc kiểu mới này bao gồm một ứng dụng chuyển đổi tiền tệ có tên là Currency Converter, và một ứng dụng tối ưu pin có tên là BatterySaverMobi. Tệ hại hơn, các ứng dụng Android độc hại này lại được rất nhiều người dùng tin tưởng cài đặt trên thiết bị của mình do chúng sử dụng khá nhiều đánh giá năm sao giả mạo. Cụ thể, mã độc có trên hai ứng dụng này sử dụng cảm biến chuyển động của các thiết bị Android bị lây nhiễm để theo dõi và ẩn nấp trước khi tự động cài đặt một Trojan nguy hiểm có tên là Anubis. Thủ thuật thông minh này nguy hiểm hơn các kỹ thuật ẩn nấp truyền thống thường thấy trên các loại mã độc đã biết ở chỗ chúng có thể ẩn nấp trong một bộ phận phần cứng riêng biệt như cảm biến chuyển động để tránh bị phát hiện khi các nhà nghiên cứu chạy trình giả lập (ít sử dụng cảm biến) để quét các ứng dụng độc hại đó.

"Khi người dùng di chuyển, thiết bị của họ thường tạo ra một lượng dữ liệu cảm biến chuyển động. Những kẻ phát triển loại phần mềm độc hại này giả định rằng sandbox được sử dụng để quét phần mềm độc hại là trình giả lập không có cảm biến chuyển động và do đó, sẽ không tạo ra loại dữ liệu như vậy. Trong trường hợp này, các chuyên gia bảo mật có thể xác định xem ứng dụng có chạy trong môi sandbox hay không bằng cách kiểm tra dữ liệu cảm biến", các nhà nghiên cứu thuộc nhóm nghiên cứu bảo mật Trend Micro giải thích trong một bài đăng trên blog được công bố vào thứ năm tuần trước.

Sau khi được tải xuống và cài đặt, ứng dụng độc hại sẽ sử dụng cảm biến chuyển động của thiết bị để phát hiện xem người dùng hoặc thiết bị này có đang di chuyển hay không nhằm điều chỉnh các hành vi của mã độc và lẩn tránh sự phát hiện từ người dùng cũng như các ứng dụng bảo mật.

Sau đó, ngay khi tiếp cận được với dữ liệu cảm biến, ứng dụng sẽ tiến hành chạy mã độc và cố gắng lừa các nạn nhân tải xuống cũng như cài đặt APK Anubis độc hại thông qua các bản cập nhật hệ thống không có thật, núp bóng dưới dạng là một "phiên bản cập nhật ổn định của Android".

Nếu người dùng chấp thuận tải về bản cập nhật hệ thống giả, các trình lây lan phần mềm độc hại tích hợp sẽ sử dụng các yêu cầu và phản hồi đối với các dịch vụ hợp pháp bao gồm Twitter và Telegram... để kết nối với máy chủ chỉ huy và kiểm soát (C&C) cần thiết của nó, và tự động tải xuống Trojan Anubis trên thiết bị bị lây nhiễm.

"Một trong những cách mà các nhà phát triển ứng dụng sử dụng để che giấu máy chủ độc hại là mã hóa nó trong các yêu cầu trang web của Telegram và Twitter. Trình điều khiển phần mềm độc hại sẽ yêu cầu phản hồi với Telegram hoặc Twitter trên thiết bị đang chạy. Sau đó, nó tự động kết nối với máy chủ C&C và kiểm tra các lệnh bằng yêu cầu POST HTTP. Nếu máy chủ phản hồi ứng dụng bằng lệnh APK và đính kèm URL tải xuống, thì Anubis sẽ được “thả vào” trong trình chạy nền của thiết bị", các nhà nghiên cứu giải thích.

Sau khi được lây lan trong nền, Trojan Anubis sẽ có được các thông tin đăng nhập tài khoản ngân hàng của người dùng bằng cách sử dụng keylogger tích hợp hoặc chụp ảnh màn hình của người dùng khi họ chèn thông tin đăng nhập vào bất kỳ ứng dụng ngân hàng nào.

Theo các nhà nghiên cứu của Trend Micro, phiên bản mới nhất của Anubis đã được lây lan tới 93 quốc gia khác nhau và nhắm mục tiêu đến người dùng của ít nhất 377 biến thể ứng dụng tài chính nhằm trích xuất các thông tin chi tiết về tài khoản ngân hàng của họ.

Không chỉ vậy, Trojan này cũng có khả năng truy cập vào danh sách liên lạc và vị trí, gửi tin nhắn rác đến danh bạ, lưu lại số cuộc gọi trên thiết bị, cũng như ghi âm các cuộc gọi thoại và thay đổi bộ nhớ ngoài.

Trong một động thái mới nhất, Google đã gỡ bỏ hai ứng dụng độc hại trên khỏi Play Store. Tuy nhiên, khi mà Internet ngày càng phát triển, các vấn đề về bảo mật cũng vì thế mà trở nên phức tạp hơn rất nhiều. Do vậy, thay vì trông chờ vào động thái của các nhà cung cấp dịch vụ hay chuyên gia bảo mật, cách tốt nhất để bạn bảo vệ chính bản thân mình trước các phần mềm độc hại đó là luôn cảnh giác khi tải xuống các ứng dụng ngay cả từ những dịch vụ uy tín như Play Store của Google, và quan trọng hơn là phải tuyệt đối thận trọng trước những ứng dụng yêu cầu bạn cung cấp các quyền quản trị bởi đơn giản, làm như vậy tức là bạn đã cấp toàn quyền kiểm soát thiết bị của mình cho ứng dụng đó.

Xem thêm:

- Phần mềm độc hại và lỗi bảo mật người dùng được tìm thấy trong các ứng dụng VPN miễn phí hàng đầu

- Google nộp phạt 50 triệu euro sau cáo buộc vi phạm Bộ luật bảo vệ dữ liệu chung ở Pháp

- Lỗ hổng trong MySQL cho phép các máy chủ độc hại đánh cắp dữ liệu từ khách hàng

- Microsoft bắt tay với VirusTotal trong việc giải quyết các vấn đề về mã độc gây ảnh hưởng đến tệp MSI

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài