Một lỗ hổng liên quan đến thiết kế trong tương tác chuyển tập tin giữa máy khách và máy chủ MySQL đã cho phép kẻ tấn công chạy máy chủ MySQL độc hại để có quyền truy cập vào bất kỳ dữ liệu nào mà máy khách được kết nối đang được phép truy cập.

Ai đó có thể tận dụng vấn đề này để lấy cắp các dữ liệu nhạy cảm từ một máy chủ web được cấu hình không đúng, cho phép kết nối với các máy chủ không đáng tin cậy hoặc từ các ứng dụng quản lý cơ sở dữ liệu.

Vấn đề xảy ra với câu lệnh LOAD DATA được sử dụng với công cụ sửa đổi LOCAL, được coi là rủi ro bảo mật trong tài liệu MySQL.

Các nhà phát triển giải thích cụ thể vấn đề này như sau, khách hàng nhận được yêu cầu chuyển tệp từ máy chủ MySQL dựa trên thông tin mà họ cung cấp trong câu lệnh LOAD DATA. Tuy nhiên, một máy chủ độc hại có thể trả lời bằng câu lệnh LOAD DATA LOCAL và yêu cầu bất kỳ tệp nào mà máy khách đang có các quyền đọc và truy cập.

Tài liệu MySQL đã nêu rõ: “Trên thực tế, một máy chủ được vá có thể trả lời yêu cầu chuyển tập tin tới bất kỳ câu lệnh nào, chứ không chỉ LOAD DATA LOCAL, vì vậy vấn đề cơ bản hơn nằm ở chỗ khách hàng không nên kết nối với các máy chủ không đáng tin cậy”.

Điều tương tự cũng có thể được áp dụng với các máy chủ web - vốn hoạt động như các máy khách khi kết nối với máy chủ MySQL. Trong trường hợp này, kẻ tấn công có thể sử dụng lỗ hổng để đánh cắp các tệp /etc/passwd, đây chính là nơi lưu giữ hồ sơ tài khoản người dùng.

Các tệp chỉ có thể được lấy theo cách này nếu máy chủ biết đường dẫn đầy đủ của chúng. Tuy nhiên, trên thực tế, các máy chủ độc hại cũng có thể yêu cầu tập tin /proc/self/environ, đây là tệp tin cung cấp biến môi trường của các tiến trình đang chạy, do đó nó cũng sẽ hiển thị thông tin về thư mục chính cũng như các chi tiết về cấu trúc thư mục con bên trong.

Máy chủ MySQL lừa đảo luôn sẵn sàng tấn công bạn

Trong một cuộc thảo luận trên Reddit được khởi xướng bởi nhà nghiên cứu bảo mật Willem de Groot vào ngày hôm qua, bàn về các tình huống có thể xảy ra đối với việc một máy chủ MySQL độc hại tấn công vào dữ liệu người dùng. Ăn cắp khóa SSH và các thông tin truy cập vào ví tiền điện tử là những hành vi phổ biến hàng đầu trong danh sách. Theo de Groot, các cuộc tấn công Magecart vào tháng 10 năm 2018 đã lợi dụng lỗ hổng MySQL để tiêm mã độc vào các trang web mua sắm nhằm đánh cắp thông tin chi tiết về thẻ tín dụng và tài khoản ngân hàng khi người dùng tiến hành thanh toán online.

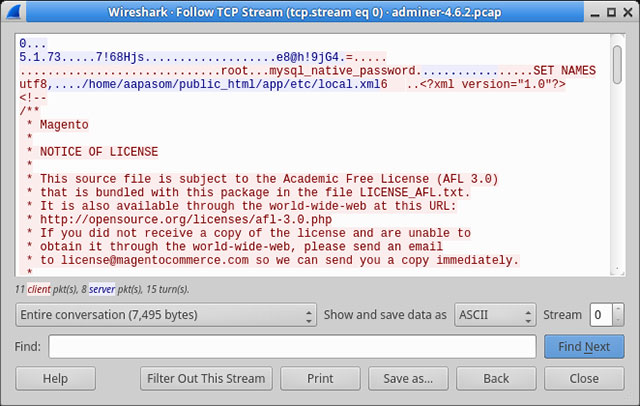

Mã độc cho một máy chủ MySQL lừa đảo đã có sẵn trên GitHub trong năm năm qua, vì vậy sẽ không có gì đáng ngạc nhiên nếu những tên tội phạm mạng sử dụng nó trong các cuộc tấn công của mình. Mục đích của những kẻ tấn công dường như để đánh cắp một tệp ('local.xml') mà trong đó, nền tảng thương mại Magento lưu trữ các mật khẩu cơ sở dữ liệu của mình. Điều này có thể xảy ra trên các trang web chạy phiên bản Adminer dễ bị tổn thương (phiên bản 4.3.1 đến 4.6.2 bị phát hiện có ảnh hưởng bởi lỗi bảo mật trên). Do đó, các quản trị viên hệ thống nên chuyển sang sử dụng các phiên bản an toàn hơn, ít nhất là 4.6.3.

Xem thêm:

- Internet đang gặp phải một vấn đề rất lớn với C/C++, khiến các nhà phát triển “toát mồ hôi”

- Hacker khoan thủng bảo mật 2 yếu tố chỉ bằng những cuộc tấn công phishing tự động

- Trang hỏi đáp Quora bị tấn công khiến 100 triệu người dùng bị lộ thông tin cá nhân

- Lỗ hổng trên Android cho phép malware đọc thông tin thiết bị dù không được phép

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài