Trên thực tế, hầu hết các công cụ bảo mật đều sẽ thu thập các thông tin liên quan đến lưu lượng mạng để phát hiện các địa chỉ IP độc hại. Nắm bắt được quy tắc này, những kẻ tấn công đang ngày càng áp dụng nhiều hơn cơ sở hạ tầng các dịch vụ hợp pháp vào những cuộc tấn công của mình để che giấu các hoạt động độc hại trên không gian mạng.

Các nhà nghiên cứu về an ninh mạng hiện đã phát hiện ra một chiến dịch tấn công bằng phần mềm độc hại mới được liên kết với nhóm APH DarkHydrus khét tiếng, đã sử dụng Google Drive làm máy chủ chỉ huy và kiểm soát (command-and-control server - C2).

Nhóm DarkHydrus APT lần đầu tiên được đưa ra ánh sáng vào tháng 8 năm ngoái khi chúng bị phát hiện đang tận dụng công cụ Phishery nguồn mở để thực hiện các chiến dịch thu thập dữ liệu chống lại các thực thể, cơ quan, tổ chức chính phủ và các tổ chức giáo dục ở Trung Đông.

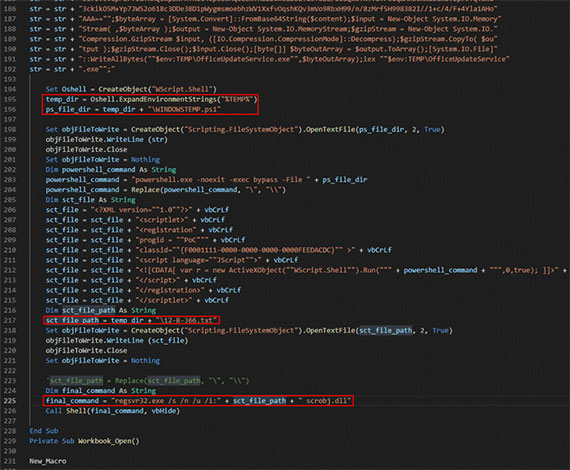

Theo báo cáo được công bố bởi Trung tâm tình báo bảo mật 360 (360TIC) và Palo Alto Networks, chiến dịch tấn công bằng phần mềm độc hại mới nhất do nhóm DarkTydrus APT thực hiện cũng được phát hiện là một cuộc tấn công chống lại các mục tiêu ở Trung Đông. Lần này, những kẻ tấn công sử dụng một biến thể Trojan mới mà chúng sáng tạo ra, được gọi là RogueRobin. Mã độc này có khả năng lây nhiễm vào máy tính của nạn nhân bằng cách lừa họ mở một tài liệu Microsoft Excel có chứa macro VBA nhúng, thay vì khai thác bất kỳ lỗ hổng zero-day nào của Windows như cách thông thường.

Việc kích hoạt macro sẽ loại bỏ tệp một văn bản độc hại (.txt) trong thư mục tạm thời và sau đó tận dụng ứng dụng 'personas.exe' hợp pháp để chạy nó, cuối cùng cài đặt backlink RogueRobin được viết bằng ngôn ngữ lập trình C # trên hệ thống bị xâm nhập.

Theo các nhà nghiên cứu của Palo Alto, RogueRobin được đi kèm với nhiều chức năng tàng hình nhằm tránh khỏi các cuộc kiểm tra xem nó có được thực thi trong môi trường sandbox hay không, bao gồm kiểm tra môi trường ảo hóa, bộ nhớ, số lượng bộ xử lý và các công cụ phân tích phổ biến chạy trên hệ thống. Ngoài ra, nó cũng có chứa mã chống gỡ lỗi.

Giống như phiên bản gốc, biến thể mới của RogueRobin cũng sử dụng đường hầm DNS (DNS tunneling) - một kỹ thuật gửi hoặc truy xuất dữ liệu và lệnh thông qua các gói truy vấn DNS, để giao tiếp với máy chủ command-and-control server của nó.

Tuy nhiên, các nhà nghiên cứu cũng phát hiện ra rằng bên cạnh DNS tunneling, phần mềm độc hại này cũng đã được thiết kế để sử dụng API Google Drive như một kênh thay thế nhằm gửi dữ liệu và nhận lệnh từ kẻ tấn công.

"RogueRobin sẽ tải một tệp lên tài khoản Google Drive và liên tục kiểm tra thời gian sửa đổi tệp để xem nạn nhân có thực hiện bất kỳ thay đổi nào hay không. Kẻ tấn công trước tiên sẽ sửa đổi tệp để đính kèm một mã định danh duy nhất mà Trojan sẽ sử dụng để liên lạc trong tương lai”, các chuyên gia của Palo Alto cho hay.

Chiến dịch sử dụng phần mềm độc hại mới cho thấy các nhóm hacker APT hiện đang tiến hành chuyển hướng nhiều hơn sang việc lạm dụng các dịch vụ hợp pháp cho cơ sở hạ tầng chỉ huy và kiểm soát của chúng để trốn tránh sự phát hiện của các công cụ bảo mật.

Cũng cần lưu ý rằng bởi vì macro VBA là một tính năng hợp pháp, do đó hầu hết các giải pháp chống virus đều sẽ không gắn cờ bất kỳ cảnh báo hoặc chặn tài liệu MS Office nào đi kèm với mã VBA.

Cách tốt nhất để bạn bảo vệ mình khỏi các cuộc tấn công bằng phần mềm độc hại kiểu mới này đó là không bao giờ được lơ là cảnh giác trước những tài liệu nặng danh, có nhiều nghi vấn được gửi qua email, cung như không bao giờ được phép nhấp vào bất cứ liên kết nào bên trong các tài liệu đó, trừ khi đã xác minh được đúng nguồn.

Xem thêm:

- Microsoft bắt tay với VirusTotal trong việc giải quyết các vấn đề về mã độc gây ảnh hưởng đến tệp MSI

- 14 trò chơi trên App Store chứa mã độc hại, người dùng iPhone hãy cẩn thận

- Windows Sandbox, tính năng mới trong Windows 10 giúp tạo máy ảo để thử nghiệm phần mềm đáng ngờ

- Cảnh báo: Mã độc tống tiền mới GandCrab đang tấn công người dùng Internet Việt Nam

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài