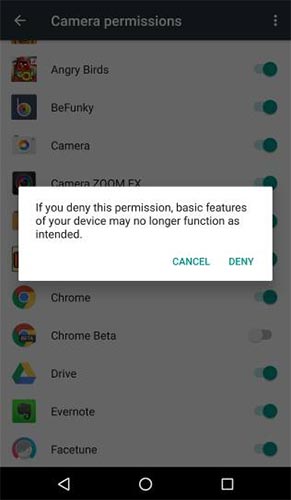

Thông thường khi bạn download và cài đặt xong một ứng dụng Android về máy, ở lần khởi động đầu tiên, ứng dụng sẽ để nghị bạn cấp một số quyền truy cập nhất định trên điện thoại, tùy thuộc vào mục đích của ứng dụng đó. Trong nhiều trường hợp, bạn không muốn ứng dụng can thiệp quá sâu vào dữ liệu riêng tư của mình, chẳng hạn như quyền truy cập vào thông tin vị trí, tin nhắn, hoặc danh bạ… bạn từ chối cấp quyền và đinh ninh rằng ứng dụng đó hoàn toàn “vô hại”, nhưng thực tế lại không phải như vậy.

Từ chối cấp quyền cho ứng dụng

Từ chối cấp quyền cho ứng dụng

Theo một thống kê mới thực hiện gần đây, các nhà nghiên cứu đã nhận thấy rằng có hàng ngàn ứng dụng sở hữu phương thức gian lận hệ thống cấp phép Android vô cùng tinh vi, có thể theo dõi thiết bị ngay cả khi bạn đã chối cấp quyền truy cập. Trong đó, loại dữ liệu bị xâm phạm nhiều nhất vẫn là thông tin về vị trí. Thậm chí một vài trong số các ứng dụng này hoàn toàn có thể âm thầm thu thập đủ lượng dữ liệu giúp tiết lộ chính xác vị trí của bạn theo thời gian thực.

Như vậy, cho dù bạn có từ chối cấp toàn bộ quyền truy cập cho ứng dụng, điều này có thể vẫn là chưa đủ để “vô hiệu hóa” hoàn toàn ứng dụng đó. Vấn đề nằm ở chỗ một ứng dụng khác mà bạn đã cấp quyền truy cập có thể chia sẻ lượng dữ liệu mà chúng đã tiếp cận được với ứng dụng kia (trường hợp này hiếm khi xảy ra, và thường chỉ xuất hiện đối với những ứng dụng thuộc cùng một nhà phát triển/phát hành). Trường hợp thứ 2 phổ biến hơn, đó là thông tin đã thu thập được để lại trong bộ nhớ chia sẻ tự do, nơi một ứng dụng khác - không loại trừ cả các ứng dụng độc hại - có thể tiếp cận được.

Dữ liệu vị trí vẫn là yếu tố được "săn đón" hàng đầu

Dữ liệu vị trí vẫn là yếu tố được "săn đón" hàng đầu

Về trường hợp của 2 ứng dụng có vẻ không liên quan nhưng vẫn có thể chia sẻ được dữ liệu qua lại với nhau, các nhà nghiên cứu bảo mật đã tìm hiểu và đi đến kết luận: Hầu hết những ứng dụng như vậy đều được xây dựng thông qua cùng một bộ công cụ phát triển phần mềm (SDK), đây là lý do tại sao chúng có thể cùng truy cập được vào dữ liệu mà ứng dụng kia thu nhập được, và đồng thời cũng có bằng chứng về việc các chủ sở hữu SDK nhận được dữ liệu mà ứng dụng gửi về. Có thể liên tưởng tình huống này giống như khi một đứa trẻ đòi đi ăn kem, người mẹ lo bé bị viêm họng và nói “không”, trong khi người bố lại không nghĩ đó là vấn đề nghiêm trọng và đồng ý.

Theo một nghiên cứu đã từng được trình bày tại hội nghị bảo mật PrivacyCon 2019, các nhà nghiên cứu bảo mật đã nói về việc nhiều ứng dụng đến từ một vài thương hiệu lớn như Samsung và Disney (đã được tải xuống hàng trăm triệu lần), có chứa hành vi tự động tiếp cận và chia sẻ dữ liệu nêu trên.

Có một điểm tương đồng khá quan trọng, đó là các ứng dụng này thường sử dụng SDK được phát triển bởi gã khổng lồ tìm kiếm Trung Quốc Baidu, và một công ty phân tích thị trường khác có tên Salmonads. Đặc điểm này khiến chúng có thể “âm thầm” truyền dữ liệu của người dùng từ ứng dụng này sang ứng dụng khác (và đến cả máy chủ dịch vụ) bằng cách lưu trữ cục bộ dữ liệu thu được trong chính bộ nhớ điện thoại.

Các ứng dụng sử dụng chung SDK có thể chia sẻ dữ liệu thu thập được cho nhau

Các ứng dụng sử dụng chung SDK có thể chia sẻ dữ liệu thu thập được cho nhau

Các nhà nghiên cứu bảo mật cũng nhận thấy rằng một số ứng dụng phát triển trên SDK của Baidu còn có thể cố gắng lấy lượng dữ liệu này để sử dụng cho nhiều mục đích phức tạp khác.

Bên cạnh đó, nhóm nghiên cứu cũng đã tìm thấy sự xuất hiện của một số lỗ hổng kênh bên (side channel). Một vài trong số này có thể gửi về máy chủ của chúng những thông tin rất đáng lưu ý như địa chỉ MAC duy nhất của chip mạng và router, thông tin về điểm truy cập không dây, SSID, và nhiều dữ liệu khác.

Theo tìm hiểu của giáo sư Serge Egelman, giám đốc tổ chức Usable Security and Privacy Group trực thuộc Viện khoa học máy tính quốc tế (ICSI), một trong những chuyên gia bảo mật đầu ngành hiện nay, không phải ngẫu nhiên ứng dụng lại thu thập thông tin về địa chỉ MAC hay SSID… Đây đều được biết đến là những dữ liệu có thể thay thế cho dữ liệu vị trí - loại dữ liệu mà người dùng ngày càng quan tâm hơn, khó có thể thu thập dễ dàng như trước. Như vậy mục đích cuối cùng vẫn là nhằm xác định chính xác vị trí của người dùng.

Cũng có một vài phương thức thu thập dữ liệu khác thậm chí còn tinh vi hơn đã được ghi nhận, có thể kể đến như trường hợp của Shutterfly. Nghiên cứu đã chỉ ra rằng ứng dụng ảnh này có thể để gửi tọa độ GPS thực tế mà nó thu thập được về máy chủ của mình ngay cả khi không được cấp quyền theo dõi vị trí bằng cách thu thập thông tin cần thiết từ chính siêu dữ liệu EXIF - loại dữ liệu được đính kèm trong những bức ảnh mà bạn tải lên Shutterfly. Mặc dù phía Shutterfly đã lên tiếng đính chính rằng họ hoàn toàn không thu thập những dữ liệu không được phép, tuy nhiên sự việc trên cũng đã khiến uy tín của ứng dụng này sụt giảm mạnh.

Phát hiện 238 ứng dụng trên Play Store chứa mã độc làm tê liệt smartphone

Shutterfly cam kết không thu thập dữ liệu người dùng trái phép

Shutterfly cam kết không thu thập dữ liệu người dùng trái phép

Về khía cạnh nền tảng Android, các nhà nghiên cứu cho biết họ đã thông báo cho Google về những lỗ hổng cho phép ứng dụng “qua mặt” được tính năng cấp quyền truy cập trên hệ điều hành này vào tháng 9 năm ngoái. Vấn đề đã được Google hứa hẹn “chấn chỉnh” triệt để trong phiên bản Android Q mới nhất. Tuy nhiên, điều này có lẽ không giúp ích nhiều cho những thiết bị Android không (thể) nhận được bản cập nhật Android Q, và con số này không hề nhỏ chút nào. Tính đến tháng 5 năm 2019, chỉ có khoảng 10.4% thiết bị Android hiện hành đã được cài đặt Android P mới nhất, trong khi có đến hơn 60% vẫn đang chạy trên phiên bản Android N đã gần 3 năm tuổi.

Các nhà nghiên cứu cho rằng Google nên đưa ra nhiều biện pháp thực tế hơn. Ví dụ, họ có thể tung ra các hotfix đối với những bản cập nhật bảo mật dành cho cả phiên bản Android cũ. Việc chỉ những người mua điện thoại mới, chạy trên phiên bản Android mới, được bảo vệ trước những lỗ hổng phức tạp là điều hoàn toàn vô lý, như chính Google đã từng nói: “Quyền riêng tư và được bảo vệ không phải và cũng không nên được coi là một mặt hàng xa xỉ”.

Google hứa hẹn “chấn chỉnh” triệt để một số vấn đề bảo mật đã biết trong phiên bản Android Q

Google hứa hẹn “chấn chỉnh” triệt để một số vấn đề bảo mật đã biết trong phiên bản Android Q

Google từ chối bình luận về các lỗ hổng cụ thể nêu trên, nhưng họ đã xác nhận rằng Android Q sẽ ẩn thông tin định vị địa lý khỏi toàn bộ các ứng dụng ảnh theo mặc định, và đồng thời sẽ yêu cầu các nhà phát triển ứng dụng ảnh phải báo cáo cho Play Store về việc sản phẩm của họ có thực sự sở hữu khả năng truy cập siêu dữ liệu vị trí hay không.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài