Nền tảng phát triển ứng dụng kinh doanh Apps Script của Google đang có xu hướng bị lạm dụng ngày càng tăng bới các nhóm tội phạm mạng trên toàn thế giới nhằm mục đích lấy cắp thông tin thẻ tín dụng. Những thông tin này thường bắt nguồn từ khách hàng của các trang web thương mại điện tử, bị rò rỉ khi thực hiện hoạt động mua sắm trực tuyến.

Về cơ bản, tin tặc sẽ sử dụng miền script.google.com để ẩn hoạt động độc hại của chúng khỏi các công cụ quét phần mềm độc hại, đồng thời qua mặt hoạt động kiểm soát của Chính sách bảo mật nội dung (Content Security Policy - CSP).

Chúng lợi dụng thực tế là các nền tảng cửa hàng trực tuyến thường coi miền Apps Script của Google là đáng tin cậy, và thậm chí còn đưa tất cả các miền phụ của Google vào danh sách trắng trong cấu hình CSP trên trang web của mình (một tiêu chuẩn bảo mật để chặn thực thi mã không đáng tin cậy trong các ứng dụng web).

Credit card skimmers (tập lệnh Magecart) là những tập lệnh dựa trên JavaScript thường được các nhóm tội phạm mạng có biệt danh “Magecart groups” sử dụng để xâm nhập vào hệ thống các cửa hàng trực tuyến như một phần của hình thức tấn công web skimming (còn được gọi là e-skimming).

Sau khi được triển khai, các tập lệnh này cho phép hacker thu thập dữ liệu liên quan đến các khoản thanh toán và thông tin cá nhân của khách hàng trên các cửa hàng bị tấn công, sau đó gửi đến máy chủ dưới sự kiểm soát của chúng.

Chiến thuật đánh cắp thông tin thanh toán mới này được phát hiện bởi nhà nghiên cứu bảo mật Eric Brandel trong khi tiến hành phân tích dữ liệu Early Breach Detection cung cấp bởi Sansec, một công ty an ninh mạng hoạt động trong lĩnh vực phòng chống các hành vi digital skimming.

Eric Brandel phát hiện ra tập lệnh skimmer độc hại và khó hiểu được những kẻ tấn công đưa vào các trang web thương mại điện tử đã chặn thông tin thanh toán do người dùng gửi. Tất cả thông tin thanh toán bị đánh cắp từ các cửa hàng trực tuyến này sau đó đã được gửi dưới dạng dữ liệu JSON được mã hóa base64 tới ứng dụng tùy chỉnh Google Apps Script, sử dụng script script[.]google[.]com làm điểm cuối lọc (exfiltration endpoint).

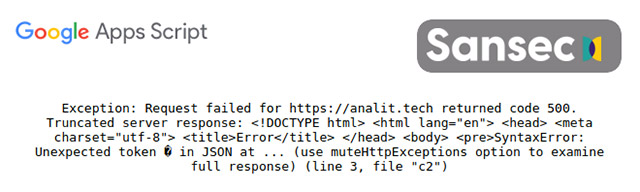

Sau khi đến điểm cuối Google Apps Script, dữ liệu được chuyển tiếp tới một máy chủ khác - analit[.]tech có trụ sở tại Israel - do những kẻ tấn công kiểm soát.

Đây không phải là lần đầu tiên Google Apps Script bị lạm dụng cho các mục đích độc hại. Trước đây, nhóm tội phạm mạng FIN7 cũng đã từng sử dụng dịch vụ này, cùng với Google Sheets and Google Forms để ra lệnh và kiểm soát phần mềm độc hại.

Kể từ giữa năm 2015, FIN7 (hay còn gọi là Carbanak hoặc Cobalt) đã nhắm mục tiêu đến hàng loạt các ngân hàng và điểm bán hàng (PoS) của nhiều công ty EU và Hoa Kỳ bằng cách sử dụng backdoor Carbanak.

Mối đe dọa mới này cho thấy rằng việc chỉ bảo vệ các website thương mai điện tử trong hoạt động tương tác với những miền không đáng tin cậy là không đủ. Các nhà quản lý thương mại điện tử cần đảm bảo rằng những kẻ tấn công không thể đưa mã trái phép vào nền tảng của họ ngay từ đầu. Giám sát lỗ hổng và phần mềm độc hại từ phía máy chủ là điều cần thiết trong bất kỳ chính sách bảo mật hiện đại nào

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap