![]() Tổng quan về Firewall của Windows Server 2008 với tính năng bảo mật nâng cao

Tổng quan về Firewall của Windows Server 2008 với tính năng bảo mật nâng cao

![]() Tổng quan về Firewall của Windows Server 2008 với tính năng bảo mật nâng cao (Phần 2)

Tổng quan về Firewall của Windows Server 2008 với tính năng bảo mật nâng cao (Phần 2)

Thomas Shinder

Phần 3: Giới thiệu sự cách ly miền

Trong hai phần đầu của loạt bài này chúng tôi đã giới thiệu cho các bạn về các tùy chọn cấu hình chung của Windows Firewall và sau đó đã thảo luận một số vấn đề chi tiết về các rule gửi đến và gửi đi của tường lửa mới này.

Trong phần ba này, chúng tôi sẽ tiếp tục giới thiệu cho các bạn về cách sử dụng Group Policy để thi hành sự cách ly miền thông qua sử dụng IPsec. Giao diện của Windows Firewall với tính năng bảo mật nâng cao được tích hợp Windows Server 2008 Group Policy, vì vậy sẽ cho phép bạn có thể sử dụng giao diện điều khiển của Group Policy và Group Policy Editor để tạo chính sách tường lửa cho các máy tính trong toàn bộ miền, trong một OU hoặc trong một site.

Cấu hình cách ly miền (Domain Isolation) (thông qua giao diện Windows Firewall with Advanced Security) cho phép bạn bảo vệ được tất cả các máy tính thành viên miền tránh được các xâm nhập từ các máy tính xấu không phải là thành viên miền. Các thành viên miền được cấu hình để họ phải chứng thực với thành viên khác trước khi kết nối được cho phép giữa hai máy. Các máy không phải là thành viên miền sẽ không thể chứng thực, và như vậy kết nối mà chúng muốn thực hiện với các máy nằm trong miền sẽ bị thất bại.

Hoàn toàn có thể thực hiện trong các phiên bản trước của Windows, tuy nhiên giao diện cho việc cấu hình các chính sách IPsec quá phức tạp và quá khó hiểu đến nỗi một số quản trị viên Windows hoặc quản trị viên bảo mật đã lo ngại về vấn đề cách ly miền. Mặc dù vậy, với sự xuất hiện của Windows Firewall with Advanced Security trong Windows Server 2008 và Vista thì các quản trị viên này hoàn toàn dễ dàng trong việc cấu hình cách ly miền. Nó tích hợp với Windows Server 2008 Group Policy để cho phép bạn dễ dàng tập trung vào việc cấu hình trong giải pháp “một trạm”.

Trong hai loạt bài này (phần ba được chia thành hai phần riêng biệt), chúng tôi sẽ minh chứng cho các bạn cách tạo một giải pháp cách ly miền cho một mạng đơn giản với ba máy tính. Các máy tính này là:

• Domain controller để yêu cầu bảo mật. Bạn không thể thực thi bảo mật vì các máy tính dường như không thể nhận chính sách nhóm khi thi hành bảo mật. Mặc dù vậy, nếu bạn yêu cầu đến bảo mật khi kết nối vào domain controller thì các thành viên miền sẽ có thể kết nối tới domain controller để lấy chính sách Group Policy, sau đó chúng có thể bảo vệ phần còn lại của việc truyền thông của chúng với domain controller. Địa chỉ IP trong ví dụ này sẽ là 10.0.0.2.

• Một máy chủ yêu cầu bảo mật. Có thể là kiểu máy chủ file, máy chủ cơ sở dữ liệu, hay máy chủ Web. Khi chúng tôi minh chứng các kết nối ở phần cuối bài, chúng tôi sẽ ping đến máy chủ đề xem các rule bảo mật cho kết nối có làm việc hay không. Địa chỉ IP trong ví dụ này là 10.0.0.3

• Máy khách Windows Vista. Máy tính này sẽ kết nối đến máy chủ và domain controller. Địa chỉ IP trong ví dụ này là 10.0.0.100

Các máy chủ là máy Windows Server 2008 và tất cả ba máy chủ đều nằm trong cùng một miền.

Bạn không cần cài đặt các role đặc biệt nào hoặc các dịch vụ role cũng như tính năng để cách ly miền.

Lưu ý rằng, đây là một kịch bản rất đơn giản và không có các ngoại lệ mà bạn cần tạo cho các máy chủ cơ sở hạ tầng trong mạng của bạn, ví dụ như các máy chủ DNS, DHCP hoặc WINS cũng như cho gateway mặc định.

Trong mạng sản xuất, bạn cần tạo các ngoại lệ cho việc thực thi chính sách IPsec để các máy không phải là thành viên miền vẫn có thể truyền thông với các máy chủ cơ sở hạ tầng, đây là một vấn đề rất quan trọng.

Cấu hình chính sách IPsec mặc định để yêu cầu mã hóa

Trong ví dụ sẽ sử dụng trong bài này, chúng tôi muốn bảo đảm rằng IPsec được sử dụng không chỉ để điều khiển những gì các máy tính có thể kết nối đến máy tính khác mà còn bảo đảm rằng không ai có thể đánh cắp được các thông tin riêng tư được chia sẻ giữa các máy tính thành viên của miền. Để thực hiện điều đó, chúng ta có thể sử dụng mã hóa ESP.

Để làm cho mã hóa ESP là một phần của các thiết lập IPsec mặc định, chúng ta cần phải vào thuộc tính của Windows Firewall with Advanced Security trong Group Policy Editor.

Mở Group Policy Management Console trên domain controller của bạn, sau đó mở Default Domain Policy cho miền (hoặc miền test nếu bạn đang sử dụng trong môi trường test) trong Group Policy Editor.

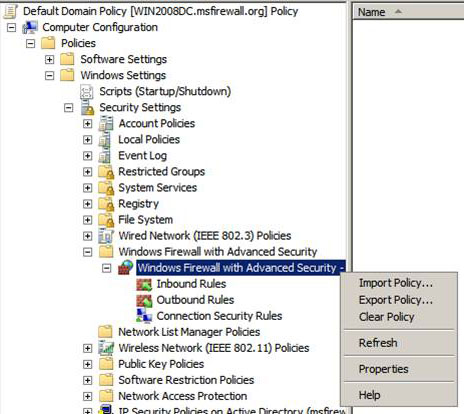

Trong phần panel bên trái của Group Policy Editor, bạn hãy mở một số các nút như thể hiện trong hình bên dưới. Đường dẫn là:

Computer Configuration\Policies\Windows Settings\Windows Firewall with Advanced Security

Kích chuột phải vào nút đó và chọn Properties.

Hình 1

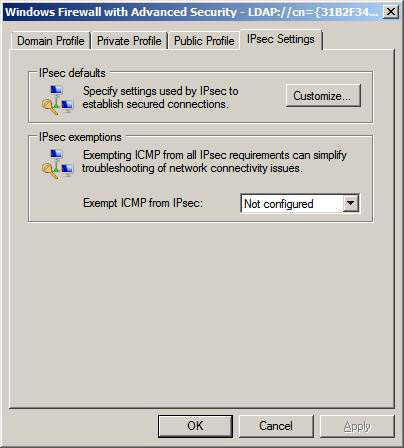

Trong hộp thoại Windows Firewall with Advanced Security, bạn hãy kích tab IPsec Settings. Trên tab IPsec Settings kích nút Customize.

Hình 2

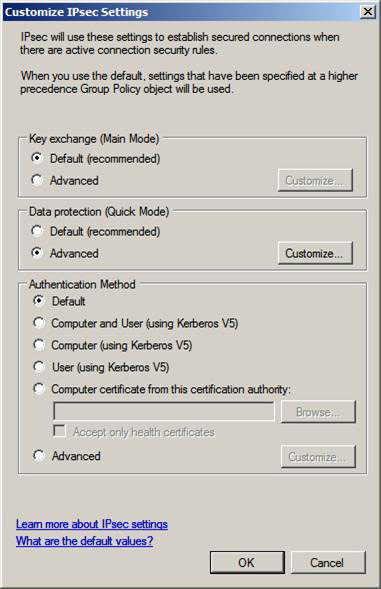

Trong hộp thoại Customize IPsec Settings, chọn tùy chọn Advanced trong khung Data protection (Quick Mode). Kích nút Customize.

Hình 3

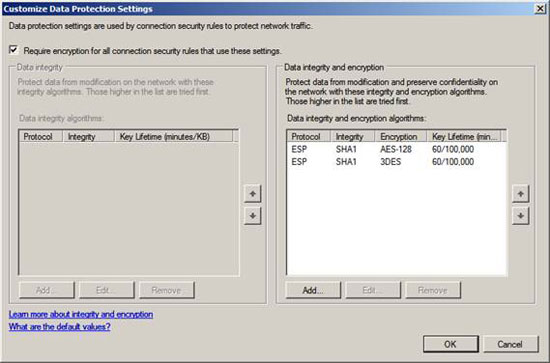

Trong hộp thoại Customize Data Protection Settings, bạn hãy tích vào hộp kiểm Require encryption for all connection security rules that use these settings. Lưu ý rằng AES-128 sẽ được sử dụng mặc định, nhưng nếu sự kết hợp client/server không hỗ trợ mức mã hóa này thì chúng sẽ trở về 3DES (bộ ba DES). Kích OK.

Hình 4

Lúc này chúng ta đã cấu hình các thiết lập IPsec mặc định để có thể hỗ trợ mã hóa kết nối giữa các host được cách ly, chúng ta có thể thực hiện một job tạo các rule bảo mật kết nối.

Tạo một rule yêu cầu bảo mật cho Domain Controller

Các bạn cần lưu ý trong nghiên cứu và kiểm thử về sự cách ly miền bằng IPsec có một vấn đề lớn có liên quan đến các bộ điều khiển miền (domain controller). Bất cứ khi nào chúng ta cấu hình các chính sách IPsec để yêu cầu bảo mật cho DC thì các kết nối từ thành viên miền sẽ bị thất bại và các thành viên miền sẽ không thể vào được màn hình đăng nhập. Mặc dù vậy, nếu bạn cấu hình các rule IPsec để yêu cầu bảo mật thì các thành viên miền sẽ có thể đăng nhập và kết nối với domain controller. Thêm vào đó, khi “yêu cầu” bảo mật được cấu hình, các client sẽ có thể thiết lập kết nối IPsec an toàn cho domain controller sau khi nhận Group Policy trên kết nối mà chúng ta thừa nhận là không an toàn.

Chúng ta có thể yêu cầu bảo mật khi kết nối đến domain controller. Điều này sẽ thiết lập một kết nối an toàn với domain controller, thậm chí không yêu cầu bảo mật cho kết nối.

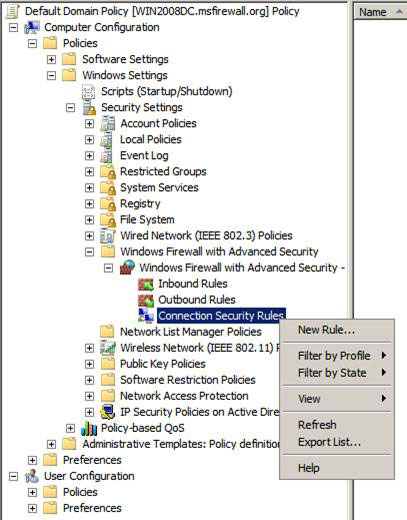

Trong Group Policy Editor, bạn hãy điều hướng đến nút Connection Security Rules trong phần panel bên trái của giao diện điều khiển trong Windows Firewall Advanced Security Node, xem thể hiện trong hình dưới. Đường dẫn đầy đủ cho nút này là:

Computer Configuration\Policies\Windows Settings\Windows Firewall with Advanced Security\Connect Security Rules

Kích chuột phải vào nút Connection Security Rules và chọn New Rule.

Hình 5

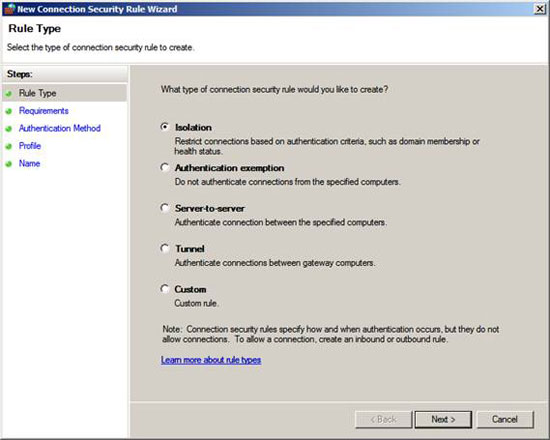

Trong trang Rule Type, phần New Connection Security Rule Wizard, bạn hãy chọn tùy chọn Isolation và kích Next.

Hình 6

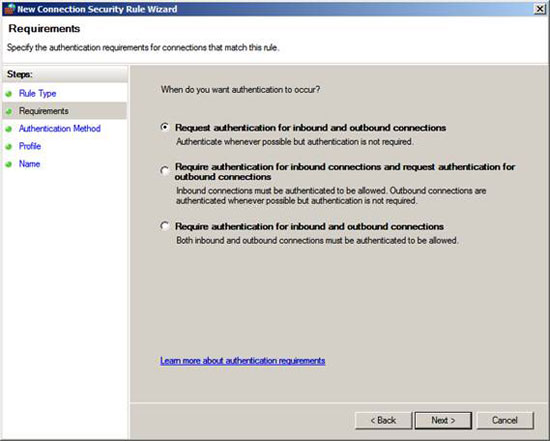

Trong trang Requirements, chọn Request authentication for inbound and outbound connections. Khi bạn chọn tùy chọn này, sự thẩm định quyền sẽ được yêu cầu khi máy tính tạo một kết nối gửi đi đến một máy tính khác, và khi máy tính khác tạo một kết nối gửi đến đối với máy tính này. Nếu sự thẩm định thành công thì bảo mật IPsec sẽ được áp dụng đối với các session. Tuy vậy, nếu thẩm định thất bại, các máy tính sẽ quay trở về các kết nối không được thẩm định.

Kích Next.

Hình 7

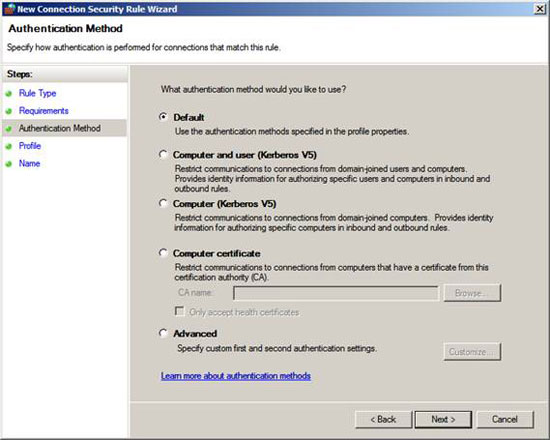

Trong trang Authentication Method, bạn hãy chọn tùy chọn Default. Tùy chọn này được quyết định bởi các thiết lập trong IPsec Defaults từ Properties của hộp thoại Windows Firewall with Advanced Security mà chúng ta đã thấy. Chúng ta đã sẽ xem xét các thông tin chi tiết của hộp thoại đó trong phần một của loạt bài này, chính vì vậy bạn nên kiểm tra các thông tin chi tiết về các chính sách mặc định của IPsec.

Các thiết lập mặc định sẽ sử dụng thẩm định quyền Kerberos. Vì tất cả các thành viên miền đều có thể sử dụng Kerberos cho việc thẩm định quyền nên sẽ không cần bất cứ thứ gì khi bạn cần thực hiện trên các máy khách và máy chủ. Có một số cách để thẩm định, ví dụ như chứng chỉ máy tính - Computer Certificate hoặc khóa tiền chia sẻ - pre-shared key. Tuy nhiên phương pháp an toàn nhất vẫn là Kerberos, thêm vào đó nữa là sử dụng Kerberos rất dễ dàng đối với các quản trị viên, đó chính là cách rõ ràng nhất để thực hiện.

Kích Next.

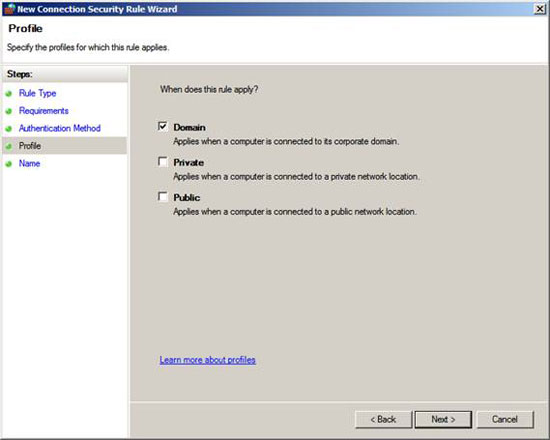

Hình 8

Trong trang Profile, remove các hộp kiểm Private and Public đã được tích. Bạn sẽ không muốn các máy tính di động của mình phải lo lắng về việc cách ly miền IPsec khi chúng không nằm trong mạng.

Kích Next.

Hình 9

Trong trang Name, hãy đặt một tên. Trong ví dụ này chúng tôi đã đặt tên cho rule là DC Request Security. Kích Finish.

Hình 10

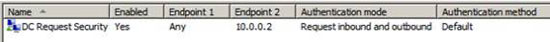

Bạn sẽ thấy rule trong danh sách các rule như được thể hiện trong hình bên dưới. Chúng ta vẫn chưa được thực hiện với rule, vì phải cấu hình các địa chỉ IP mà rule này cũng áp dụng. Bạn có thể thấy trong dòng hiện hành, rule áp dụng cho bất cứ Endpoint 1 và Endpoint 2 nào. Các endpoint có thể là một IP n và một địa chỉ IP khác, hoặc một cái có thể là một nhóm các địa chỉ IP và endpoint kia là một địa chỉ IP.

Trong ví dụ này chúng ta cần tạo một endpoint là tất cả các địa chỉ IP trên mạng và endpoint thứ hai là địa chỉ IP của domain controller được sử dụng trong ví dụ này.

Kích chuột phải vào DC Request Security Rule vào Properties để tạo các thay đổi này.

Hình 11

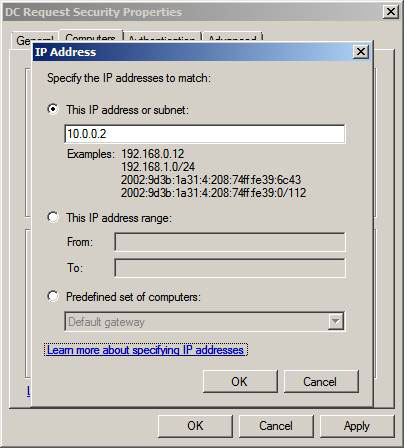

Trong hộp thoại DC Request Security Properties, hãy chọn tùy chọn These IP addresses trong khung Endpoint 2. Sau đó kích nút Add.

Hình 12

Trong hộp thoại IP address, hãy đặt vào đó địa chỉ IP của domain controller. Chọn tùy chọn This IP address or subnet và nhập vào đó địa chỉ IP. Lưu ý rằng bạn cũng có thêm các tùy chọn khác như This IP address range và Predefined set of computers. Tùy chọn Predefined set of computers cho phép bạn chọn từ một số các máy chủ cơ sở hạ tầng, ví dụ như DHCP, DNS, WINS và gateway mặc định để các máy tính không thể thẩm định có thể được bãi miễn thẩm định với các máy chủ cơ sở hạ tầng. Ví dụ sẽ là Macs, Unix, Linux và các hệ điều hành khác có thể sử dụng Kerberos cho việc thẩm định.

Kích OK.

Hình 13

Bạn sẽ thấy địa chỉ IP của DC trong khung Endpoint 2. Kích OK trong hộp thoại DC Request Security Properties.

Hình 14

Bạn cũng sẽ thấy địa chỉ IP của domain controller trong cột Endpoint 2 trên dòng DC Request Security

Hình 15

Lúc này DC đã yêu cầu chính sách bảo mật đúng chỗ, chúng ta có thể tạo rule cách ly miền cho máy chủ và máy khách để yêu cầu bảo mật khi kết nối đến các thành viên miền khác.

Kết luận

Trong phần này (3a), phần một trong hai phần về cách tạo một chính sách cách ly miền bằng cách sử dụng giao diện Windows Firewall with Advanced Security được tích hợp trong Windows Group Policy Editor, chúng ta đã cấu hình chính sách IPsec mặc định để thi hành mã hóa ESP. Sau đó đã mã hóa một rule chính sách IPsec cho domain controller và thay đổi nó bằng cách thiết lập Endpoint 2 là địa chỉ IP của domain controller.

Trong phần 3b của loạt bài này chúng ta sẽ tạo rule cách ly miền máy chủ và máy khách, sau đó cấu hình máy chủ để chấp nhận các yêu cầu Ping.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài