Trong phần trước của bài viết, Quản Trị Mạng đã giới thiệu với các bạn một số thông tin cơ bản về Ransomware, CryptoLocker... cũng như cách thức hoạt động, "vòi tiền" của những phần mềm giả mạo, gián điệp này. Và lần này, chúng ta sẽ tiếp tục đi sâu về Ransomware cũng như các biến thể, "họ hàng" trong gia đình CryptoLocker rộng lớn.

Cách phòng chống Ransomware hiệu quả

1. Cách thức mã hóa dữ liệu của CryptoLocker

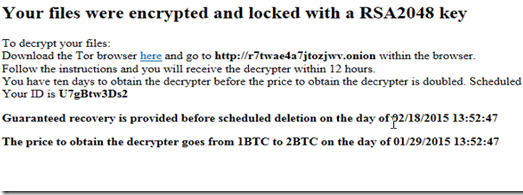

Lần trước, Quản Trị Mạng đã đề cập đến việc giao thức mã hóa dữ liệu của Ransomware là RSA-2048, nhưng dựa theo bảng báo cáo phân tích của TrendMicro thì lại là cơ chế AES + RSA.

Nếu dịch theo tiếng Anh thì RSA là kiểu mã hóa bất đối xứng. Hiểu nôm na như nào cho đúng nhỉ? Có nghĩa là phương pháp mã hóa này sẽ sử dụng tới 2 key:

- 1 key được dùng để mã hóa dữ liệu, các file mà CryptopLocker tìm được (public key)

- 1 key còn lại làm nhiệm vụ giải mã những file đã bị mã hóa (private key).

Và đồng thời, đây cũng là cách thức hoạt động của AES. Các loại Malware thường dùng chuẩn AES để mã hóa dữ liệu, thông tin cá nhân của người dùng. Và cũng có điểm khác biệt giữa AES và RSA tại đây:

- Key AES để giải mã dữ liệu lại nằm trong chính file đã mã hóa.

- RSA Public Key lại nằm trong chính Malware, điều này có nghĩa là gì? Là người dùng sẽ cần phải có Private Key để giải mã dữ liệu.

Các bản nghiên cứu, phân tích kỹ càng hơn của nhiều hãng bảo mật danh tiếng đã chỉ ra rằng, CryptoLocker không hoạt động theo hướng bộc phát, mà có cả chiến dịch Spam cụ thể đi kèm. Cụ thể hơn, các file độc hại đính kèm trong email mà người dùng nhận được, thường "khuyến mãi" của Trojan TROJ_UPATRE - một dạng Malware, với dung lượng vô cùng nhỏ gọn (chỉ vài KB) có chức năng tải ZBOT về máy tính của nạn nhân. Và sau đó, các ZBOT này sẽ tiếp tục tải và cài đặt CryptoLocker hoàn chỉnh.

Cho đến gần cuối năm 2013, 1 chủng loại mới của CryptoLocker đã xuất hiện.Đó là WORM_CRILOCK.A - có thể lây lan qua các thiết bị lưu trữ cắm ngoài như ổ Flash USB, ổ cứng cắm ngoài... (tương tự như CRILOCK). Điểm khác biệt của loại Malware này là chúng không cần đến downloader hay file đính kèm qua email để lây lan vào máy tính của nạn nhân, mà chủ yếu chúng xâm nhập qua giao thức P2P (các bạn hay dùng, download file qua Torrent sẽ hiểu).

Bên cạnh đó, một biến tướng khác của Ransomware cũng xuất hiện ở giai đoạn này. Đó là hình thức lây nhiễm qua các file ảnh đính kèm trong email, chúng có tên gọi chung là CryptoDefense hoặc Cryptorbit. Được phát hiện bởi TrendMicro, chủng Ransomware này có tên gọi là TROJ_CRYPTRBIT.H, chúng có nhiệm vụ mã hóa các file cơ sở dữ liệu - database, web (file *.html), file văn bản (Office), file video, audio, ảnh, text... hay nói ngắn gọn là bất cứ file nào không phải dạng *.msi hoặc *.exe trên máy tính của nạn nhân. Bên cạnh đó, chúng còn "gặm nhấm" các file backup - sao lưu của Windows để ngăn chặn quá trình Restore.

2. Mục đích chính của CryptoLocker - Tiền

Như đã đề cập đến mục tiêu của nạn nhân mà CryptoLocker nhắm vào, tống tiền nạn nhân, và trong giai đoạn này thì hacker chủ yếu nhắm đến đồng tiền ảo - Bitcoin (đang làm mưa làm gió lúc bấy giờ). Cụ thể hơn, chỉ có 2 biến thể chính của loại Malware này, được gọi chung là BitCrypt:

- Loại đầu tiên: TROJ_CRIBIT.A mã hóa tất cả các file dữ liệu mà nó tìm được thành file .bitcrypt. Chủ yếu dùng ngôn ngữ tiếng Anh.

- Loại thứ 2: TROJ_CRIBIT.B tương tự như loại trên, nhưng lại khác biệt hơn. Đó là biến dữ liệu của nạn nhân thành .bitcrypt 2, đồng thời sử dụng nhiều ngôn ngữ khác nhau (có tới hơn 10 loại được phát hiện).

Cả 2 loại Cribit này đều áp dụng thuật toán RSA(426)-AES và RSA(1024)-AES để mã hóa thông tin, dữ liệu. Bên cạnh đó, vẫn còn 1 loại Malware khác cũng hoành hành rất ghê gớm tại thời điểm này, đó là FareIT. TSPY_FAREIT.BB đơn giản chỉ có nhiệm vụ tải Trojan về máy tính, xâm nhập và đánh cắp các dữ liệu của cá nhân có liên quan đến cơ sở dữ liệu wallet.dat(Bitcoin), electrum.dat (Electrum), và.wallet (MultiBit). Vì sao? Vì những file đó có chứa dữ liệu cá nhân, các thông tin về giao dịch tiền tệ, tài khoản...

3. POSHCODER: PowerShell Abuse

Khi công nghệ phát triển, đó cũng là lúc nhiều tính năng của hệ điều hành Windows bị khai thác. Lần này là PowerShell trên nền tảng Windows của Microsoft. TrendMicro một lần nữa đã phát hiện ra TROJ_POSHCODER.A xâm nhập và chiếm quyền điều khiển PowerShell trên máy tính của nạn nhân. PowerShell chỉ xuất hiện trên phiên bản Windows 7 (cho đến Windows 10 - phiên bản mới nhất vẫn còn), mục đích chính của hacker khi xâm nhập qua PowerShell là tránh khỏi sự phát hiện của hệ thống, những người quản trị (vì PowerShell là công cụ điều khiển cấp cao của Windows).

Về mặt kỹ thuật, POSHCODER sử dụng cơ chế AES để mã hóa dữ liệu, thông tin, và Public key RSA 4096. Và khi tất cả các file trên hệ thống bị mã hóa, thì hacker sẽ cho hiển thị thông báo:

4. Ransomware tiếp tục ngắm đến những file quan trọng

Khi các chủng loại Ransomware ngày càng lộng hành, phổ biến (hiểu theo nghĩa nào đó) thì điều này không có nghĩa là những chủng Ransomware ít tên tuổi khác đã biến mất, mà chúng đơn giản chỉ ẩn mình chờ thời cơ đến:

Điều gì đã làm cho loại Ransomware khác biệt với các anh em, họ hàng của chúng? Câu trả lời là các bản Vector của Ransomware bị thay thế bởi chính 1 loại Malware độc hại khác - gọi chung là Patched Malware. Hiểu nôm na là các "bán vá" của Malware sau khi được chỉnh sửa và lây nhiễm vào máy tính của người dùng thông qua hình thức cài thêm add-on vào trình duyệt, tải file downloader, file đính kèm từ email... bằng các đoạn mã độc. Dựa vào tần suất sử dụng các loại file trên máy tính mà hacker có thể dễ dàng xác định được mục đích, những file hệ thống quan trong nào mà chúng đang nhắm đến (ví dụ nếu bạn thường xuyên chơi game, duyệt Internet thì hacker sẽ tạo ra các bản, file patch đề phù hợp với những file game, trình duyệt đó).

Một cách thức tấn công khác vào máy tính của nạn nhân là xâm nhập thẳng vào file user32.DLL (nằm trong thư mục c:\Windows\System32). Tương tự như cách tấn công vào PowerShell, đây được coi là 1 phương pháp tự phòng vệ của hacker, vì khi một khi xâm nhập thành công vào những file quan trọng này, thì hệ thống sẽ không có cách nào phát hiện ra sự tồn tại của phần mềm độc hại.

5. Tương lai nào cho Ransomware

Trước khi tiếp tục, mời các bạn xem qua video "trình diễn" quy trình hoạt động của TorrentLocker - môt dạng Ransomware xuất hiện vào năm 2014:

Bảng liệt kê các "thành viên" nổi tiếng trong đại gia đình Ransomware:

| Tên gọi | Alias | Mô tả |

| ACCDFISA | Anti Cyber Crime Department of Federal Internet Security Agency Ransom | Được phát hiện vào đầu năm 2012, mã hóa file dữ liệu bằng mật khẩu. Yêu cầu người dùng thanh toán qua Moneypak, Paysafe, hoặc Ukash. Trú ngụ dưới dạng file tự giải nén (*.SFX), thường đi kèm với các ứng dụng như Sdelete và WinRAR. |

| ANDROIDOS_LOCKER | Được coi là Ransomware đầu tiên xuất hiện trên nền tảng di động. Sử dụng TOR, các dịch vụ ẩn danh để thực hiện kết nối. | |

| CRIBIT | BitCrypt | Tương tự như CRILOCK, chúng dùng thuật RSA - AES để mã hóa dữ liệu. Version 1 dùng RSA-426, còn đến Version 2 dùng RSA-1024. |

| CRILOCK | CryptoLocker | Thực hiện Domain Generation Algorithm (DGA) để tạo kết nối đến các server C&C. Được phát hiện vào năm 2013, UPATRE ẩn mình trong các email spam, bí mật tải ZBOT về máy tính, rồi sau đó đến lượt CRILOCK. |

| CRITOLOCK | Cryptographic locker | Sử dụng chuẩn mã hóa cấp cao AES-128, từ "Cryptolocker" sẽ xuất hiện trong các ảnh Wallpaper trên máy tính của nạn nhân. |

| CRYPAURA | Mã hóa file dựa theo địa chỉ email mà nó tìm đươc. | |

| CRYPCTB | Critroni, CTB Locker, Curve-Tor-Bitcoin Locker | Mã hóa file dữ liệu, xóa các file backup của hệ thống để người dùng không sao lưu, restore lại được. Phát tán qua các email spam, trong đó có chứa các file đính kèm dạng *.exe (downloader). Lây lan mạnh mẽ qua hình thức mạng xã hội. |

| CRYPDEF | CryptoDefense | Mã hóa thông tin, dữ liệu cá nhân. Yêu cầu nạn nhân trả tiền chuộc bằng Bitcoin. |

| CRYPTCOIN | CoinVault | Tương tự như CRYPDEF, nhưng có đưa ra tùy chọn cho nạn nhân giải mã 1 file dữ liệu bất kỳ (chỉ 1 file thôi nhé)! |

| CRYPTFILE | Sử dụng những Public key nhất định để tạo ra cơ chế mã hóa RSA-2048, cái giá trung bình đưa ra cho nạn nhân là 1 đồng Bitcoin cho 1 key giải mã. | |

| CRYPWALL | CryptoWall, CryptWall, CryptoWall 3.0 | Được coi là bản cập nhật của CRYPTODEFENSE, yêu cầu nạn nhân chuyển khoản bằng Bitcoin, xâm nhập vào máy tính qua email spam, cách thức lây lan giống với UPATRE-ZBOT-RANSOM, CryptoWall 3.0 đi kèm với Spyware FAREIT. |

| CRYPTROLF | Hiển thị các bức ảnh Troll sau khi mã hóa hết dữ liệu của người dùng. | |

| CRYPTTOR | Thay đổi Wallpaper của nạn nhân thành hình bức tường rồi đưa ra yêu cầu tiền chuộc | |

| CRYPTOR | batch file ransomware | Lây lan qua DOWNCRYPT |

| VIRLOCK | VirLock, VirRansom | Mục tiêu chính là các file văn bản, các file nén, file media (video, mp3, ảnh...) |

| PGPCODER | Xuất hiện năm 2003, được coi là "ông tổ" Ransomware đầu tiên | |

| KOLLAH | Một trong những Ransomware đầu tiên dùng cơ chế mã hóa file và thay đổi đuôi file, mục tiêu là các file văn bản Microsoft Office, file PDF | |

| KOVTER | Hình thức tấn công thông qua các quảng cáo khi người dùng xem YouTube, mục tiêu chính là lỗ hổng bảo mật Sweet Orange. | |

| MATSNU | Backdoor có khả năng khóa màn hình của hệ thống, là lối ra vào của Ransomware. | |

| RANSOM | Sau khi xâm nhập vào máy tính, nó sẽ ngăn không cho người dùng thao tác với hệ thống. Qua đó đòi tiền chuộc! | |

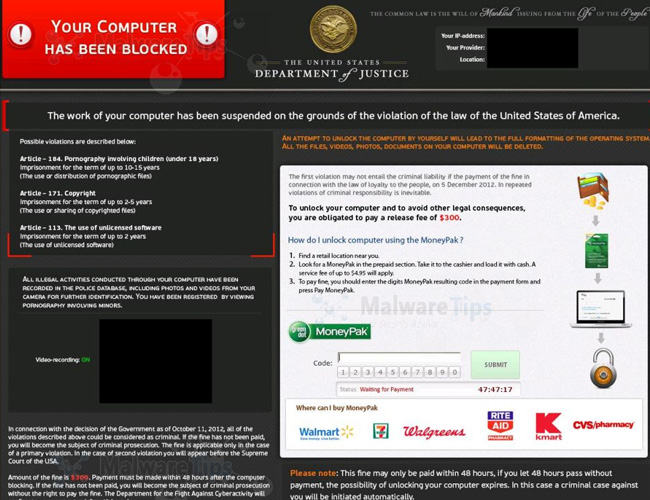

| REVETON | Police Ransom | Giả dạng thông báo của cơ quan pháp luật |

| VBUZKY | Ransomware nền tảng 64 bit, khác thác lỗ hổng Shell_TrayWnd, tự động kích hoạt tùy chọn TESTSIGNING trên Windows 7. | |

| CRYPTOP | Ransomware archiver | Tải GULCRYPT và các phần mềm độc hại khác đi kèm. |

| GULCRYPT | Ransomware archiver | Mã hóa file thành định dạng khác. |

| CRYPWEB | PHP ransomware | Rất nguy hiểm. Mã hóa cơ sở dữ liệu trên web server, khiến cho website rơi vào tình trạng: "Website unavailable". Sử dụng giao thức HTTPS để kết nối đến C&C server. |

| CRYPDIRT | Dirty Decrypt | Xuất hiện trước cả Cryptolocker. |

| CRYPTORBIT | Chủ yếu lây nhiễm vào các file ảnh, text, HTML có chứa Indicators Of Compromised (IOC). | |

| CRYPTLOCK | TorrentLocker | Tên gọi khác là CryptoLocker, hiển thị thông báo crypt0l0cker trên màn hình nạn nhân. |

| CRYPFORT | CryptoFortress | Thừa kế giao diện của TorrentLocker/CRYPTLOCK, dựa vào wildcard để tìm các file theo đuôi file, mã hóa những file trong thư mục được chia sẻ. |

| CRYPTESLA | TeslaCrypt | Tương tự như CryptoLocker, mã hóa các file dữ liệu của Game, trò chơi. |

| CRYPVAULT | VaultCrypt | Dùng công cụ mã hóa GnuPG, tải các phần mềm độc hại hack về máy tính người dùng qua trình duyệt, đánh cắp thông tin tài khoản |

| CRYPSHED | Troldesh | Lần đầu tiên phát hiện ở Nga, bổ sung thêm tiếng Anh trong khoảng thời gian sau đó, |

| SYNOLOCK | SynoLocker | Khai thác lỗ hổng Synology NAS để mã hóa dữ liệu trên thiết bị đó. |

| KRYPTOVOR | Kriptovor |

6. Cách phòng tránh Ransomware

Ngăn chặn:

Trong trường hợp máy tính của bạn có những biểu hiện như đã mô tả phía bên trên, hãy làm theo các bước dưới đây:

- Tắt System Restore (xem hướng dẫn tắt System Restore trên Windows 10)

- Dùng các chương trình Anti Malware để Scan và xóa các file nghi ngờ. (khuyên dùng AntiMalware của MalwareByte)

Phòng tránh:

Vì Ransomware là phần mềm độc hại, nên nó có thể xuất hiện và xâm nhập bất cứ lúc nào. Do vậy, chúng ta - những người dùng máy tính phải để ý những điều sau:

- Thường xuyên sao lưu những dữ liệu quan trọng.

- Cập nhật phần mềm lên phiên bản ổn định mới nhất.

- Hạn chế dùng crack, key (dạng *.exe) để bẻ khóa phần mềm.

- Hạn chế truy cập vào các website khiêu dâm, website đen.

- Không click và tải các file không rõ nguồn gốc qua email.

- Cài và update thường xuyên các chương trình bảo mật, dạng Internet Security (hiện có bán rất nhiều tại siêu thị trực tuyến META). Các bạn có thể tham khảo tại đây, thường xuyên có chương trình giảm giá.

- Phần mềm diệt virus Trend Micro Maximum Security 2015

- Thao khảo các bài viết bảo mật trên website QuanTriMang.com hoặc Fanpage Quản Trị Mạng

7. Chiến thuật chống lại ransomware

Master File Table

Phần đặc biệt nhất của ransomware chắc chắn đến từ việc sử dụng mã hóa. Nhưng đó có phải là tất cả không? Engin Kirda, nhà đồng sáng lập và kiến trúc sư trưởng tại Lastline Labs, cho rằng không phải vậy. Ông và nhóm của mình (sử dụng nghiên cứu được thực hiện bởi Amin Kharraz, một trong những nghiên cứu sinh của Kirda) đã hoàn thành một nghiên cứu ransomware khổng lồ, phân tích 1359 mẫu từ 15 họ ransomware. Phân tích của nhóm khám phá các cơ chế xóa và tìm thấy một số kết quả thú vị.

Các cơ chế xóa là gì? Khoảng 36% của 5 họ ransomware phổ biến nhất trong bộ dữ liệu là xóa các file. Nếu bạn không trả tiền, các file thực sự sẽ bị xóa. Trên thực tế, việc xóa file gần như khá đơn giản.

Một hacker chuyên nghiệp sẽ làm điều này như thế nào? Hacker sẽ nhắm đến việc xóa sạch ổ đĩa để người dùng khó lấy lại dữ liệu. Chúng sẽ ghi hoặc xóa các file khỏi ổ đĩa một cách dễ dàng. Nhưng hầu hết các hacker đang trực tiếp làm việc trên các mục trong Master File Table và đánh dấu những thứ đã bị xóa, nhưng dữ liệu vẫn còn trên ổ đĩa.

Sau đó, dữ liệu đã xóa có thể được truy xuất và trong nhiều trường hợp, được khôi phục hoàn toàn.

Môi trường desktop

Một hành vi khác mà ransomware thường làm là khóa desktop. Kiểu tấn công này có mặt trong các biến thể cơ bản hơn. Thay vì thực sự bắt đầu với việc mã hóa và xóa các file, ransomware khóa desktop, khiến người dùng không thể thao tác trên máy. Phần lớn người dùng coi điều này có nghĩa là các file của họ đã biến mất (được mã hóa hoặc xóa hoàn toàn), sau đó đơn giản là không thể khôi phục được.

Tin nhắn tống tiền

Ransomware thường sẽ yêu cầu người bị tấn công trả tiền chuộc. Nó thường yêu cầu người dùng trả một khoản tiền để lấy lại các file của mình một cách an toàn. Ngoài ra, các nhà phát triển phần mềm ransomware đưa người dùng đến các trang web cụ thể trong khi vô hiệu hóa một số tính năng hệ thống - vì vậy họ không thể thoát khỏi trang/hình ảnh đó. Điều này tương tự như một môi trường desktop bị khóa. Nhưng nó không có nghĩa là các file người dùng đã được mã hóa hoặc xóa.

8. Suy nghĩ kỹ trước khi trả tiền

Việc nhiễm ransomware có thể ảnh hưởng rất nhiều thứ. Điều này là không có gì phải nghi ngờ. Tuy nhiên, việc ransomware tấn công không có nghĩa là dữ liệu của bạn sẽ biến mất vĩnh viễn. Các hacker phát triển ransomware không phải là các lập trình viên tuyệt vời. Chẳng có lý do gì để chọn trở thành hacker thay vì một lập trình viên chân chính cả. Trong nhiều trường hợp, một số người dùng sẽ trả tiền vì lý do an toàn. Đó là điều hoàn toàn dễ hiểu.

Các phương pháp giảm thiểu khả năng tấn công của ransomware như sao lưu các file thường xuyên vào ổ đĩa không nối mạng, cập nhật bộ phần mềm chống virus và trình duyệt Internet, xem các email lừa đảo và luôn cảnh giác trong việc tải xuống các file từ Internet. Để biết chi tiết, bạn đọc có thể tham khảo bài viết: Nếu không muốn trở thành nạn nhân của Ransomware, hãy đọc bài viết này.

Hy vọng rằng những thông tin trên đã giúp các bạn phần nào hiểu được về cơ chế hoạt động của Ransomware, phần mềm gián điệp, phần mềm tống tiền. Trong phần tiếp theo của bài viết, Quản Trị Mạng sẽ giới thiệu nốt về các biến thể, họ hàng của Ransomware trong những năm gần đây, cách phòng chống, ngăn ngừa, xử lý khi máy tính bị nhiễm Ransomware.

Chúc các bạn thành công!

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài