Hôm qua, Microsoft đã phát hành bản vá lỗ hổng zero-day PrintNightMare. Lỗi này cho phép kẻ tấn công có thể thực thi mã từ xa trên các thiết bị Print Spooler được vá đầy đủ.

Tuy nhiên, bản vá được phát hành khẩn cấp này vẫn để lộ sai sót.

Microsoft chỉ sửa lỗi khai thác mã từ xa, có nghĩa là lỗ hổng này vẫn có thể được sử dụng để leo thang đặc quyền cục bộ (LPE). Ngoài ra, hacker sớm phát hiện ra rằng, lỗ hổng này vẫn có thể bị khai thác từ xa.

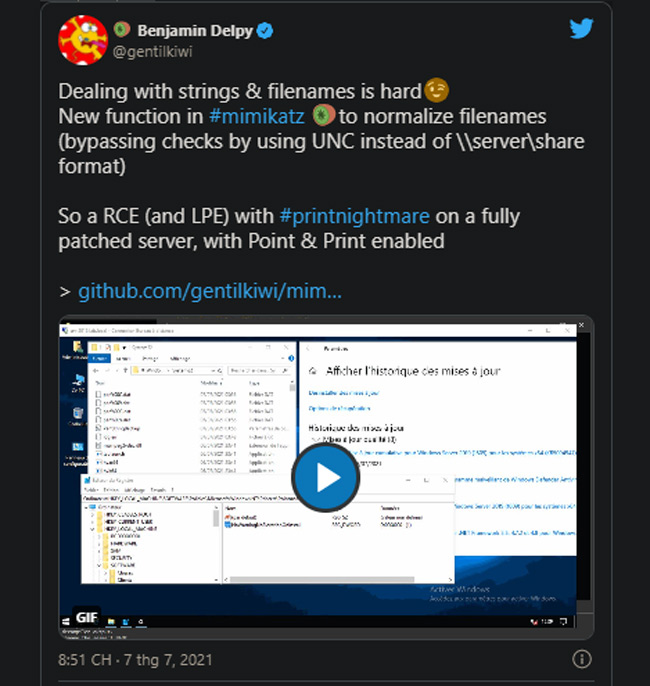

Theo chuyên gia Benjamin Delpy của Mimikatz, hacker có thể vượt qua bản vá để đạt quyền SYSTEM nếu chính sách Point and Print được bật.

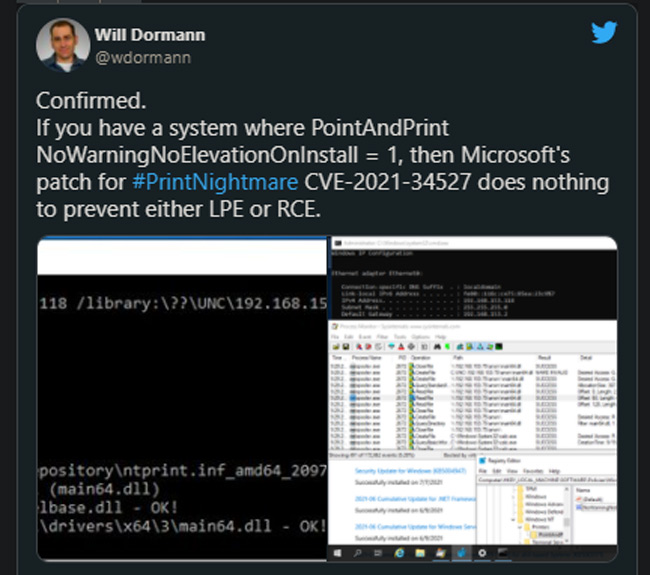

Điều này đã được Will Dorman, nhà phân tích lỗ hổng của CERT/CC, xác nhận.

Để vượt qua bản vá PrintNightmare và đạt được RCE và LPE, chính sách “Point and Print Restrictions” phải được bật và cài đặt “When installing drivers for a new connection” được cấu hình là “Do not show warning on elevation prompt”.

Hiện tại, các nhà nghiên cứu bảo mật khuyến cáo quản trị viên nên tắt dịch vụ Print Spooler cho đến khi tất cả các vấn đề được khắc phục hoàn toàn hoặc chặn in từ xa đến máy thông qua Group Policy.

Bạn có thể làm theo các bước sau để tắt dịch vụ Print Spooler thông qua PowerShell:

- Mở PowerShell với tư cách Quản trị viên

- Stop-Service -Name Spooler -Force

- Set-Service -Name Spooler -StartupType Disabled

Ngoài ra, bạn có thể gửi đến tính năng in từ xa đến máy thông qua Group Policy bằng cách thực hiện các bước sau:

- Mở Group Policy Editor

- Đi tới Computer Configuration/ Administrative Templates/ Printers

- Tắt chính sách “Allow Print Spooler to accept client connections:”

Microsoft đã cập nhật danh sách MSRC lưu ý rằng họ đang tung ra các bản vá cho Windows Server 2012, Windows Server 2016 và Windows 10, Phiên bản 1607. Công ty cho biết thêm rằng để bảo mật hệ thống, người dùng "phải xác nhận cài đặt registry dưới đây được đặt thành 0 hoặc không được xác định”.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\ PointAndPrint- NoWarningNoElevationOnInstall = 0 (DWORD) hoặc không được xác định (cài đặt mặc định)

- NoWarningNoElevationOnUpdate = 0 (DWORD) hoặc không được xác định (cài đặt mặc định)

Tuy nhiên, Dormann cho rằng “NoWaringNoElevationOnInstall = 0 không ngăn chặn được việc khai thác. Công ty cũng chưa giải quyết các báo cáo của các công ty nghiên cứu bảo mật khác”.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap