Trong khi hầu hết mã độc tống tiền được tạo ra để tạo ra tiền, một số người lại tạo ra chúng để thể hiện kĩ năng của mình. Đó là trường hợp của ransomware lấy cảm hứng từ phim kinh dị Annabelle.

Được nhà nghiên cứu bảo mật Bart phát hiện, mã độc tống tiền Annabelle mang đến mọi thứ để “quấy rối” một chiếc máy tính như ngưng các phần mềm bảo mật, vô hiệu hóa Windows Defender, tắt tường lửa, mã hóa tập tin, cố gắng phát tán qua USB, không thể chạy nhiều phần mềm, viết đè lên Master Boot Record (MBR) bằng Boot Loader.

Lần đầu chạy, Annabelle tự cấu hình để bật tự động mỗi khi đăng nhập Windows. Sau đó sẽ dừng chạy nhiều phần mềm như Process Explorer, Msconfig, Task Manager, Chrome, Process Hacker…

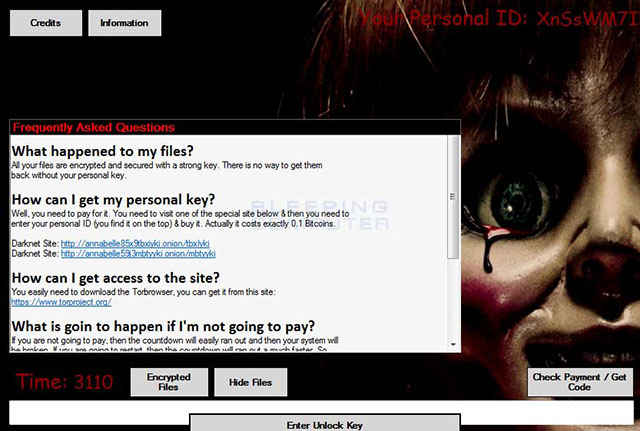

Màn hình khóa hiển thị mỗi khi người dùng đăng nhập

Sau đó Annabelle sẽ cấu hình các entry registry Image File Execution để không thể mở được các phần mềm như đã nói ở trên và các phần mềm khác như Notepad++, Notepad, Internet Explorer, Chrome, Opera… Sau đó mã độc sẽ tự phát tán bằng tập tin autoru.inf. Cách này cũng khá vô dụng vì các phiên bản Windows mới không hỗ trợ tính năng autoplay.

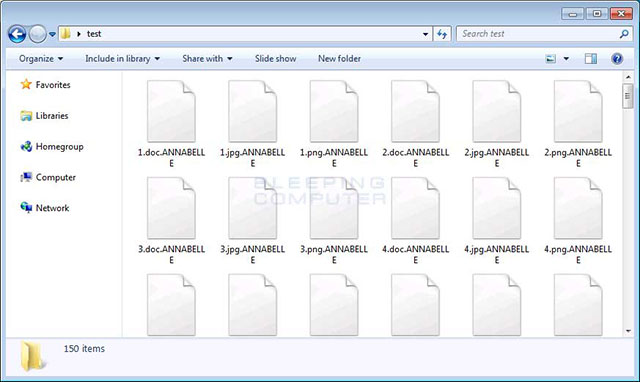

Khi tất cả xong xuôi, nó sẽ mã hóa máy bằng key tĩnh và thêm đuôi .ANNABELLE vào cuối tên của tập tin.

Các tập tin bị mã hóa sẽ được gắn phần mở rộng .ANNABELLE vào tên

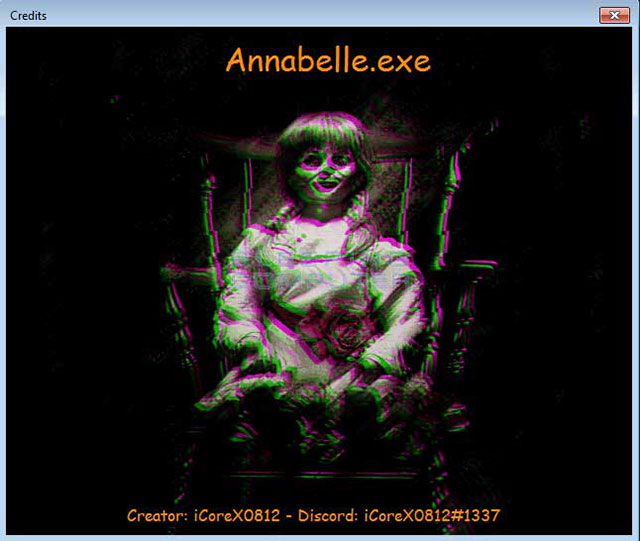

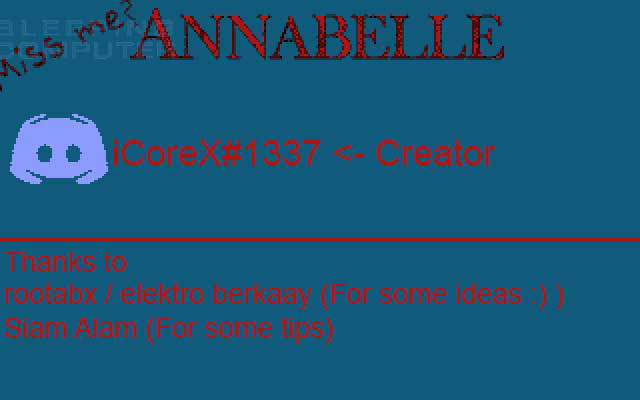

Máy tính sau đó sẽ khởi động lại và khi người dùng đăng nhập, màn hình khóa sẽ hiện ra với tên người phát triển là iCoreX0812 và cách để liên hệ với họ trên Discord. Cuối cùng nó sẽ chạy một phần mềm thay thế Master Boot Record để hiển thị màn hình có thông tin về người phát triển mỗi khi máy bật lên.

Màn hình hiển thị thông tin người phát triển

Màn hình khóa MBR

Nhìn chung mã độc này chỉ để chủ nhân của nó phô bày các “kĩ năng” của mình chứ không thực sự để tống tiền. Ngoài ra nó cũng dựa trên Stupid Ransomware và có thể giải mã được. Vì dùng key tĩnh nên Michael Gillespie có thể cập nhật StupidDecryptor để giả mã biến thể này.

Bằng cách thay thế MBR, chạy Rkill ở Safe Mode để xóa sạch các mục registry IFEO, dùng công cụ giải mã của Michael đã giải mã tập tin và quét bảo mật để dọn dẹp tàn dư thì bạn có thể đưa máy mình về trạng thái bình thường nếu đã nhiễm mã độc này.

Các thông tin IOC

Hashes

716335ba5cd1e7186c40295b199190e2b6655e48f1c1cbe12139ba67faa5e1ac

Các tập tin liên quan

Copter.flv.exe

MBRiCoreX.exe

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài