Mã độc tấn công cơ sở dữ liệu MongoDB đã nhen nhóm từ tuần trước và sau ngày cuối tuần với sự xuất hiện của 3 nhóm mới hijack hơn 26.000 máy chủ, trong đó một nhóm đã tấn công 22.000 máy.

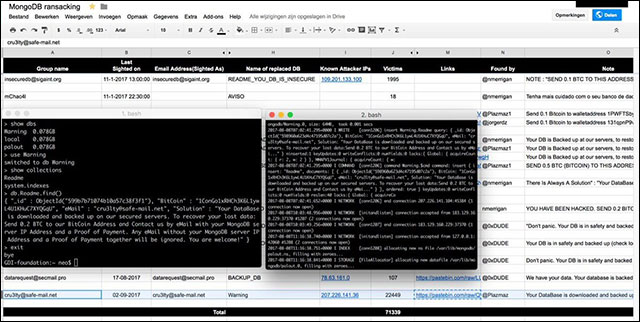

Những vụ tấn công được các nhà nghiên cứu an ninh Dylan Katz và Victor Gevers phát hiện, tiếp nối vụ MongoDB Apocalypse bắt đầu từ cuối tháng 12/2016 và kéo dài cho tới những tháng đầu năm 2017.

Trong những vụ tấn công này, nhiều nhóm hack tìm kiếm cơ sở dữ liệu MongoDB vẫn còn để mở với kết nối ngoài, xóa sạch nội dung và thay bằng các nội dung tống tiền.

Hầu hết các cơ sở dữ liệu (DB) này đều là hệ thống thử nghiệm nhưng một số vẫn chứa dữ liệu. Có những công ty đã trả tiền rồi nhận ra rằng họ bị lừa và kẻ tấn công chưa từng có dữ liệu của họ.

Phát hiện vụ hijack MongoDB mới

Một số nhà nghiên cứu đã truy dấu theo các vụ tấn công bằng sự trợ giúp của Google Docs. Kẻ tấn công đã phá hủy hơn 45.000 cơ sở dữ liệu, có thể còn nhiều hơn.

Từ MongoDB, những vụ tấn công tống tiền này đã lan sang các công nghệ máy chủ khác như ElasticSearch, Hadoop, CouchDB, Cassandra và MySQL. Qua mùa thu và mùa hè, các nhóm hack có liên quan tới vụ việc đã dừng lại và nhiều máy chủ bị tấn công đã không thể hoạt động nữa.

Tuần trước xuất hiện thêm 3 nhóm mới, được phát hiện dựa trên địa chỉ email mà họ dùng trong thông báo tống tiền.

| Địa chỉ email | Số nạn nhân | Số tiền yêu cầu | Địa chỉ Bitcoin |

|---|---|---|---|

| cru3lty@safe-mail.net | 22,449 | 0.2 BTC | Bitcoin address |

| wolsec@secmail.pro | 3,516 | 0.05 BTC | Bitcoin address |

| mongodb@tfwno.gf | 839 | 0.15 BTC | Bitcoin address |

Ít vụ tấn công hơn nhưng ảnh hưởng rộng hơn

“So với đầu năm thì số vụ tấn công có giảm nhưng mức độ ảnh hưởng (xét về số nạn nhân) mỗi đợt tấn công lại tăng”, Gevers nói. Những kẻ tấn công đợt đầu tiên cần gần 1 tháng để hijack 45.000 DB thì nhóm Cru3lty đã hạ được một nửa số đó chỉ trong 1 tuần.

Gevers nói rằng anh đã chứng kiến trường hợp nhóm hacker hijack DB của người dùng, người đó khôi phục lại bản sao đã sao lưu rồi sau đó máy chủ lại bị tấn công lần nữa trong cùng 1 ngày do nạn nhân đã không bảo mật DB của mình đúng cách.

Số vụ tấn công ít hơn nhưng ảnh hưởng lại lớn hơn

“Giờ chúng ta cần tìm hiểu chính xác chuyện gì đang xảy ra. Liệu đó là do thiếu kiến thức, liên quan tới thiết lập bảo mật [MongoDB] hay họ đang chạy bản cũ vẫn còn lỗ hổng và không có các phương pháp bảo vệ mặc định?”

Năm bận rộn cho cả người tấn công và các nhà nghiên cứu

Gevers nói anh phải mời một số chuyên gia ngoài để phân tích các vụ tấn công MongoDB. Không phải do anh và cộng sự không thể điều tra mà bởi họ còn bận với những lỗ hổng trên các thiết bị kết nối mạng như công cụ đào tiền ảo, modem của Arris hay các thiết bị IoT.

Gevers là chủ tịch GDI Foundation, tổ chức phi lợi nhuận làm việc để bảo đảm an toàn cho các thiết bị mạng. Anh đã bận rộn cả năm trời để bảo vệ cho nhiều kiểu thiết bị, từ AWS S3 cho tới các máy tính có lỗ hổng EternalBlue...

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài