web-Browserify bị phát hiện bởi hệ thống phát hiện phần mềm độc hại tự động của Sonatype, Release Integrity và được cảnh báo độc hại sau khi nhóm nghiên cứu bảo mật Sonatype phân tích.

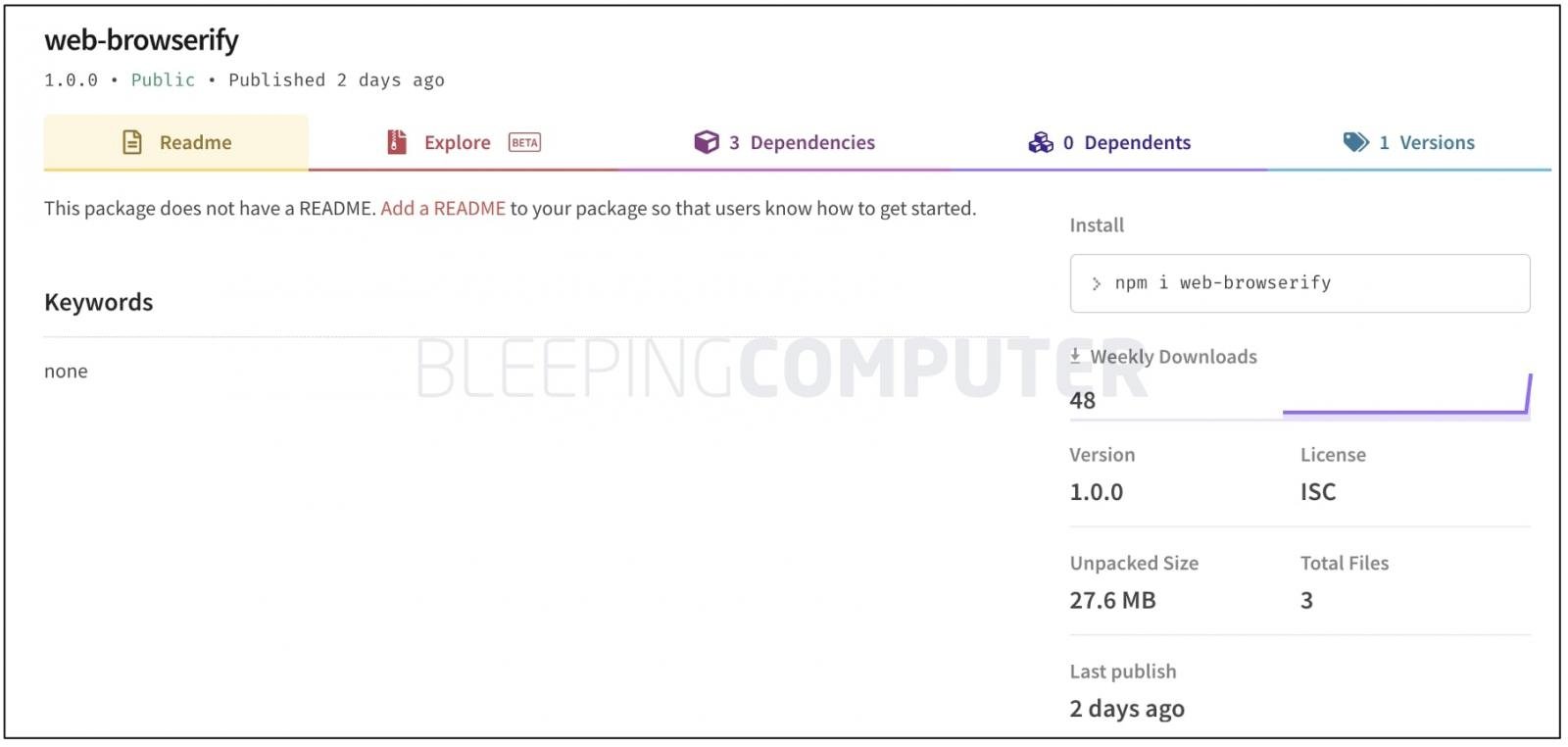

web-Browserify được đặt tên theo Browserify - có hơn 1,3 triệu lượt download hàng tuần và hơn 356.000 kho lưu trữ GitHub sử dụng. Ngược lại, web-Browserify chỉ có 50 lượt tải kể từ khi xuất hiện trước khi bị phát hiện. web-Browserify được tạo bởi một kẻ có tên là Steve Jobs.

Các chuyên gia phát hiện 1 file manifest, package.json, postinstall.js và ELF trong NPM của web-Browserify.

Ngay sau khi cài đặt web-Browserify, các tập lệnh sẽ trích xuất và khởi động tệp nhị phân Linux “chạy” từ kho lưu trữ, yêu cầu quyền cao cấp hoặc quyền root từ người dùng.

Bản nhị phân “chạy” được có kích thước khoảng 120 MB và có hàng trăm thành phần npm nguồn mở hợp pháp đi kèm trong nó đang bị lạm dụng cho các hoạt động độc hại.

Ví dụ: Module sudo-prompt được sử dụng khi “chạy” để nhắc người dùng cấp đặc quyền root phần mềm độc hại trên cả 2 hệ điều hành macOS và Linux. Vì các đặc quyền nâng cao sẽ được yêu cầu cùng cài đặt web-Browserify nên người dùng sẽ tin rằng đó là điều hợp pháp.

Phần mềm độc hại có khả năng do thám và lấy dấu vân tay. Nó sử dụng một thành phần npm hợp pháp khác là systeminformation để thu thập các bit thông tin từ hệ thống bị nhiễm như:

- Tên người dùng hệ thống

- Thông tin hệ điều hành, chẳng hạn như nhà sản xuất / thương hiệu

- Thông tin về hình ảnh Docker

- Thiết bị kết nối Bluetooth

- Máy ảo có trên hệ thống hoặc nếu ảo hóa được bật

- Tốc độ CPU, kiểu máy và lõi

- Kích thước RAM, dung lượng ổ cứng

- Thông tin phần cứng liên quan đến card mạng / giao diện, pin, WiFi, thiết bị USB...

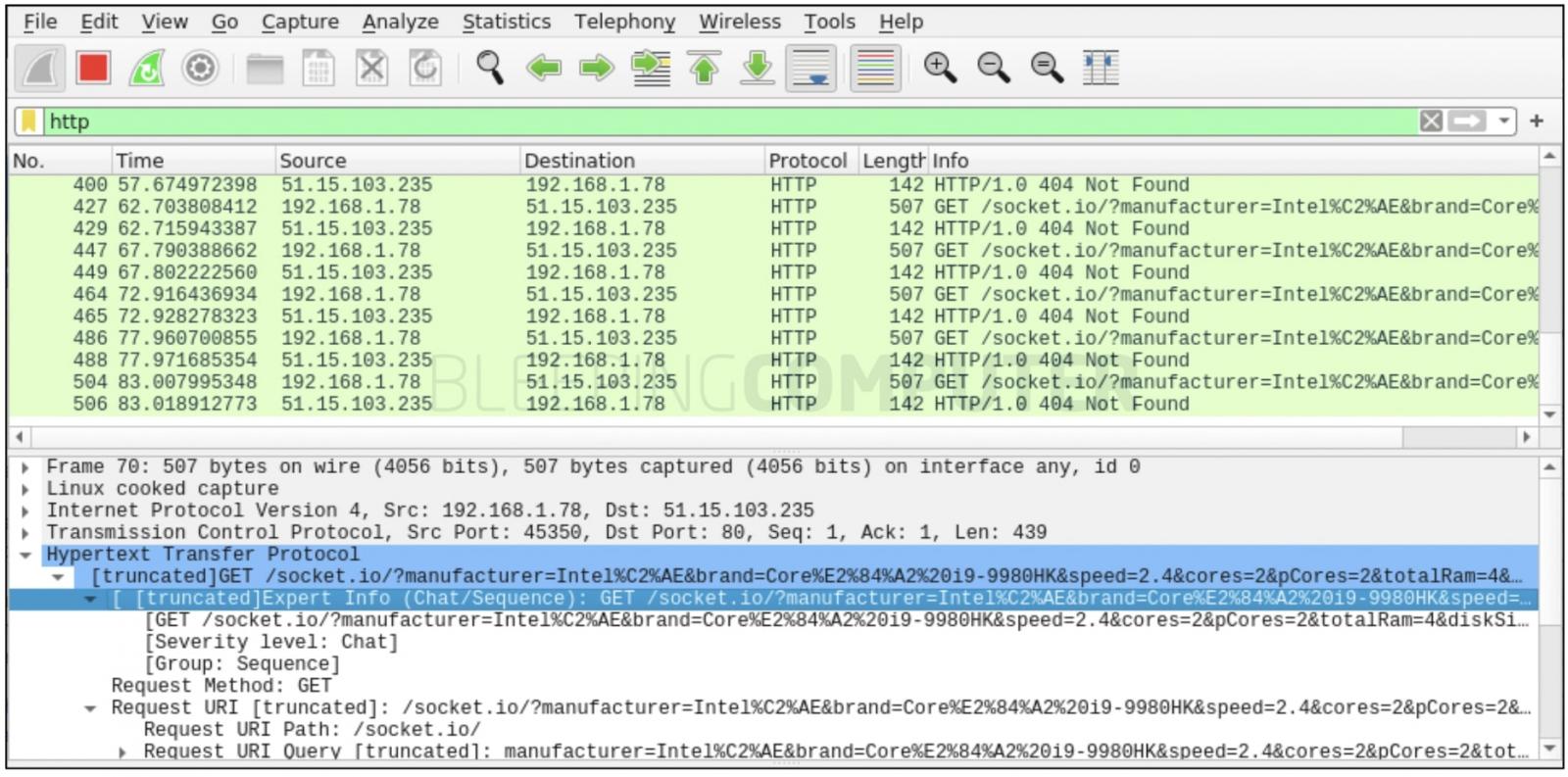

Theo BleepingComputer, ít nhất một số thông tin về dấu vân tay sẽ được chuyển sang miền do tin tặc kiểm soát HTTP, dưới dạng tham số GET. Đặc việt là http://me.ejemplo[.]me.

Mặc dù vậy, Virus Total vẫn chưa phát hiện được phần mềm độc hại này. Mục đích cụ thể của phần mềm độc hại này vẫn còn là điều bí ẩn.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Văn phòng

Văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Video, phim, nhạc

Video, phim, nhạc  Mạng xã hội

Mạng xã hội  Học tập - Giáo dục

Học tập - Giáo dục  Máy ảo

Máy ảo  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ