Wikileaks đã tiết lộ một làn sóng mới của sự rò rỉ Vaut 7 - mô tả chi tiết một framework đang được sử dụng bởi CIA để theo dõi hoạt động Internet của các hệ thống bị nhắm tới bằng cách khai thác các lỗ hổng trong các thiết bị Wi-Fi.

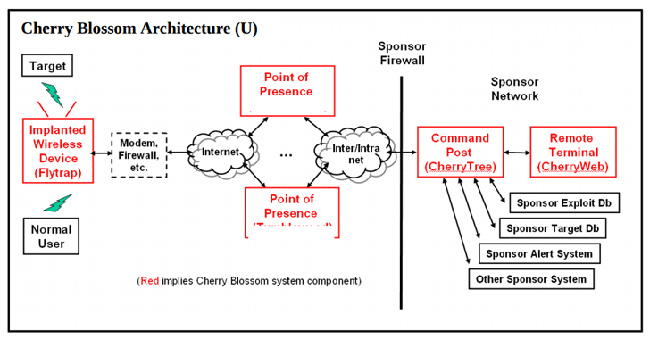

Hệ thống "Cherry Blossom" là một framework được Cơ quan tình báo trung ương Hoa Kỳ (CIA) thiết kế cùng với sự hỗ trợ của Viện nghiên cứu Stanford (SRI International) - một viện nghiên cứu phi lợi nhuận của Hoa Kỳ như một phần của dự án "Cherry Bomb".

Về cơ bản, Cherry Blossom là một phần mềm dạng firmware, có thể điều khiển từ xa, được "cấy ghép" trên các thiết bị mạng không dây, bao gồm các bộ định tuyến, các điểm truy cập không dây (APs), khai thác các lỗ hổng của router để truy cập trái phép, sau đó thay thế firmware bằng Cherry Blossom.

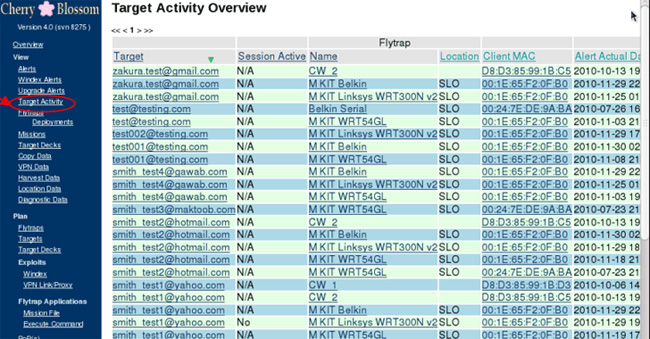

Một cuốn cẩm nang của CIA bị rò rỉ đã viết rằng: Một thiết bị được cấy ghép (được gọi là Flytrap) có thể được sử dụng để theo dõi hoạt động Internet và đưa các lỗ hổng phần mềm đến các mục tiêu muốn tấn công.

Bên cạnh đó, WikiLeaks cho hay: "Bản thân các thiết bị không dây bị xâm nhập bằng cách cấy ghép phần mềm Cherry Blossom tùy chỉnh trên đó, một số thiết bị lại cho phép nâng cấp firmware qua một liên kết không dây, dó đó không cần thiết phải truy cập vật lý vào thiết bị để lây nhiễm nữa".

Cũng theo WikiLeaks, các hacker CIA sử dụng Cherry Blossom để tấn công các thiết bị mạng không dây trên các mạng đích, sau đó thực hiện các cuộc tấn công Man-in-the-Middle để giám sát và điều khiển lưu lượng truy cập Internet của người dùng đang kết nối.

Cherry Blossom nhận được hướng dẫn và các nhiệm vụ thực thi mã độc từ một máy chủ, được CIA gọi là CherryTree. Khi đã kiểm soát toàn bộ thiết bị không dây, nó sẽ gửi báo cáo về máy chủ này, bao gồm các nội dung:

- Theo dõi lưu lượng mạng để thu thập các địa chỉ email, tên người dùng trong các ứng dụng chat, địa chỉ MAC và các số VoIP.

- Chuyển hướng người dùng đã kết nối tới các trang web độc hại.

- Lây nhiễm nội dung độc hại vào luồng dữ liệu để phát tán phần mềm độc hại và xâm nhập vào các hệ thống được kết nối.

- Thiết lập các "đường hầm" VPN để truy cập vào các máy khách được kết nối với mạng WLAN/ LAN của Flytrap để tiếp tục khai thác.

- Sao chép toàn bộ lưu lượng mạng của thiết bị đang hack.

Theo hướng dẫn cài đặt, máy chủ CherryTree C&C phải được đặt trong một cơ sở được bảo mật hoàn toàn và được cài đặt trên máy chủ ảo Dell PowerEdge 1850, chạy Red Hat Fedora 9 với dung lượng RAM tối thiểu là 4 GB.

Cherry Blossom có thể hack các thiết bị Wi-Fi từ rất nhiều nhà cung cấp

Cherry Blossom có thể khai thác lỗ hổng trong hàng trăm thiết bị Wi-Fi được sản xuất bởi các nhà cung cấp sau:

Belkin, D-Link, Linksys, Aironet/Cisco, Apple AirPort Express, Allied Telesyn, Ambit, AMIT Inc, Accton, 3Com, Asustek Co, Breezecom, Cameo, Epigram, Gemtek, Global Sun, Hsing Tech, Orinoco, PLANET Technology, RPT Int, Senao, US Robotics và Z-Com.

Sự rò rỉ Vault 7 của CIA trước đó

Tuần trước, WikiLeaks đã tiết lộ một dự án CIA được gọi là Pandemic, cho phép tổ chức này chuyển các máy chủ Windows thành các thiết bị tấn công bí mật, âm thầm lây nhiễm sang các máy tính khác trong cùng một mạng lưới bị hack.

Công cụ này được cấy ghép lâu dài cho các máy tính Microsoft Window, được thiết kế để lây nhiễm các mạng máy tính Windows thông qua giao thức chia sẻ tập tin SMB (Server Message Block) bằng cách thay thế mã ứng dụng trực tuyến với phiên bản của phần mềm đã được trojan hóa.

Kể từ tháng 3, nhóm gián điệp đã công bố 11 đợt trong loạt bài Vault 7, bao gồm các đợt rò rỉ mới nhất, lần rò rỉ tuần trước, cùng với các đợt dưới đây:

- Athena - Một framework phần mềm gián điệp của CIA được thiết kế để kiểm soát các máy tính Windows bị lây nhiễm từ xa và hoạt động trên mọi phiên bản Windows của Microsoft, từ Windows XP cho đến Windows 10.

- AfterMidnight và Assassin - Là hai framework phần mềm đọc hại của CIA đặc biệt cho nền tảng Microsoft Windows, được thiết kế để giám sát và gửi báo cáo về hành động trên máy chủ từ xa bị lây nhiễm và thực hiện các hành động có hại.

- Archimedes - Một công cụ tấn công Man-in-the-Middle (MitM) được tạo ra bởi CIA nhắm vào các máy tính trong cùng một mạng LAN.

- Scribbles - Là một phần của phần mềm cáo buộc được thiết kế nhằm theo dõi các tài liệu tuyệt mật, cho phép cơ quan tình báo theo dõi những người tố giác và gián điệp quốc tế.

- Grasshopper - Tiết lộ framework cho phép tổ chức này dễ dàng tạo ra phần mềm độc hại tùy chỉnh để xâm nhập vào hệ thống Windows của Microsoft và qua mặt các phần mềm diệt virus.

- Marble - Đã tiết lộ mã nguồn của một framework chống lại pháp lý bí mật, cơ bản là một obfuscator được CIA sử dụng để ẩn nguồn thực sự của phần mềm độc hại.

- Dark Matter - Tập trung vào việc khai thác lỗ hổng của tổ chức, được thiết kế nhắm tới các thiết bị iPhone và máy Mac.

- Weeping Angel - Là công cụ gián điệp được tổ chức sử dụng để thâm nhập vào smart TV, chuyển đổi chúng thành micrô bí mật. Công cụ có thể ghi âm từ một thiết bị thông qua micro tích hợp và lưu trữ hoặc trích xuất dữ liệu từ các bản ghi.

- Year Zero - Là một chương trình hack của CIA khai khác cho phần cứng và phần mềm phổ biến.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài