Quản trị mạng - Phiên bản OpenSSH 4.3 có giới thiệu một tính năng mới: khả năng tạo "Virtual Private Networks" trong khi hệ thống đang làm việc thông qua driver đường hầm (trước đây vẫn được gọi là driver "tun"). Khả năng này cho phép bạn có thể tạo một giao diện mạng để bắc cầu giữa hai đoạn mạng phân biệt về vật lý trong các location khác nhau. Bài viết này chúng tôi sẽ giới thiệu cho các bạn cách sử dụng SSH để thiết lập các kết nối điểm – điểm bằng OpenSuse 11.0, sau đó có thể sử dụng thành phần này để tạo các tuyến nhằm tạo các mạng riêng ảo.

Hình trên thể hiện cho bạn thấy những gì? Chúng tôi có hai OpenSuse 11.0 Router, Router 1 và Router2 nằm trong các location khác nhau. Router 1 được kết nối với “mạng màu xanh” 10.0.0.0/24 và Router 2 được kết nối với “mạng màu vàng” 192.168.33.0/24 thông qua Ethernet. Cả hai router đang cung cấp chức năng NAT và làm cho kết nối Internet có sẵn cho các máy khách kết nối.

Trong môi trường test của chúng tôi, cả hai router đều đang sử dụng giao diện “tun” (192.168.100.31/32) để thiết lập kết nối điểm điểm SSH.

Quan trọng! Hãy thay đổi IP này thành các địa chỉ có khả năng định tuyến trong thực tế!

Khi đường hầm được thiết lập, các máy tính trong “mạng vàng” sẽ có thể truy cập trực tiếp vào “mạng xanh” và ngược lại bằng một liên kết VPN an toàn.

Hãy lưu ý rằng bạn phải bảo vệ cả hai router bằng bộ lọc IP hoặc tường lửa trong môi trường thực của mình.

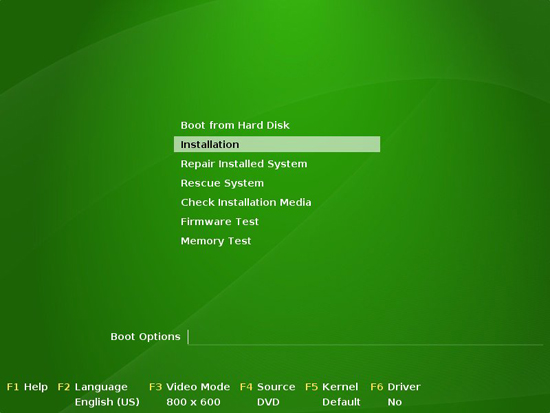

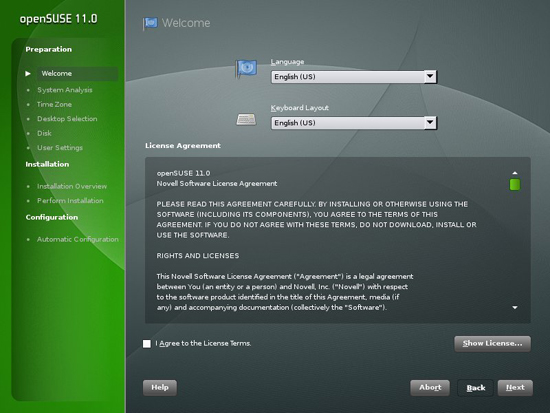

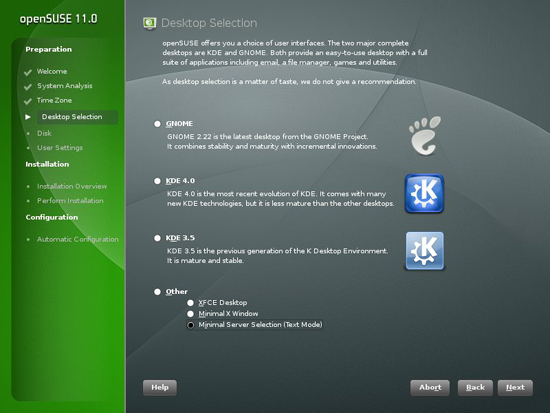

Bước 1: Chuẩn bị các router OpenSuse

Cài đăt một hệ thống cơ bản cho cả hai router. Hãy lưu ý rừng bạn không cần các môi trường desktop giống như KDE hoặc Gnome. Trong phần “Desktop Selection”, sử dụng Other – Minimal Server Selection (Text Mode) (xem hình bên dưới).

Cấu hình giao diện mang (eth0) trong Router 2 bằng các địa chỉ IP 192.168.33.1 và Router 1 -> 10.0.0.1. Net mask sẽ là 255.255.255.0 cho cả hai site.

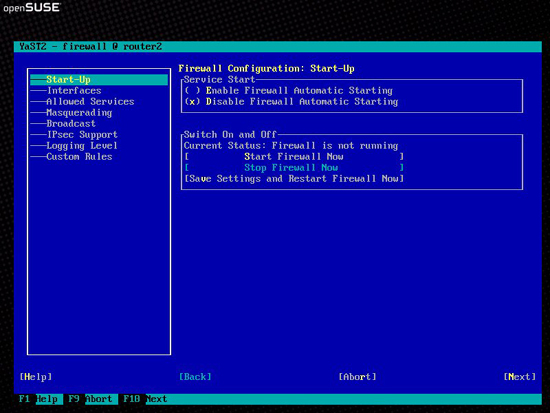

Sau đó chúng ta có thể cấu hình router bằng cách sử dụng lệnh yast. Tuy nhiên với mục đích test, bạn hãy vô hiệu hóa tường lửa đính kèm (built in).

Bước 2: Chuẩn bị router 1

Mở /etc/ssh/sshd_config bằng bộ soạn thảo ưa thích của bạn và sử dụng các dòng dưới đây:

PermitRootLogin yes ## Line 41 PermitTunnel yes ## line 111 RSAAuthentication yes ## line 45 PubkeyAuthentication yes ## line 46 Restart ssh by using the following command: /etc/init.d/sshd restart Generating the key : ssh-keygen –t rsa store the key in: /root/.ssh/id_rsa-vpn ## no passphrase Copy the public Key to Router2: scp /root/.ssh/id_rsa-vpn.pub 192.168.100.32:/root/.ssh/ Remark: Please create the directory /root/.ssh/ on router 2 first. |

Bước 3: Chuẩn bị Router 2

Start to configure sshd like you have done with Router1. Add the key you have received from router1 to the flle authorized_keys cat /root/.ssh/id_rsa-vpn.pub > /root/.ssh/autorized_keys |

Kiểm tra kết nối từ router 1 đến router 2. Nó cần làm việc mà không cần thẩm định mật khẩu.

ssh -i /root/.ssh/id_rsa-vpn 192.168.100.32 |

Bước 4: Thiết lập kết nối điểm – điểm và tạo các tuyến

Tạo thiết bị TUN trên cả hai hệ thống:

ssh –w 0:0 –i /root/.ssh/id_rsa-vpn router2 |

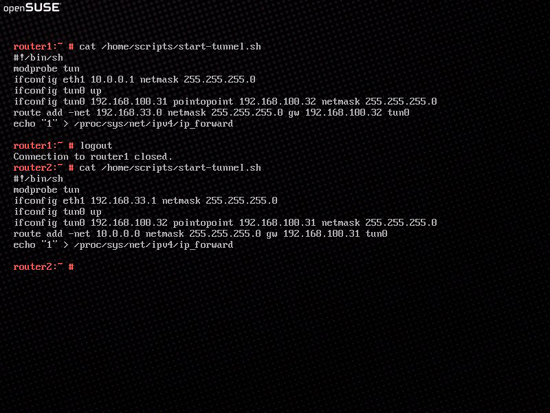

Cấu hình các thiết bị mạng và thêm các tuyến mặc định cho cả hai hệ thống như sau:

Router 1: modprobe tun ifconfig tun0 up ifconfig tun0 192.168.100.31 pointopoint 192.168.100.32 netmask 255.255.255.0 route add –net 192.168.33.0 netmask 255.255.255.0 gw 192.168.100.32 tun0 echo “1” > /proc/sys/net/ipv4/ip_forward |

Router 2: modprobe tun ifconfig tun0 up ifconfig tun0 192.168.100.32 pointopoint 192.168.100.31 netmask 255.255.255.0 route add –net 10.0.0.0 netmask 255.255.255.0 gw 192.168.100.31 tun0 echo “1” > /proc/sys/net/ipv4/ip_forward |

Bước 5: Test kết nối

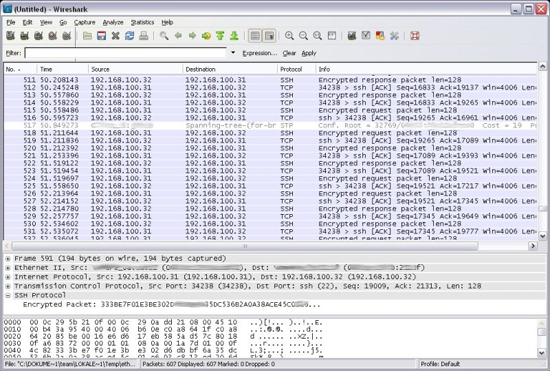

SSH là một chương trình rất linh hoạt và nó có sự hỗ trợ built-in cho việc tạo một VPN bảo mật để thực hiện điều đó. Ý tưởng thực hiện điều đó là để tất cả các lưu lượng từ mạng màu xanh sang mạng màu vàng được định tuyến thông qua một máy chủ điều khiển xa bằng một kết nối VPN an toàn. Chúng ta sẽ sử dụng Wireshark để test vấn đề này.

Test 1: Ping máy trạm với địa chỉ IP 192.168.33.2 (mạng màu vàng) từ Mail server với địa chỉ IP 10.0.0.3 (mạng màu xanh).

Test2: Thử truy âcpj vào web bằng cách chạy trên máy chủ với địa chỉ IP 10.0.0.2 (mạng màu xanh) từ máy trạm có địa chỉ IP 192.168.33.2 (mạng màu vàng)

Trong cả hai trường hợp, chúng tôi đều thấy các gói đã được mã hóa giống như hiển thị trong hình bên dưới.

Bước 6: Tạo kịch bản để khởi động đường hầm tự động

Có nhiều cách khác có thể thiết lập được kết nối điểm điểm SSH và tự động quá trình thực hiện, tuy nhiên chúng tôi sẽ dừng ở đây như một ví dụ cho các độc giả. Nếu bạn không rành mạch về cách bắt đầu, hãy download các file ví dụ và điều chỉnh nó cho theo yêu cầu của bạn. ftp://ftp.heise.de/pub/ct/listings/0821-170.zip

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài